すでにTechCrunchでもZoomのセキュリティー対策が最悪だということは報じているが、さらに悪いニュースが出ている。

新型コロナウイルスの流行の影響で世界では多数の人々がリモートワークに移行し、ビデオ会議アプリのZoomの人気も急上昇している。しかしこの関心の高まりはZoomのセキュリティ対策とプライバシー保護のずさんさに注目を集めることになった。セキュリティ専門家2名がZoomのバグを利用してユーザーのWindowsパスワードを盗む方法を発見したのに続き、別の専門家がMacを乗っ取ることができるバグをさらに2つ見つけ出した。このバグはユーザーのウェブカメラやマイクを任意に操作できるという。

元NSAのコンピュータ専門家でJamfの主席セキュリティー担当のPatrick Wardle(パトリック・ウォードル)氏は、ゼロデイ攻撃に利用できる未発見のZoomのバグ2件をブログに発表した。同氏は4月1日にこの問題をTechCrunchに知らせてくれた。

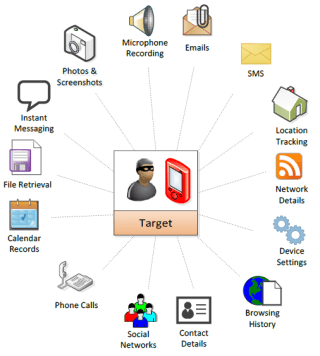

同氏によれば、この2つのバグはローカルの攻撃者によって利用される可能性があるという。つまり問題のコンピュータに物理的に接触可能であることが必要だ。このバグが利用されると、攻撃者は恒久的に当該コンピュータの制御を握ることができる。つまりマルウェアやスパイウェアを密かにインストールすることができるわけだ。

1つ目のバグは、すでに発見されたバグであるZoomが利用する「いかがわしい」テクニックに便乗する。 これは多くのマルウェアにも利用されているが、ユーザーに気づかれずにアプリをインストールする手法だ。ウォードル氏によれば、Macに物理的にアクセスできる攻撃者は自分が最低レベルの権限しか持っていなくてもバグを仕込んだZoomのインストーラーを仕込み、これを通じてコンピュータのルート(あらゆる作業が可能な管理者権限)を取れるという。

ルートを取った攻撃者は当然macOSそのものを自由に操作できる。これは管理者以外の一般ユーザーにとって立ち入り禁止の区域であり、ユーザーに気付かれずにマルウェアやスパイウェアを簡単にインストールし実行できる。

2番目のバグは、ZoomがMacのウェブカメラとマイクを操作するプログラムの欠陥を利用する。他のアプリと同様にZoomがウェブカメラとマイクを利用するにはユーザーの同意を必要とする。しかしウォードル氏によれば、攻撃者は悪意あるコードをZoomに付加することで、Zoomが持つカメラとマイクへアクセス権を取得できるという。悪意のあるコードを付加したZoomを立ち上げると、攻撃者はZoomがすでに持つアクセス権を「自動的に継承」できる。これにはカメラとマイクへのアクセスが含まれる。同氏はこれを実行するのに成功したという。「別途アクセス権に関するプロンプトは表示されず、付加したコードは音声、動画を任意に記録することができた」と述べている。

同氏はブログでは脆弱性の具体的な詳細を公表していない。Zoomからはまだ修正パッチのリリースはない。またTechCrunchはZoomにコメントを求めているがまだ回答がない。一方同氏は「セキュリティーとプライバシーを重視するならZoomの利用を中止するしかないだろう」と述べている。

[原文へ]

(翻訳:滑川海彦@Facebook)