セキュリティ専門家はオープンソースのメールシステムのHorde(ホード)に重大な脆弱性があることを以前から知っていた。悪意あるハッカーは極めて容易にユーザーの受信箱全体をダウンロードすることができる。

Hordeは人気のオープンソースのメールシステムだ。開発とメンテナンスはHordコミュニティのデベロッパーとメンバーが担当している。利用が無料であることもあって、大学、図書館など多くの組織で標準メールシステムとして利用されている。

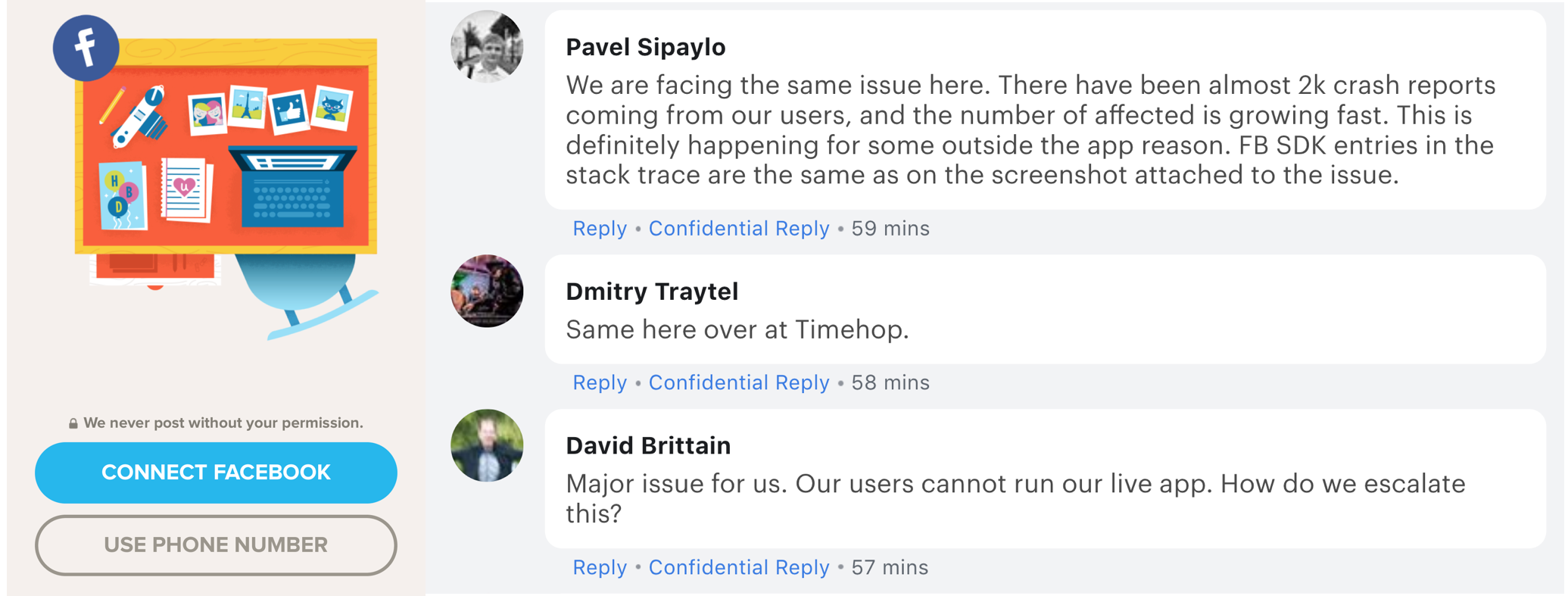

しかしセキュリティ専門家のNuman Ozdemir(ヌマン・オズデミール)氏はさる5月に深刻な脆弱性がHordeにあることを指摘した。その1つはCSRFR(クロス・サイト・リクエスト・フォージェリー)を利用したもので、悪意あるサイトへのリンクを含むメールを送りつけ、受信者がそのURLをクリックすると、受信者が気づかないうちに受信箱内のコンテンツがすべて悪意あるサイトにコピーされてしまうというものだ。

指摘に対してHorde側からはなんの回答もなかった。セキュリティ専門家は脆弱性を発見した後、修正のために3カ月待ってから、脆弱性情報を公開するのが一般的だ。

米国政府の組織でソフトウェアの脆弱性データベースを運営するNISTはこの脆弱性のリスクを高度と認定している。

オズデミール氏によれば、最新版のHordeウェブメールではいくつかは修正されたが、依然として脆弱性が残っているという。しかし Hordeコミュニティはあいかわらず脆弱性の存在を公に認めていない。そのため旧バージョンを依然として使い続けているユーザーはすべての脆弱性にさらされたままだ。

TechCrunchの取材に対し、オズデミール氏は「Hordeのメールを盗むのはバカバカしいほど簡単だ」と述べた。Horde自身のバグレポートを読むと、Hordeは現在も脆弱性を抱えていることがわかる。TechchCrunchはHordeに数回メールしたが記事公開までに回答がなかった。Hordeのデベロッパーの中心、Jan Schneider(ジャン・シュナイダー)氏は脆弱性について「修正されたものもあり、されていないものもある。記事公開の時点で存在していなかったものもある」と述べた。

画像:Getty Images

【Japan編集部追記】上記Hordeサイトによれば、XSS + CSRF to SQLi、RCE、Stealing Emailsについてのバグレポートが5月17日が報告されており、優先度3のHighに分類されているがパッチは現在のところ提供されていない。CSFRについての解説はこちら。

[原文へ]

(翻訳:滑川海彦@Facebook)

Meme Star

Meme Star