Google(グーグル)は米国時間10月2日、消費者向けのいくつかのプライバシー機能を新たに発表した。対象となるのは、Googleマップ、YouTube、Googleアシスタントなどの特に使用頻度の高いアプリだ。これらの機能は、そうしたサービスを利用するユーザーからGoogleが収集するデータを、ユーザー自身がコントロールし、自ら管理して削除もできるようにするためのもの。場合よっては、そもそもGoogleがデータを収集できないように設定することもできる。

Googleマップでは、以前からChromeブラウザーに搭載され、その後YouTubeでも利用可能となったシークレットモードが使えるようになった。

基本的な考え方としては、特定の場所を検索したり、町をぶらついたりするとき、Googleにマップの利用状況を追跡されたくないこともあるだろう、という状況に対応するもの。

マップで追跡されることをオプトアウトしたくなる理由には、いろいろ考えられる。例えば、パーソナライズされたお勧め情報を関係ないデータで乱したくないという場合もあるだろう。あるいは、自分のすべての検索と、正確な位置情報を、1つの会社がずっと追跡しているのは、あまりに不気味で気に入らない、という人もいる。

マップアプリで、プロフィール写真をタップすると表示されるメニューから、シークレットモードを有効にできる。この機能は今月にはAndroidでリリースされ、その後iOSでも利用可能となる。

一方YouTubeアプリには、YouTubeの履歴を自動削除する機能を提供する。これによりユーザーは、YouTubeの履歴を保持しておく期間を、たとえば3カ月、あるいは18カ月のように設定可能となる。その期間を超えた履歴は、自動的に削除される。ユーザーが、特定の履歴を選んで手動で削除することも可能だ。

そしてGoogleは、ついにGoogleアシスタントでのプライバシー問題にも取り組んでいる。

「オーケーグーグル、どうやって私のデータを安全に保存してくれるの?」と言って、詳しいことを尋ねてみてもいいかもしれない。しかしほとんどの消費者が、このようなコマンドを実際に口に出すとは考えにくい。

それよりも、音声コマンドを使ってアシスタントのアクティビティを削除できる新機能の方が役に立つ。今後数週間のうちにも追加されるはず。

たとえば、「オーケーグーグル、今言ったことを削除して」とか「オーケーグーグル、先週言ったことは全部削除して」と言うことができる。

1週間より以前に言ったことを削除したい場合、アシスタントはユーザーをアカウント設定ページに移行させるので、そこで実行できる。これはちょっと面倒だが、少なくとも以前よりは少ないステップで実現できるようになった。

ボイスアシスタント機能が収集したデータの扱いについて、最近ちょっとした騒ぎになっていた。そうしたアシスタント機能は、完全には無人化されていないことを、ニュースメディアが消費者に警告したからだ。実際には、録音された音声ファイルを人間がレビューし、アシスタント機能の反応や応答を調整したり、改善したりするために利用していたのだ。

Googleアシスタント、Alexa(アレクサ)、さらにはApple(アップル)のSiriも、この新しい分野におけるプライバシーの保護に注意を払っていなかったことを非難されるに至った。そして3社とも、それぞれ対策を余儀なくされた。

たとえばAmazonは、Alexaの録音を人間がレビューすることを、ユーザー自身がオプトアウトできるようにした。Appleは、Siriの応答グレーディングプログラムを世界中で停止した。これは、将来のソフトウェアアップデートで、プライバシーコントロールの問題に対処できるようになるまでの措置、としている。

Googleによれば、アシスタントのデータを削除するための新たな音声コマンドは、数週間以内に利用可能になるという。まずは今週、英語について使えるようになり、来月には、他のすべての言語でも有効になるとしている。

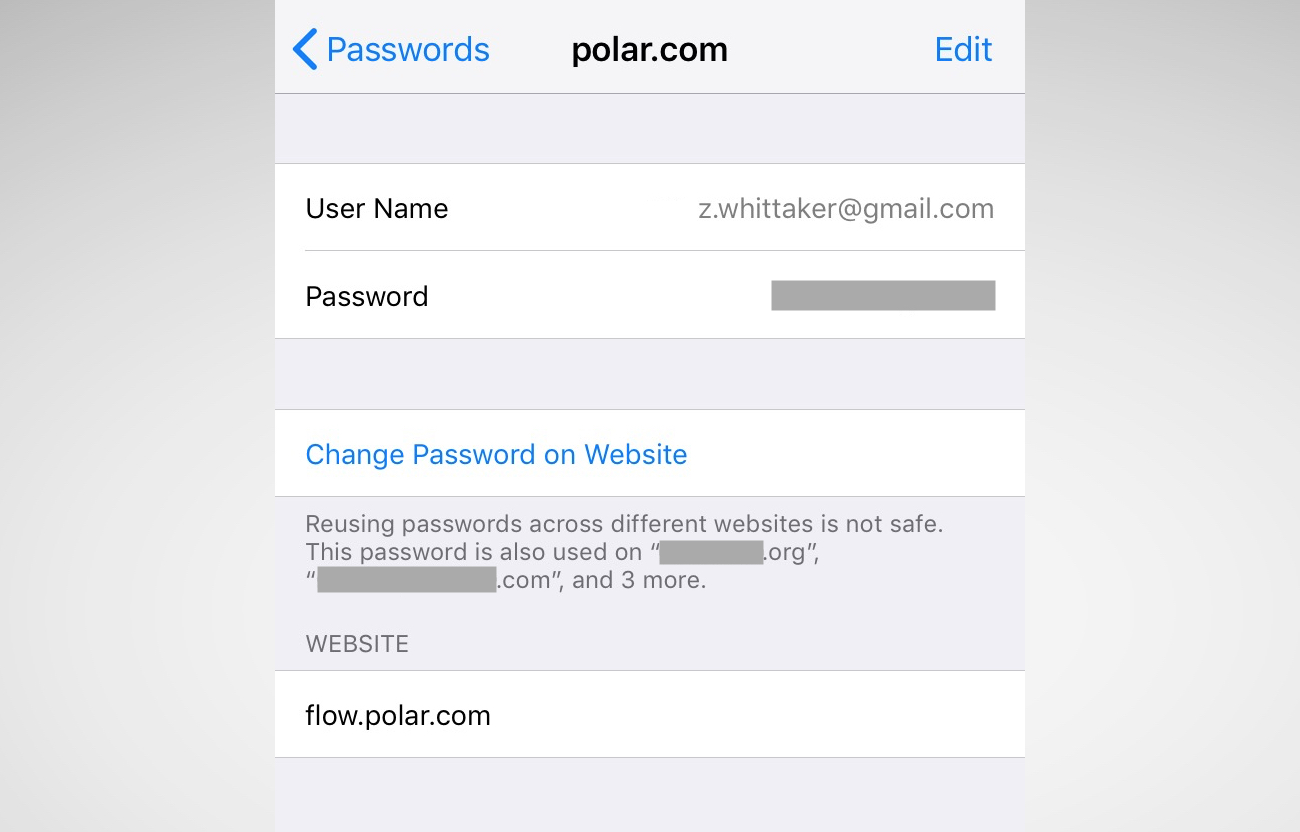

また別のセキュリティ関連の機能強化として、GoogleはパスワードマネージャにPassword Checkup(パスワード チェックアップ)と呼ばれる新機能を導入することを発表した。ユーザーのパスワードが弱いものだったり、複数のサイトで使い回していたり、あるいは漏洩してしまったことをGoogleが検出した場合に、通知してくれる。

こうした機能は、ほとんどのサードパーティのパスワード管理アプリでは標準的なものであり、それを今Googleが取り込むことにも意味がある。

Password Checkupは、すでにパスワードマネージャを開けば利用できる。今年後半にはChromeに直接組み込まれる予定となっている。

[原文へ]

(翻訳:Fumihiko Shibata)