WhatsAppが金曜日(米国時間9/10)に、その20億人のユーザー全員に、チャットのバックアップをクラウド上で暗号化するオプションを提供する、と発表した。この重大な決断によって、このアプリの上で行われる個人間のプライベートなコミュニケーションを危険に晒す、陰険な方法の一つに蓋がされることになる。

Facebookがオーナーであるこのサービスはすでに10年あまり、ユーザー間のチャットをエンドツーエンドで暗号化している。しかしユーザーが自分のチャットのバックアップを、iPhone上ではiCloud、AndroidならGoogle Driveなど自分のクラウドに保存するためには、それらを暗号化しないオプションしかなかった。

WhatsAppの暗号化されていないチャットのバックアップを調べることは、ここ何年にもわたり、各国の法執行機関が、容疑者のWhatsAppのチャットにアクセスするための、広く知られている方法の一つだった。

関連記事: UK offers cash for CSAM detection tech targeted at E2E encryption(未訳)

しかしついにWhatsAppは、システム中のこの弱いリンクをパッチすると発表した。

FacebookのCEO、Mark Zuckerberg氏が新しい機能を発表するポストでこう述べている: 「WhatsAppは、これだけの大きさでは初めての、エンドツーエンドで暗号化されたメッセージングとバックアップを提供するグローバルなメッセージングサービスであり、そこに到達することは、すべてのオペレーティングシステムにわたって暗号鍵の保存とクラウドストレージの完全に新しいフレームワークを必要とする、本当に困難な技術的チャレンジでした」。

自分の暗号鍵を保存する

同社によると、同社はAndroidとiOSのユーザーが自分のチャットのバックアップを暗号鍵でロックできるためのシステムを考案した。WhatsAppによると、同社はユーザーに自分のクラウドバックアップを暗号化する二つの方法を提供するが、この機能そのものはオプションだ。

「数週間後に」WhatsAppのユーザーは、クラウドにある自分のチャットバックアップをロックするための64桁の暗号鍵を生成するオプションを目にすることになる。ユーザーはその暗号鍵を、オフラインや好みのパスワードマネージャーに保存できるが、自分の暗号鍵をバックアップするパスワードを、WhatsAppが開発したクラウド上の「バックアップ鍵の保管庫」で作ってもよい。そうやってクラウドに保存した暗号鍵は、ユーザーのパスワードがなければ使えないし、後者はWhatsAppにも知られない。

画像クレジット: WhatsApp/提供

WhatsAppはこう言っている: 「64桁の暗号鍵を好まれる方と、簡単に覚えられるものを求める方がおられるので、両方のオプションをご提供する。ユーザーがご自分のバックアップパスワードを設定されても、それは私たちには知られません。もしお忘れになったら、最初のデバイスの上で違う設定ができます」。

「64桁の鍵については、エンドツーエンドの暗号化されたバックアップにサインアップされたとき、ユーザーがそれを失った場合に私たちがそれを復旧することはできないので、手元にメモしておくよう、複数回通知いたします。セットアップが完了する前にはユーザーに、ご自分のパスワードや64ビットの暗号鍵を保存されたことを確認いたします」。

WhatsAppの広報によると、暗号化されたバックアップが作られたら、バックアップの以前のコピーは削除される。「削除は自動的に行われるので、ユーザーは何もしなくてよい」そうだ。

規制介入の可能性は?

これはプライバシー保護のための相当思い切った措置なので、影響が広範囲に及ぶかもしれない。

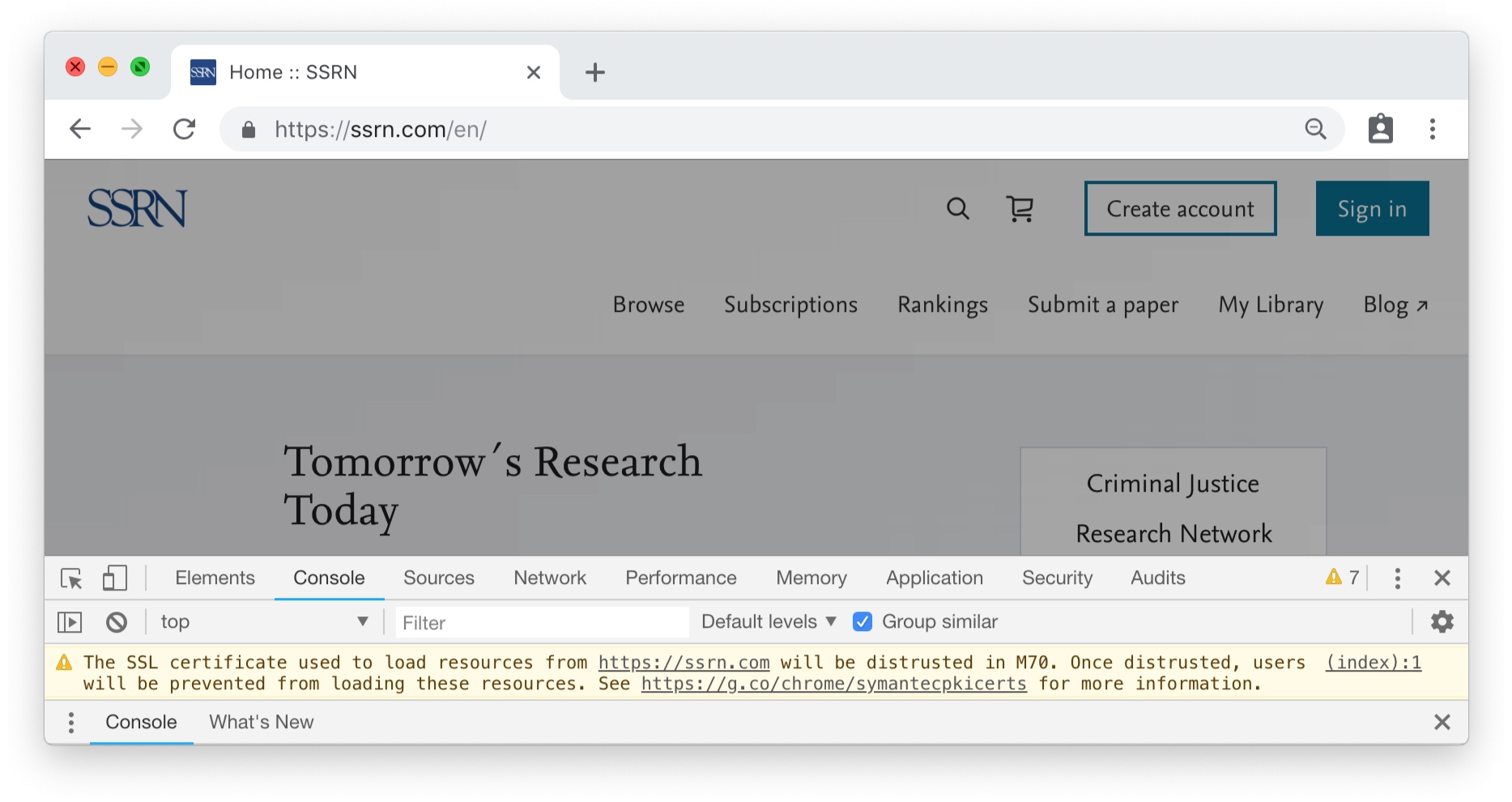

エンドツーエンドの暗号化は政府が依然としてバックドアを要求しているだけに、厄介な問題であり続ける。AppleはFBIの苦情により、iCloud Backupsに暗号化を加えないよう圧力がかかっていると言われる。GoogleはGoogle Driveの保存するデータを暗号化する能力をユーザーに提供しているが、そのことを事前に政府に報告しなかった、と言われている。

今回のチャットバックアップの暗号化については、WhatsAppもその親会社のFacebookも、事前に政府機関に相談したり、政府からの支持をもらったりということは、その開発過程の間にいっさいなかった、と言っている。

同社はこの件に関して、本誌にこう伝えた: 「人びとのメッセージはきわめて個人的なものであり、生活のオンライン化が進むにつれて企業は、ユーザーに提供するセキュリティを強化すべきである。今回のこの機能では、私たちはユーザーにバックアップのセキュリティを強化する新たなセキュリティの層を任意のオプションとして提供し、ユーザーの個人的メッセージの安全性を強化できたことを喜びとしている」。

WhatsAppはまた、このアプリが使えるすべての市場でこのオプションを有効にする、と確言した。しかし、企業が法律や規制を理由にプライバシー機能を抑止することはよくある。たとえばアップルが近く提供する暗号化閲覧機能も、一部の権威主義的な体制では利用できない。それらは、中国、ベラルーシ、エジプト、カザフスタン、サウジアラビア、トルクメニスタン、ウガンダ、フィリピンなどの国々だ。

いずれにしても、金曜日の発表の数日前にはProPublicaが、二人のユーザー間のエンドツーエンドで暗号化された会話は、ユーザーがそのメッセージを報告したときには第三者が読める、と報じた。

WhatsAppのプライバシーを担当しているプロダクトリード、Uzma Barlaskar氏は本誌にこう語った: 「バックアップを完全に暗号化するのはきわめて困難で、とくにそれをユーザーにとって十分に信頼性がありシンプルにするのは特段に困難だ。これだけ巨大なメッセージサービスが、人びとのメッセージに対してこのようなレベルのセキュリティを提供したことは過去に例がない」。

「この問題には何年も取り組んできた。これを作るためには、世界最大のオペレーティングシステムで使用できる、暗号鍵の保存とクラウドストレージのための全く新しいフレームワークを開発しなければならなかったから、時間もかかった」。

文:Manish Singh, Zack Whittaker、翻訳:Hiroshi Iwatani)

画像クレジット: Kirill Kudryavtsev/AFP/Getty Images

[原文へ]