今日(米国時間10/16 )、セキュリティー専門家のMathy VanhoefはWPA2暗号化プロトコルにおける深刻な脆弱性を公表した。現在利用されているほとんどのルーターその他のデバイスはWiFi接続を保護するためにWPA2暗号化を用いている。つまりきわめて多くのユーザーがこの問題の影響を受ける。

このKRACK〔Key Reinstallation AttaCKs=キー再インストール攻撃〕脆弱性を利用してハッカーができること、できないことをはっきりさせておこう。攻撃者はユーザーのコンピューターとルーターの間のWiFi通信の一部に割り込むことが可能だ。ただしそのトラフィックがHTTPSを用いて適切に暗号化されている場合、攻撃者は内容を知ることはできない。また攻撃者はKRACK脆弱性を用いてWi-Fiパスワードを盗むことはできない。しかし〔再インストールしたWPA2キーを用いて〕トラフィックを復号化して読むことができる。

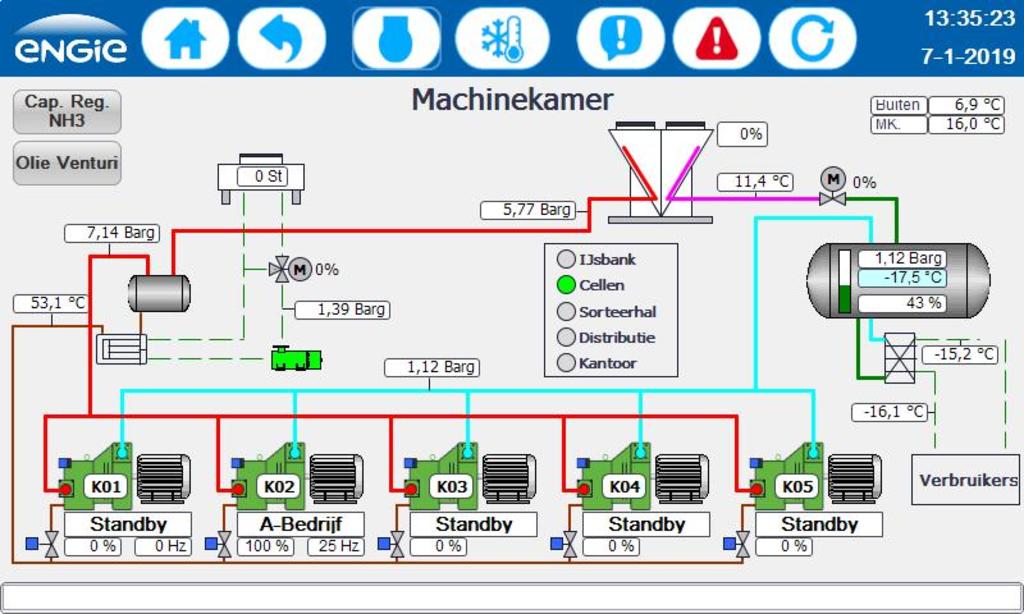

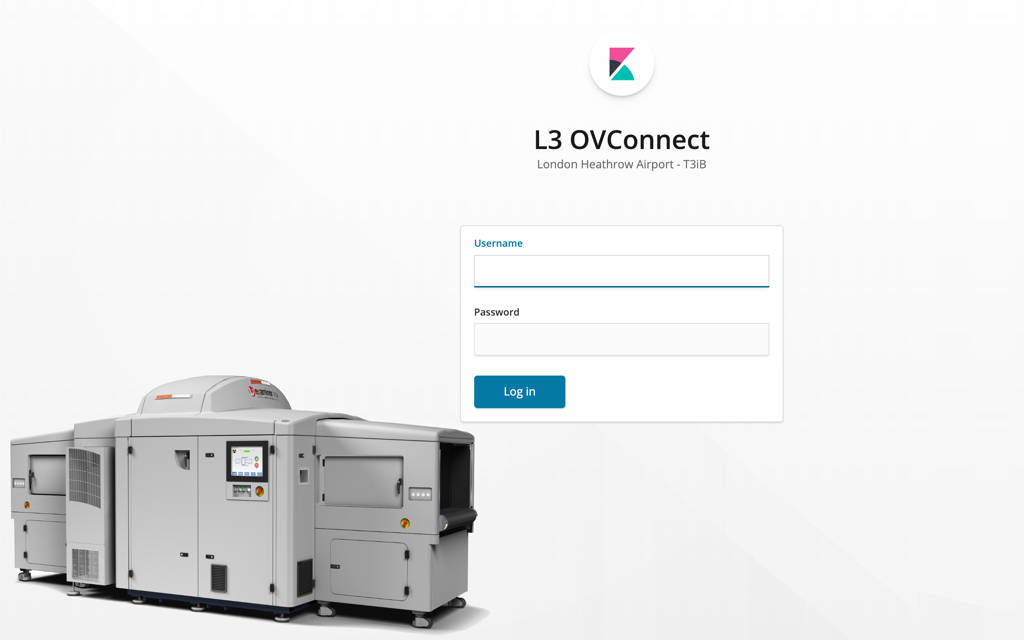

一部のデバイスの場合、攻撃者はパケット・インジェクション攻撃が可能で、この場合は深刻な結果をもたらす。空港はカフェのWiFiなどのルーターもこの脆弱性を持つ可能性が高い。

次に攻撃者はWiFiネットワークに接続できる場所にいる必要がある。何キロも遠く離れた場所からこの脆弱性を利用した攻撃をしかけることはできない。しかし攻撃者はユーザーの近くですでにゾンビー・コンピューターとなっているデバイスを利用する可能もある。しかしコンピューターをゾンビー化するのはKRACK攻撃にくらべてさらに高度なテクニックが必要だろう。ほとんどの攻撃者は今日初めてこの脆弱性について知ったはずだから、ルーターなどデバイスのメーカーは一刻も早く修正パッチを発表すべきだ。

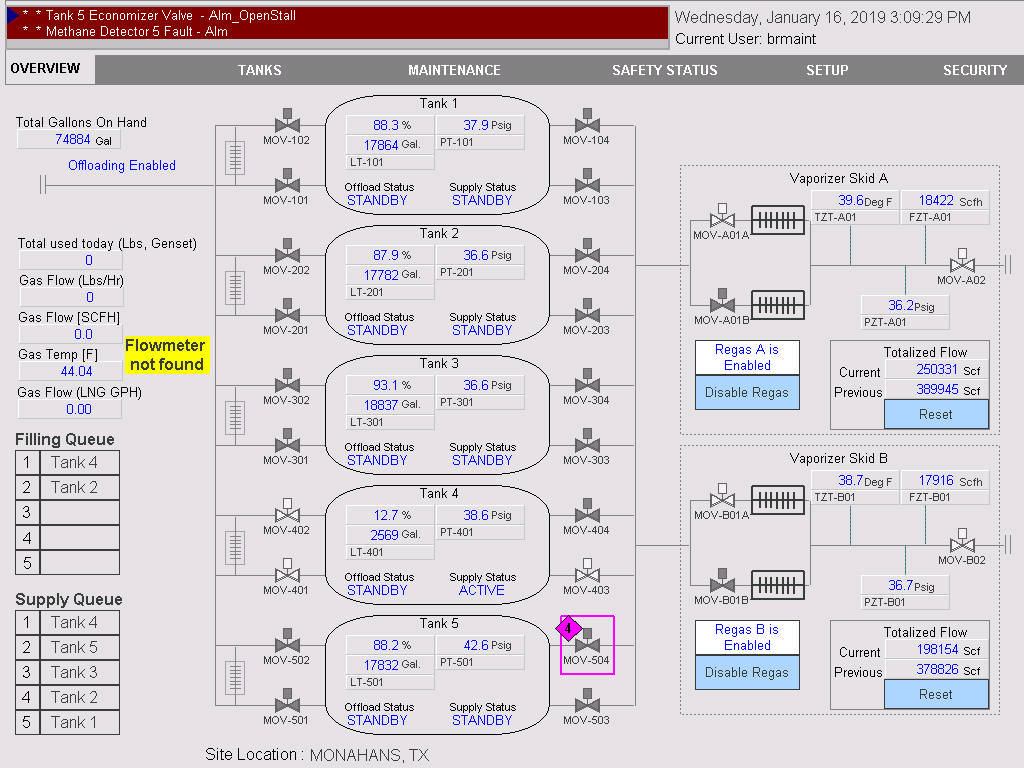

理論的にいえば、攻撃者は将来この脆弱性をさらに拡大する可能性がある。たとえばこの脆弱性を利用してデバイスを乗っ取るワームを開発し、無防備なIoTデバイスなどに次々に拡散させ、ゾンビー・ボットネットを構築するなどだ。しかしこれはあくまで可能性であり、現在はそういうことはできない。

そこでWPA2プロトコルの脆弱性に対する現在の対策はこうだ。

ワイヤレス関連のデバイスをすべてアップデートする

グッドニュースはKRACK攻撃を防げるアップデートが比較的容易に開発できるということだ。パッチは後方互換性があるので、同じネットワークにアップデート版のデバイスとアップデートされていないデバイスが併存しても差し支えない。

なんにせよWi-Fi機能を持つすべてのデバイス(ノートパソコン、スマートフォン、タブレット等)をアップデートしてセキュリティー・パッチをインストールする。この種の脆弱性の発見はこれが最後ではないはずだから、まだそのように設定していないなら自動アップデートを選択することを考えるべきだ。最新のOSは自動アップデートを非常に手際よく実行できる。一部のデバイス(というのは一部メーカーのAndroidだが)は頻繁にアップデートが行われず、これらは引き続きリスクとなる。

KRACK攻撃にはさまざまな手法が想定されるので、WiFiルーターそのものとクライアント・デバイス双方のセキュリティー・アップデートが必要だという点が重要な点はだ。

ルーターに注目

すべてのルーターのファームウェアはアップデートが必要だ。使用しているルーターがキャリヤが設置したキット製品であれば、キャリヤにいつパッチが出るのか問い合わせるべきだた。分からないというなら繰り返し問い合わせる。ルーターの管理ダッシュボードを開き最新の状態であるかチェックする。キャリヤ・ブランドのルーターであればユーザーガイドを探し、管理者ページへのアクセス方法を調べる。

キャリヤがいつまでもKRACK対策のファームウェアのアップデートを出さないようならキャリヤを乗り換えることを検討すべきだろう。それほどドラスティックな手段を取りたくない場合は、信頼できるメーカーからすでにKRACK対策ずみのWiFiルーターを購入する。購入したWiFiルーターをキャリヤのルーターに接続し、キャリヤのWiFiを無効にしておく。

一部のルーター・メーカー(Ubiquiti、Microtik、Meraki、Aruba、FortiNet等)はすでにパッチを公開している。ここからリストを確認できる。

有線接続に切り替える

KRACK脆弱性にキャリヤが対応せず、対応済みWiFiルーターも入手できない状況の場合、ユーザーはデバイスをルーターにEthernetケーブルで接続し、WiFi機能を無効にする(そうできる場合)という方法が考えられる。デバイス側のWiFi機能も無効にしておく必要がある。トラフィックがEthernetケーブル内を流れていれば安心だ。

仮にすべてのデバイスについて上記のような対策を取れない場合でも主要なデバイスは有線接続に切り替えるべきだ。読者が毎日パソコンを長時間使い、インターネットと大量のデータをやり取りしているならこのコンピューターだけでも有線接続にする。Ethernetケーブルを持っていないなら買ってくること。

モバイルデバイスのWiFi機能を無効にする

スマートフォンやタブレットには通常Ethernetポートがない。データを盗み見されたくない場合、 デバイスのWiFi機能を無効にし、セルラー網だけを利用して接続するという方法がある。これはセルラー網のスピードが遅かったり、データ通信プランが高額だったりする場合、理想的な方法とはいえない。またモバイル・キャリヤの信頼性が低い場合もある。

Android 6.0以降を利用するデバイスは特に脆弱性が深刻だ。AndroidデバイスではWiFi利用時のハンドシェイク・メカニズムに欠陥があるためキー再インストール攻撃はきわめて容易だ。つまりAndroidユーザーはいっそうの注意が必要だ。

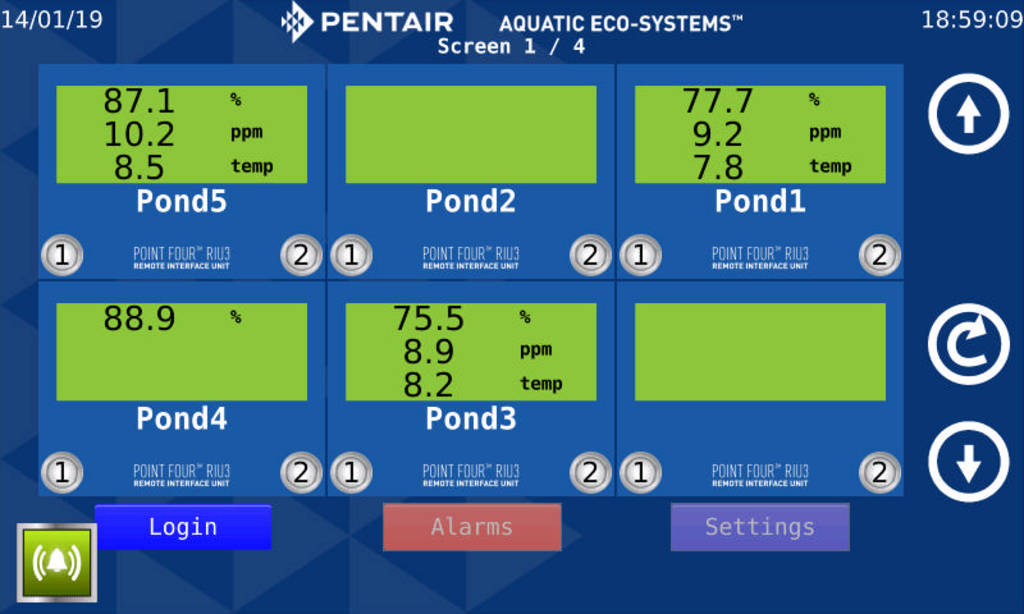

IoT(Internet-of-Things)デバイスへの影響は?

IoTデバイスを数多く所有している場合、トラフィックの内容が盗まれた場合のダメージが大きいデバイスはどれかを考えてみる必要がある。たとえば室内監視用にセキュリティー・カメラを設置しているが、このカメラのビデオデータが暗号化されていなかったとしよう。WiFiネットワークに攻撃者がアクセスできるなら室内の様子を撮影したビデオが丸見えになってしまう。えらいことだ。

想定されるダメージによって対応を考えるのがいいだろう。つまりハッキングによるダメージの大きいデバイスから順にWiFiネットワークから外す。メーカーがセキュリティーパッチを発行するのを待って接続を戻す。また家庭のネットワークにどんな機器が接続されているのかチェックしておくことをお勧めする。

もちろんスマート照明の電球とルーターの間のトラフィックが攻撃者の手にわたってもさして実害はない。そんな情報は通常の場合役に立たない。エドワード・スノーデンなら自分の照明の点灯状況が外部に漏れることを嫌うだろう。しかしほとんどユーザーはそこまで高度なセキュリティーを必要としていない。リスクはユーザーが個々に判断すべきだ。

ただしIoTデバイスはことセキュリティーに関してこれまでもホラー・ストーリーを何度も提供してきた。これを機会にIoTを始めとするデバイスのセキュリティーを見直し、パッチを出すのが遅いメーカーのデバイスは捨てることを考えるべきだ。パッチ対応が遅いメーカーのデバイスは今後もセキュリティー上の懸念となる可能性が高い。

HTTPS Everywhere拡張機能を利用する

上述のようにインターネットとやり取りするデータそのものを暗号化すればセキュリティーは大きく高まる。EFF(電子フロンティア財団)はHTTPS Everywhereというブラウザー拡張機能(extension)を提供している。ユーザーがGoogle Chrome、Firefox、 Operaを利用しているのであればこの拡張機能をインストールすることを考えてもよい。ユーザー側での設定変更等は不要で、他の拡張機能同様、単にインストールボタンを押すだけでよい。

この拡張機能はサイトがHTTPSとHTTPの双方のプロトコルを利用している場合、自動的にHTTPSでブラウザーを接続させる。しかしHTTPSを使っておらずHTTP接続しか利用できないサイトの場合はHTTPS Everywhereは役に立たない。またサイトのHTTPSの実装に欠陥がある場合も補完してはくれない。そうではあってもHTTPS Everywhereはないよりは増しだ。

VPNは解決法ではない

理論上はVPNサーバーを利用するのは有効に思える。しかしわれわれはこの点についてはすでに調査ずみだ。VPNサービスについては最大限の注意を払う必要がある。無条件に信頼できるサービスではない。

VPNサービスを利用した場合、ユーザーのすべてのインターネット・トラフィックはどこかのデータセンターにあるVPNサーバーに向かう。 この場合KRACK攻撃者はトラフィックの内容を見ることはできない。しかしVPNサービスはトラフィックをログに取っている可能性があり、このログにアクセスできるものはこれをユーザーの不利益になるように利用できる。

たとえば、先週のThe Registerが報じたFBI捜査官の宣誓証言の文書によれば、PureVPNは容疑者を逮捕するために重要な情報を当局に引き渡したという。しかしPureVPNのウェブサイトには「われわれは一切ログを記録しない」と書かれていた。VPN企業を信頼するのは考えものだ。自分で独自のVPNサーバーを開発するのであれば別だが、VPNサービスは解決法ではない。

最大限のWiFiセキュリティーが欲しければ僻地に引っ越す

ユーザーが種々の事情でWiFi接続を止めるわけにいかないが、トラフィックの内容を絶対に人に知られたくないというパラノイドの場合、人跡稀な山の奥深くの小屋に引っ越すのがいい。実際、マーク・ザッカーバーグはセキュリティーを強化するために近所の家を買って取り壊したが、こういう戦略は非常に金がかかるのが難点だ。

画像: wackystuff/Flickr UNDER A CC BY-SA 2.0 LICENSE

[原文へ]

(翻訳:滑川海彦@Facebook Google+)