Googleの持株会社Alphabet傘下のセキュリティ企業Chronicleの、ウィルスやマルウェアをスキャンするサービスVirusTotalが今日(米国時間9/27)、エンタープライズ向けのバージョンを立ち上げた。

VirusTotal Enterpriseと名付けられたその新サービスは、より高速でよりカスタマイズ性に富むマルウェア検索と、Private Graphと呼ばれる新しい機能を提供する。Private Graphは、企業のインフラストラクチャと、彼らのマシンに悪影響を及ぼすマルウェアの、プライベートな視覚化を作りだす。

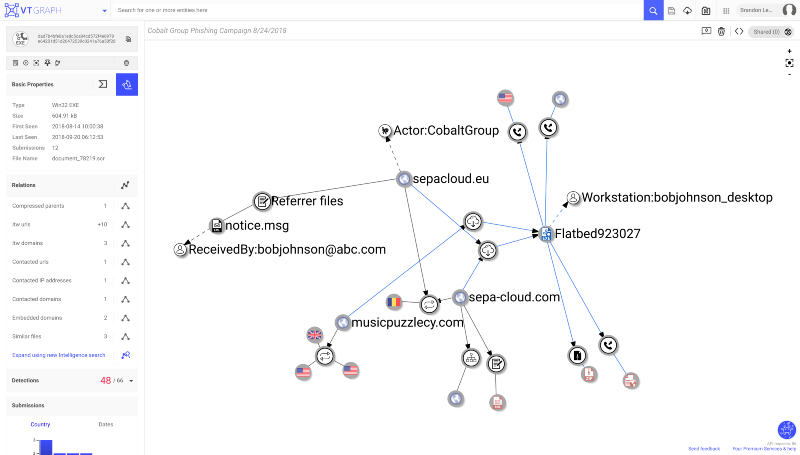

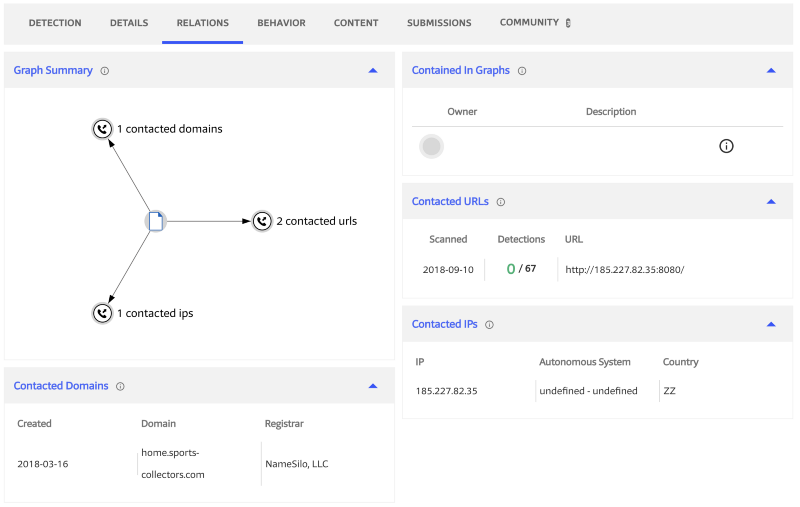

企業はPrivate Graphを使って社内のインフラストラクチャやそのユーザーの明細を容易に作れるので、セキュリティチームはインシデントとその起点を調べやすくなる。上図のようなグラフを作る過程でVirtusTotalは、複数のノードの共通性を見つけ、問題の発見を助ける。

当然ながらこれらのグラフはプライベートに維持される。VirusTotalはすでにその有料ユーザーにVirusTotal Graphという機能を提供しているが、しかしその情報はすべて、パブリックだ。

VirusTotalの主張によると、このサービスはAlphabetの大きなインフラストラクチャと検索の専門的能力を利用できるので、高速で高度な検索ができる。VirusTotal EnterpriseのスピードはこれまでのVirusTotalの100倍で、検索の精度も高い。その高度な検索機能により、企業のセキュリティチームは、偽アプリケーションからアイコンを取り出したり、同じファイルに取り付いているすべてのマルウェアを見つけたりできる。

さらにVirusTotalによれば、同サービスは今後も引き続きGoogleの強力なインフラストラクチャを利用する前提で、そのエンタープライズサービスを徐々に拡張していく。

GoogleがVirusTotalを買収したのは2012年で、その後長年このサービスに変化はなかったが、今年の初めにGoogleの親会社AlphabetがVirusTotalを新設のChronicleブランドへ移し、それ以降、開発が活発になったようだ。