Google(グーグル)とMozilla(モジラ)が珍しくも協力して、カザフスタン政府が発行した信頼できない証明をブロックしている。その証明発行行為を批判する人たちによると、政府は国民のインターネットトラフィックを監視する取り組みの一環として、一般市民にその証明のインストールを強制している。

2つのブラウザーメーカーは米国時間8月21日の共同声明で、政府が発行した証明をブロックするための「技術的ソリューション」を適用したと表明している。

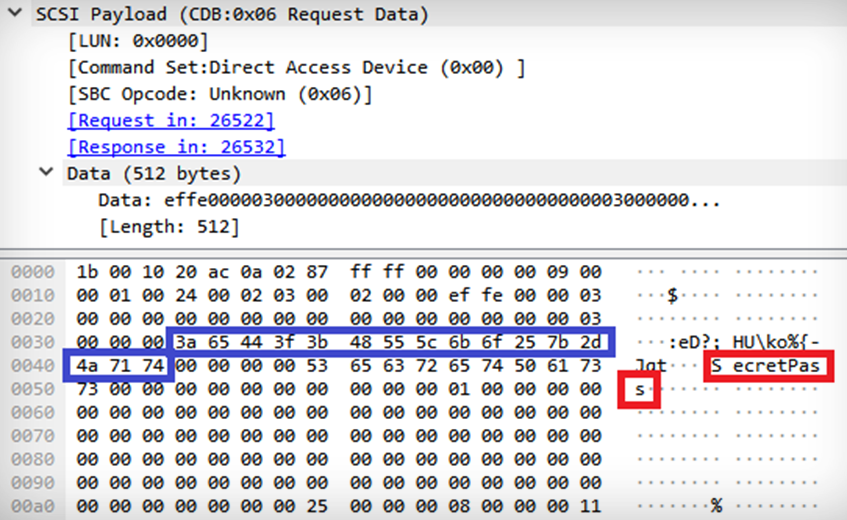

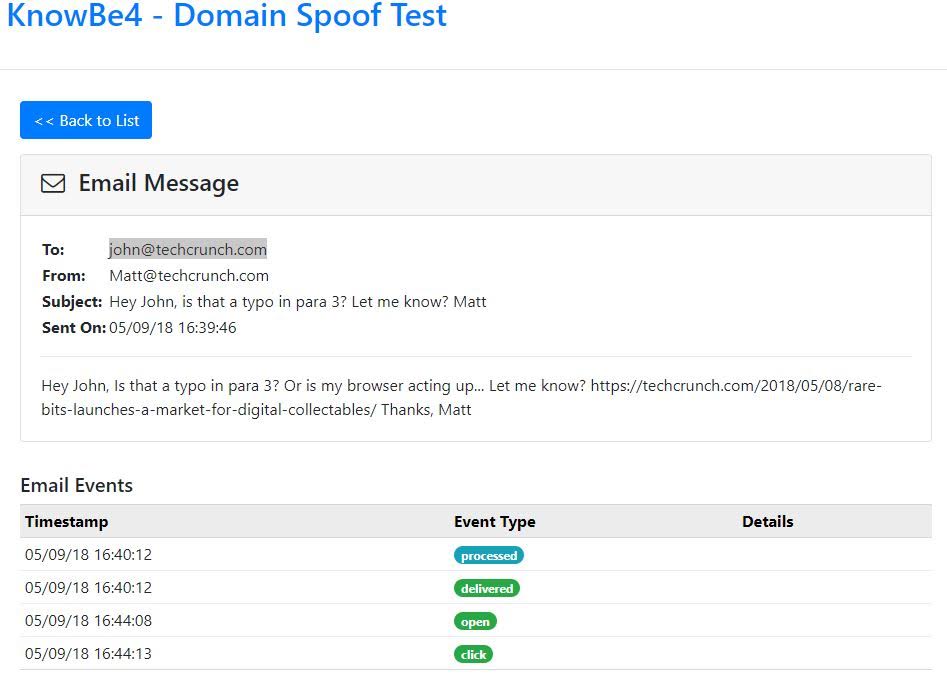

国民監視政策の一環として、一般市民が自分のコンピューターやデバイスに政府発行の証明をインストールするよう命じられた。インストールすると、そのデバイス上のネットワークトラフィックに政府がrootアクセスできるようになり、政府が一般市民のインターネット閲覧行為を傍受し、盗聴・盗視ができる。

研究者たちは、実際にモニタされているサイトがFacebookやTwitter、Googleなどごくわずかであることを見つけた。

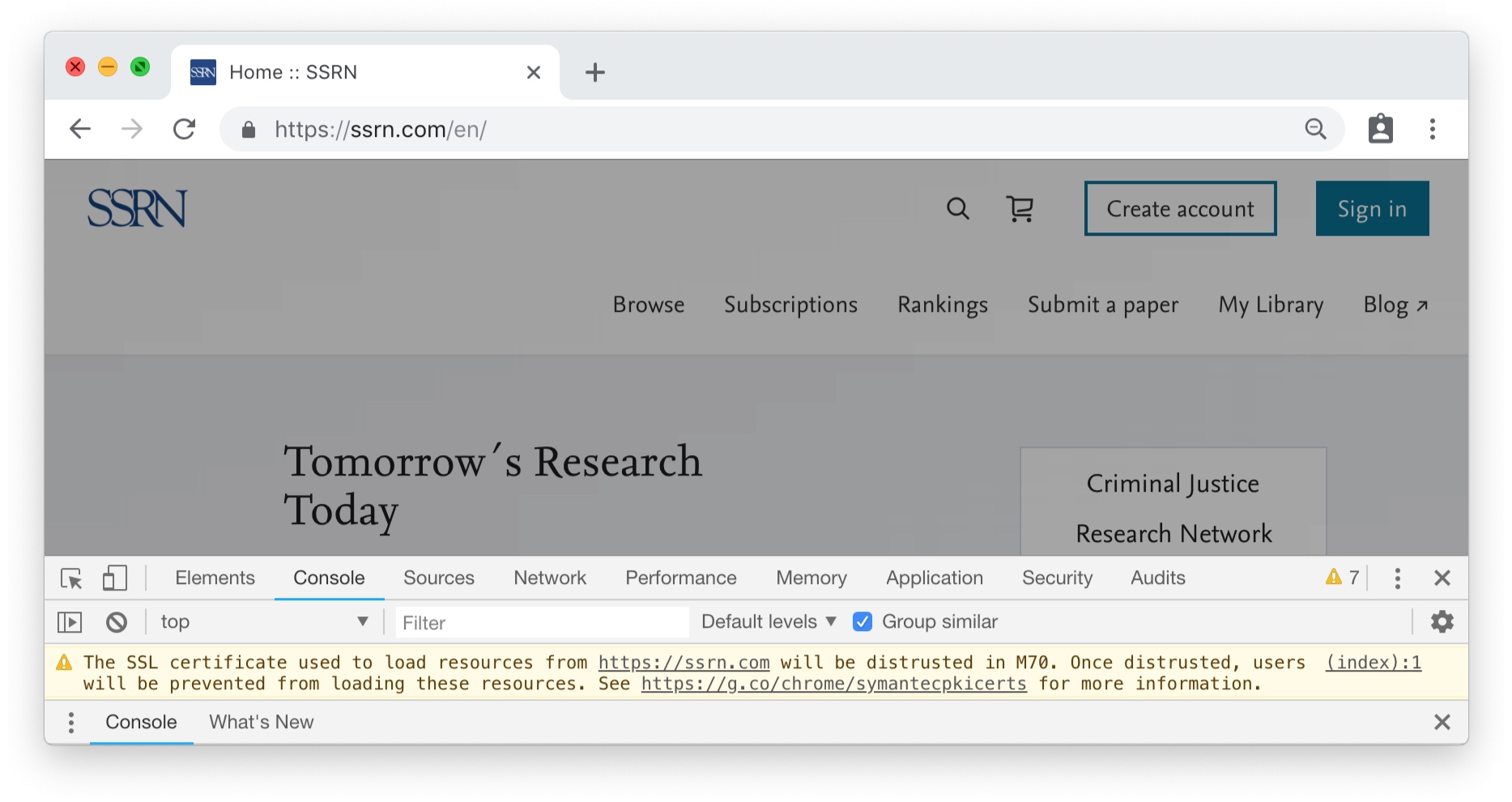

カザフスタン政府は、彼らが「システムテスト」と称するものを中止し、その証明を削除してもよい、と言っているが、しかしGoogleとMozillaによれば、彼らの技術的ソリューションは証明がインストールされていてもデータの傍受などを不能にする。

Mozillaのセキュリティ担当上級ディレクターであるMarshall Erwin(マーシャル・アーウィン)氏は、「我々はこれを軽い気持ちでやっているのではない」と言う。そしてGoogleのブラウザー担当チーフParisa Tabriz(パリサ・タブリッツ)氏は、「Chromeのユーザーのデータを危険にさらす試みは、誰がやろうとも、たとえ政府の行為であっても、絶対に許さない」とコメントしている。

Apple(アップル)のスポークスパーソンによると、「その証明が信用されないようSafariに手を加えたので、現在ユーザーはこの問題から保護されている」そうだ

その悪質な証明に対するMozillaらのブロックは、ユーザーのアクションを必要とせず、不可視の状態で有効になる。

カザフスタンの人口は1800万人だ。研究者たちによると、インターネットのトラフィックを傍受しようとする政府の取り組みは、この国最大のインターネットプロバイダーを通るインターネット接続のごく一部にしか及んでいない。

中央アジアに位置するこの国は、インターネットの自由のランキングでずっと下のほうにいる。監視団体のFreedom Houseが作ったそのリストによると、同国よりもランクが低いのはロシアとイランのみである。

ニューヨークのカザフスタン領事館のスポークスパーソンは、コメントの要求に応じなかった。

関連記事:Mozillaは悪名漂うUAEのDarkMatterをHTTPSの証明提供者として否認

[原文へ]

(翻訳:iwatani、a.k.a. hiwa)