サイバー攻撃はこのところ攻守ともに巧妙になっている。そのことを示すようにGitHubは、今週襲ってきた知られているかぎり史上最大のDDoS攻撃を切り抜けたことを、公表した。

DDoS(distributed denial of service, 分散型サービス妨害)は、Webサイトやその提供サービスを、それらのサービスやインフラストラクチャが対応できないほど大量のトラフィックで爆撃して、ダウンさせてしまう攻撃だ。ターゲットを強制的にオフラインにするために、よく使われる攻撃手段だ。

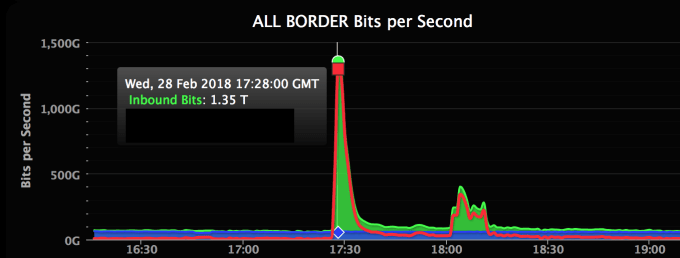

GitHubはよくやられるターゲットだ。インターネットの検閲システムをバイパスするソフトをホストした2015年の5日間に及ぶ攻撃は、その背後に中国政府がいたと各方面から疑われている。そして今回の最新の攻撃はその規模が過去最大で、ピーク時には1.35Tbpsに達した。

その事件をあらためて語るブログ記事でGitHubは、犯人は ‘memcaching’と呼ばれるものをハイジャックした、と言っている。高性能や大きな需要への対応を要求されるWebサイトはデータを高速メモリにキャッシュして高速対応を図るが、そのような用途のメモリキャッシュのことを一般的にmemcacheと呼ぶ。犯人たちはそこに膨大な量のトラフィックをぶつけて、GitHubを攻撃した。それをするために彼らは最初GitHubのIPアドレスを装い、メモリキャッシュシステムmemcachedのインスタンスを乗っ取って、GitHubによると、“うかつにも一般のインターネット上でアクセスできる”ようにした。

その結果トラフィックの大洪水が流れ込んだ。Wired誌の記事によると、攻撃に使われたmemcachedのインスタンスはデータ量を約50倍に増幅した。

GitHubの着信トラフィックが攻撃により急上昇

GitHubは、Akamai Prolexicに助けを求めた。後者はGitHubへのトラフィックを同社の“スクラビング”センター(別名“洗濯機”)に迂回させ、悪者と思われるブロックデータを削除した。すると攻撃が始まってから8分後に、犯人たちは攻撃をやめ、DDoSは止まった。

結局、GitHubがオフラインだったのは17:21 – 17:26 UTCの5分間、断続的な接続状態になったのは17:26 – 17:30 UTCの4分間だった。

GitHubのサービスは、コードを扱う企業にとってきわめて重要で、しかもそんな企業はとても多い。どんなに時間が短くてもサービスの停止は喜べないが、しかし今回の対応は見事であり、良い前兆だ。GitHubは、今回のような、あるいはまったく別の、攻撃がまたあっても、適切に防御できる、と言っている。

事件の詳細はGitHubのブログ記事にある。