Zoom(ズーム)が別の訴訟を起こされた。今度は株主によるものだ。この株主は、同社がセキュリティについて「誇張」したために株価暴落につながり、損を被ったと主張している。

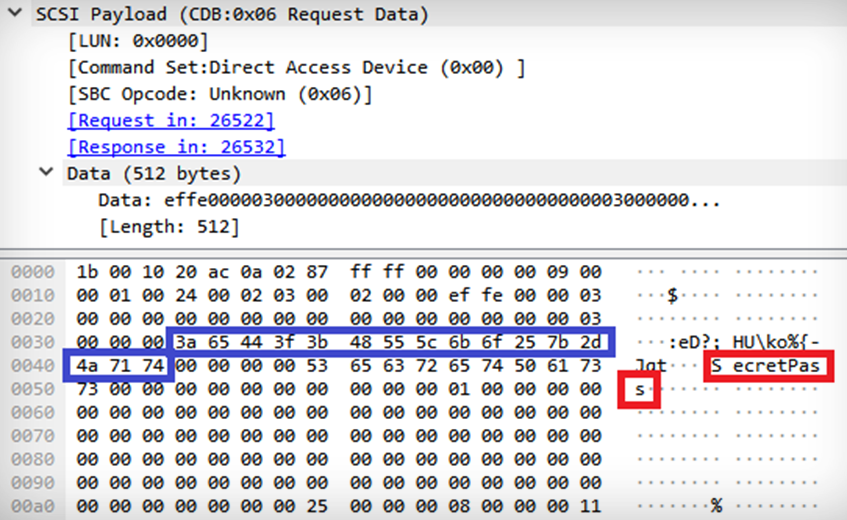

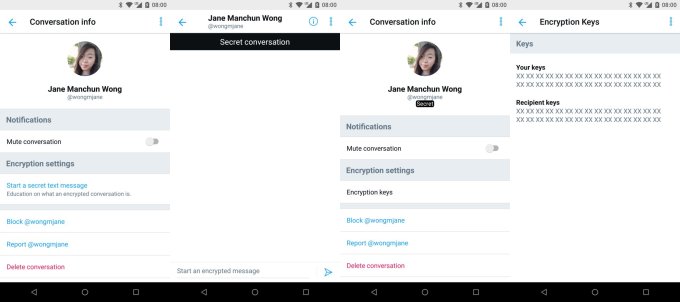

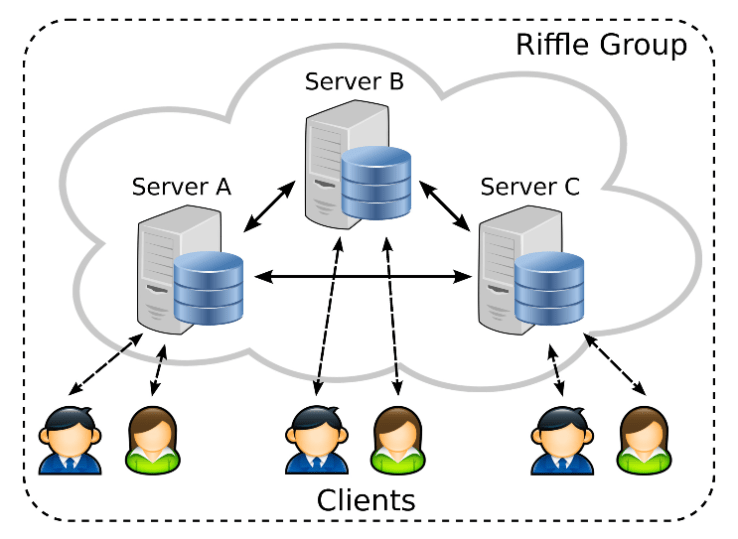

ビデオ会議大手のZoomは、1000万人だった毎日のユーザー数が新型コロナウイルスのパンデミックが始まって以来、2億人に急増した。パンデミックにより世界中の多くの人が外出を控え、自宅から働いている。人気が高まるにつれ、Zoomはセキュリティ問題やプライバシー問題の増加に直面するようになった。そこには、発表していたようにはZoomはエンド・ツー・エンドで暗号化されていなかったというものも含まれる。

Zoomは後に暗号化していなかったことを認め、これを受けて同社の株価は20%ほど下落した。

4月7日にカリフォルニアの連邦裁判所に訴状を出した株主のMichael Drieu(マイケル・ドリュ)氏は、彼自身そしてその他の人も結果として「かなりの損害を被った」と述べた。訴えによると、ドリュ氏は149.50ドル(約1万6000円)で50株を購入したが、その1週間後に1株あたり120.50ドル(約1万3000円)で売却したときに損失を出した。

Zoomはコメントの求めに応じなかった。

ここ数週間、Zoomを相手取った訴訟が起こされていて、今回のものが最新となる。Zoomは2020年3月、ZoomのiOSアプリがFacebook(フェイスブック)とデータを共有していた(ユーザーがFacebookアカウントを持っていなくてもだ)ことが明らかになった後に訴訟を起こされた。

Zoomは先週、暗号化の改善を約束したり、トロールや侵入者が許可なくZoomコールにアクセスする「Zoombombing」を防ぐためにデフォルト設定を変更したりと、同社のイメージ改善作業に追われた。セキュリティ問題によりニューヨーク市は学校にZoomの使用禁止を命じ、Microsoft Teamsを推奨することになった。台湾行政院もまた政府機関のZoom使用を禁じた。

そして米国時間4月8日、Facebookの元最高セキュリティ責任者Alex Stamos(アレックス・ステイモス)氏がアドバイザーとしてZoomに加わったと明らかにした。Zoomもまた、同社のセキュリティ戦略にアドバイスするセキュリティ専門家やリーダーに加わってもらう、と述べた。

画像クレジット: Olivier Douliery / Getty Images

[原文へ]

(翻訳:Mizoguchi)