Firefox, Chrome, Edge, Internet Explorer, そしてSafariなどのWebブラウザーがすべて、オンラインのセキュリティプロトコルTLSの古いバージョンのサポートを停止する。TLSは、インターネット上の暗号化された情報交換のほとんどすべてで使われており、長く使われているあまり安全でないTLS 1.0と1.1も、今だに多くの接続で許容されている。しかしそれも、もう終わりだ。

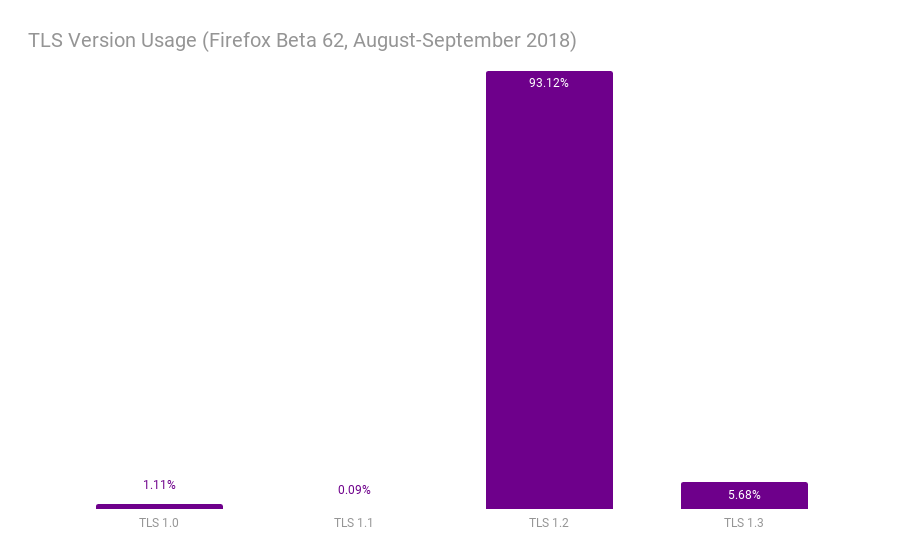

Transport Layer Securityはコミュニティが開発したスタンダードで、その1.0は20年近く前にリリースされた。しかし1.0とその親戚の1.1には欠陥があって、暗号化による安全な通信に使うのは危険であることが、前から知られていた。2008年に1.2がその重大な欠陥に対処し、現在は大多数のクライアントがこれを使っている。今年初めにリリースされた1.3は、このスタンダードを改良および合理化したが、これにアップデートしたサーバーはまだそれほど多くない。

旧版のサポート停止についてMozilla, Google, Microsoft, WebKitの各陣営がそれぞれ別々に、同じような発表をしている。1.0と1.1は2020年初頭に全廃される。3月と言っている発表もあるが、他もだいたいそのころだろう。

MicrosoftのKyle Pflugがこう書いている: “セキュリティの技術が無変更であり続ける期間として20年は長い。TLS 1.0と1.1の弊社による最新の実装に重大な脆弱性は見当たらないが、サードパーティによる脆弱な実装は存在する。新しいバージョンへ移行することによって、誰にとってもより安全なWebが確保されるだろう”。

ユーザーは、何もしなくてよい。ブラウザーもアプリケーションも、前と同じように動く。おそらく今は、1.2を使っているところが多いだろう。Mozillaが作ったチャート(下図)によると、古いバージョンを使っているところはごくわずかだ。

しかしこれらの、数少ない古い危険な接続は、いろんなもので使われている。レガシーの組み込みマシンがあちこちにあるし、セキュリティスタックを何年もアップデートしていない古いアプリケーションや、ハックされたデバイスもある。そのことを、あなただけでなく、あなたのご両親も知らない。

リードタイムを長くしたのは、たとえば地方自治体などに重要なレガシーシステムがあるからだ。それらは、TLS旧版のサポート停止で動かなくなる〔例: あるアプリケーションが使えない〕かもしれない。その可能性も含め、本格的なシステム監査が必要だ。もっと何年も前に、やるべきだったのだが。

今回の変更によって、ネット上で誰もが前より安全になるが、すべては前と変らず動き続ける。そういう設計だから。

〔TLS 1.3関連本誌翻訳記事: IETFがTLS 1.3を承認、悪質なハッカーや盗聴者が仕事をしづらくなる仕掛けを盛り込む、最新のトランスポートレイヤーセキュリティ(TLS)プロトコルを強化するライブラリを、Facebookがオープンソース化、FirefoxやFacebookなどがインターネットの新しいセキュリティプロトコルTLS 1.3をすでにサポート。〕