あなたは今、映画を見ている。スポーツカーに乗った悪者が、高速道路を走って逃げようとしている。ヘリがそれを、上空から追っている。やがて車は、出口が複数あるトンネルに入り、ヘリは車の行方を追えなくなる。

VPNの仕組みは、この映画のトンネルに似ている。そのトンネルは複数の道をひとつの入り口へつないでいるが、トンネルの中で何がどうなっているのかは、ヘリには分からない。

読者のみなさんはこれまで、いろんな人からVPNを勧められたことがあるだろう。アクセスに地理的制限のあるコンテンツを見られるようになる、中国の万里のファイヤウォールを出し抜ける、インターネットを安全に閲覧できる、といった話を聞いたはずだ。でもVPNは、仕組みをよく理解せずに利用すると、それを使わない場合と同じぐらい危険なこともある。

そもそも、VPNって何だ?

自分の家に複数のコンピューターやスマートフォンやタブレットのある人は、ローカルエリアネットワーク(local area network, LAN)を使っているだろう。これらのすべてのデバイスが、自宅内の同じWi-Fiネットワークにつながって、お互いが直接、インターネットを介さずに写真やムービーを送信/受信できる〔そのためのソフト/アプリがあれば〕。ローカルエリアネットワークは、本質的にプライベートだ。サーバーソフトなどを動かしていないかぎり、外部からはアクセスできない。

しかしVPNは、その名(virtual private network)のとおり、仮想的にプライベートなネットワークだ。‘仮想’とは、デバイス自身の能力ではなく、ソフトウェアの力で実現している、という意味。しかもその仮想プライベートネットワークは、遠くにいるあなたでも、一時的にそのメンバーになれる。たとえばあなたの会社は、遠くにいる社員のためにVPNを動かしているかもしれない。遠くの社員はIDやパスワードでそのネットワークのメンバーになり、あたかも会社のLANにアクセスしているみたいに、会社のプライベートなネットワークを利用できる。その遠くの社員は仮想的に会社内にいて、会社のWi-Fiネットワークを利用するのだ。

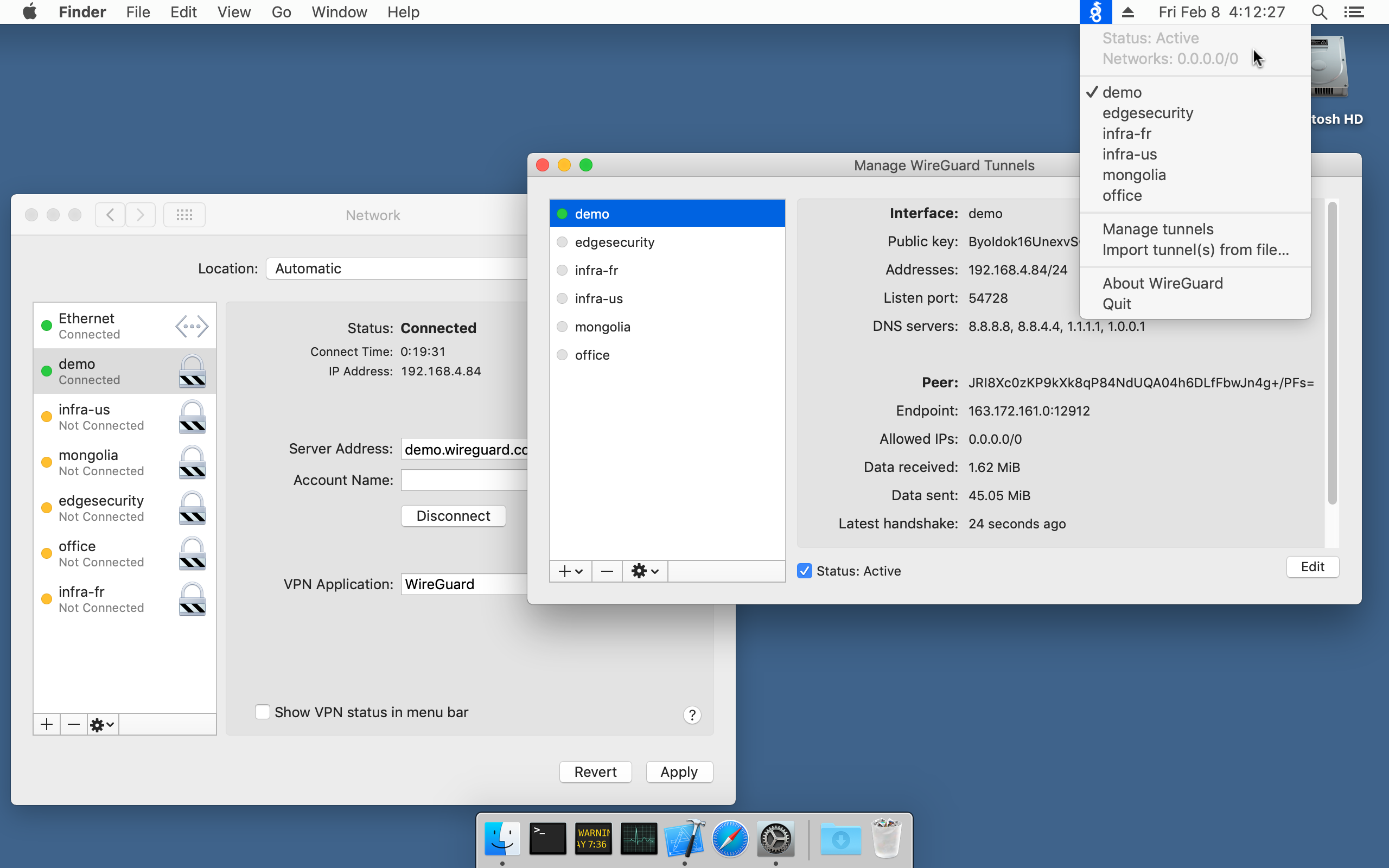

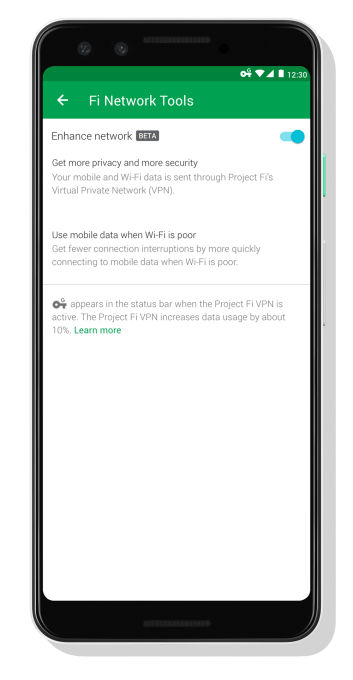

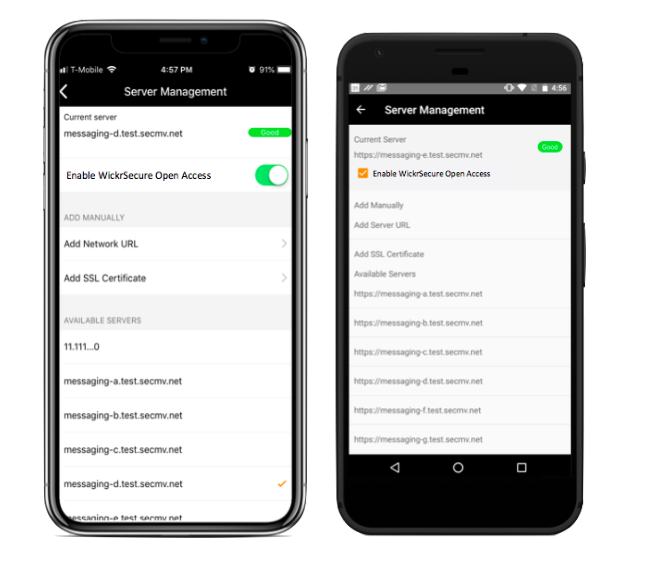

VPNの使い方は、とても簡単だ。会社やデベロッパーなどは、自分のところでVPNサーバーを動かす。そのサーバーに正しいIDとパスワードでアクセスしたユーザーは、VPNのクライアント(一般ユーザー)になる。そのVPNには、あなたのコンピューター以外のコンピューターや、モバイルデバイス、ときにはルーターなどもアクセス/接続しているだろう。Windowsや、Android、iOS、macOSなどが動いているコンピューターは、いずれもVPNのクライアントになれる。

あなたのコンピューターがどこかのVPNに接続する場合、コンピューターとVPNサーバーが接続して、データは暗号化されて両者間を行き来するから、VPNは情報のトンネルのようなものになり、上の例でヘリに相当する、第三者からは見えないようになる。

なぜVPNを使うべきか?

VPNは、仕事のために使い始める人が多いだろう。とくにそれは、在宅勤務をしている場合だ。VPNは、会社にとっていくつかのメリットがある。社員はプライベートなネットワークにアクセスするから、彼/彼女をインターネットに接続されていない会社のサーバーにもアクセスさせられる。クラウドから提供されるOffice 365のサーバーやG Suiteなどがない時代には、多くの企業が自前でメールサーバーやカレンダーサーバーなどを動かしていた。それらが提供するサービス(メールやカレンダー)は、社員がまず会社のVPNに接続してからでないとアクセスできない。それは、機密情報を保護する優れた方法だ。

しかし、欠点もいくつかある。ユーザーがVPN接続を使うと、インターネットのトラフィックを含むすべてのネットワークトラフィックがVPNを通る。会社のITサービスは厳しい閲覧ルールを敷いて、社員ユーザーがTwitterなどを利用できないようにする。あるいは閲覧履歴を見て、あなたをクビにするための、都合の良い理由を見つけるかもしれない。

しかし、オフィス環境はVPNの唯一のユースケースではない。あなたがアメリカの外に住んでいてHBO NowやNetflixのアメリカの映画ライブラリ、あるいはHuluなどのストリーミングサービスにアクセスしたい場合、VPNがそれを可能にしてくれる。

それは、VPNサービスを提供している企業の多くが、世界中のいろんなサーバー〔例: アメリカのHulu〕へのアクセスを提供しているから、ユーザーは今自分がいる国を詐称することができるのだ。前述のように、VPN接続ではすべてのネットワークトラフィックがトンネルを通るから、HBOなどのサーバーは、自分の地理的ルールどおりにアメリカのユーザーに向けて映画をストリーミングしているつもりでいても、VPNのトンネルを出たストリーミング映画のデータは、今あなたがいる地球の裏側の国へ実際には行ってしまうのだ。

そのトンネルの幅が小さいと、映画のストリーミングデータが正しいタイミングで通れないこともある。そのためにNetflixなどは、VPNサービスからと分かるIPアドレスを、アメリカのアドレスであっても拒否する場合がある。せっかくVPNサービスを使ったのに、映画が見れなくなってしまう。

また、中国など、一部のインターネットサービスをブロックしている国へ旅した人は、VPN接続を利用してGmailやFacebook、Twitterなどに接続したことがあるだろう。つまり、それらのWebサイトにアクセスするためには、中国の外にあるVPNサービスに接続する必要がある。しかし中国政府は多く利用されるVPNサービスのIPアドレスを禁じようとしているから、この方法は今後、より困難になるだろう。

VPNを使ったインターネットアクセスは安全か?

コーヒーショップやホテルなどが提供しているWi-Fi接続サービスは、セキュリティにあまり気を使っていないものが多い。だから家庭のネットワークのように、そのローカルネットワークのほかのユーザーのコンピューターが見えてしまうことがある。そうなれば、ハッカーがあなたのインターネットトラフィックを盗み見するのも、簡単である。

これは数年前には深刻な問題だった。多くのWebサイトが、ログインページへのアクセスに安全な接続を使っていなかったから、ハッカーはあなたの銀行口座のIDやパスワードを取得して、お金をすべて盗むことができた。

そんなルーズなWi-Fiネットワークは、使わないのがいちばんよいけど、どうしてもホテルの部屋でメールをチェックしたい、なんて場合には、信頼できるVPNサーバーを利用すればよい。トンネルの中で起きていることは、誰にも見えないのだから。

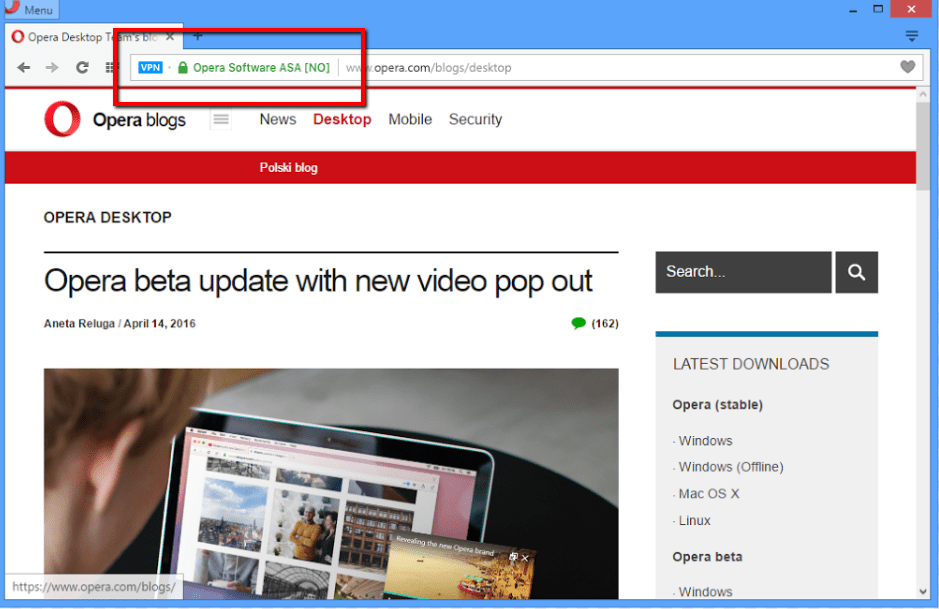

しかし今では、状況が大きく変わった。今やインターネットサービスの大多数がHTTPSに切り替え、VPNがなくても、エンドツーエンドの暗号化によって、プライベートな情報を他人に読まれることはない。

これによって今では、VPNに関する間違った認識が世の中に跋扈している。正しくは、VPNによってあなたがインターネット上でより安全になることはない。安全性は、VPNサーバー次第だ。

自分の今の在住国を変えたり、検閲を逃れたり、コーヒーショップにおける接続を保護するためにVPNを使えば、片方のエンドにあるVPNサーバーにはあなたのネットワークトラフィックのすべてが見える。あなたはリスクを、VPNのトンネルに移しただけだから、よほど注意しないかぎり、とても危険である。

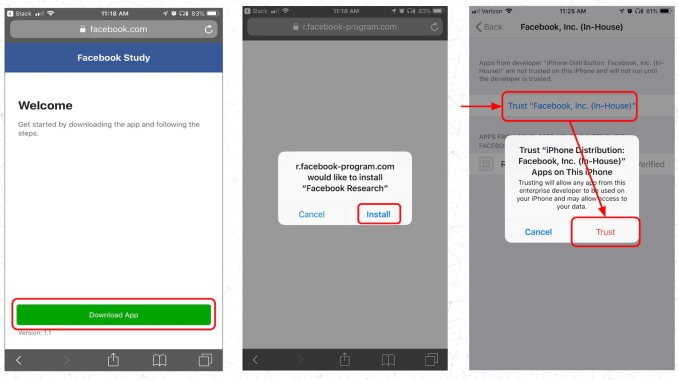

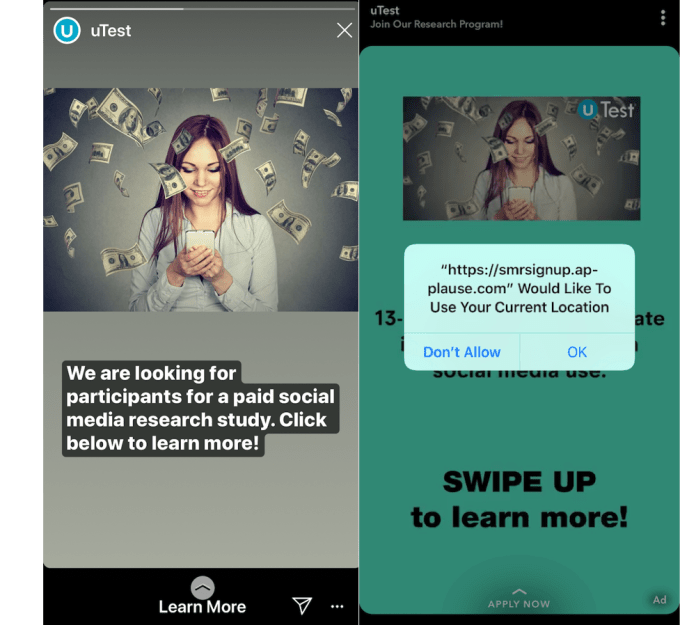

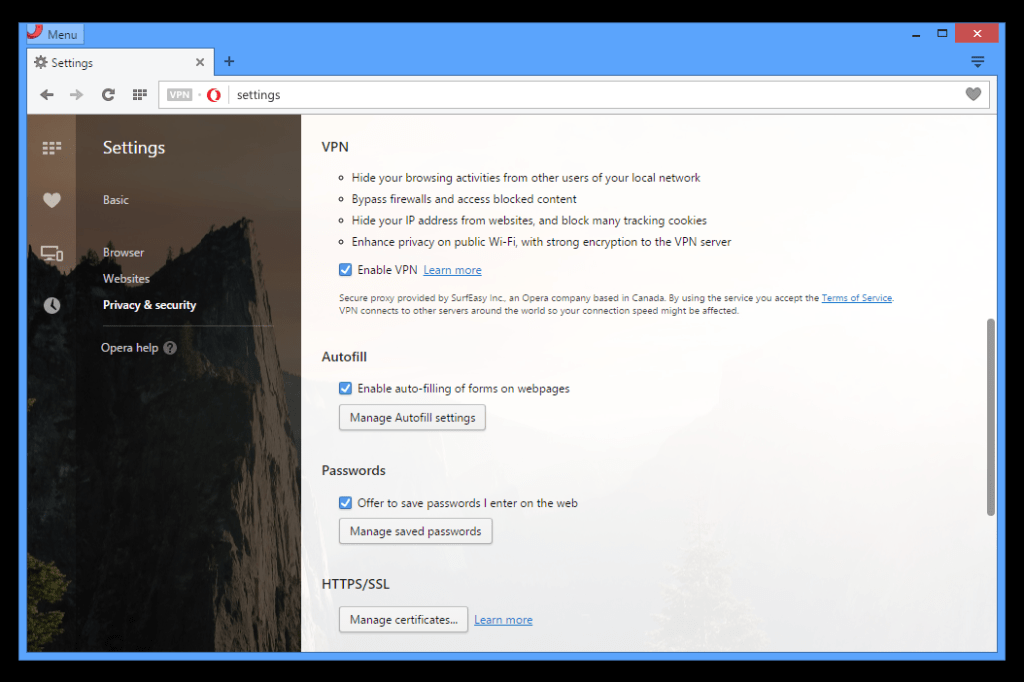

Apple App StoreやGoogle PlayにあるVPNアプリは、ある理由から、すべて無料だ。それらはあなたの閲覧習慣を分析してアドバタイザーズに売り、安全でないページには自分の広告を挿入し、あるいはあなたのアイデンティティを盗む。あなたは、どんなことがあっても、無料のVPNだけは避けるべきだ。

有料のアプリやサービスは、月額5〜20ドルでインターネットのプライバシーを守る、と約束している。でも、彼らのプライバシーポリシーやサービス規約を、まず見るべきだ。ぼくが見たかぎりでは、多くのVPNがあなたのインターネットトラフィックをログし、その情報を警察などとシェアしている。小さな字で書かれている注記を、よーく読もう。

プライバシーポリシーが善良に見える場合でも、実際に何をやらかすかを検分する方法がユーザーにないから、彼らを盲目的に信ずるしかない。多くの場合、ランダムに選んだVPNサーバーに接続するよりは、MACアドレスのホワイトリストの方が安全だ。見知らぬ相手が、あなたの家には侵入しないと約束しているから、そいつに家の鍵を渡してしまう人はいない。

暗号に関しては、一部には、安全でないプロトコルもある。たとえば事前共有鍵を使うL2TPによる認証は、解読されることがあり、見破られないトンネルという概念を裏切る。サーバー証明を伴うOpenVPNを動かしている安全なサーバーの方が、ずっと堅牢だ。

かなりややこしい話になってしまったが、でも結論は単純だ: VPNは大いに有能であり、今でもそれが役に立つニーズはある。でも、信用できない人やサービスを相手にビジネスをしてはならない。

[原文へ]

(翻訳:iwatani(a.k.a. hiwa))