Facebookがティーンエージャーをスパイしていたこと、Twitterアカウントがテロリストに乗っ取られたこと、そして児童性的虐待の画像がBingとGiphyで発見されたことなどが、2019年のTechCrunchの調査レポートで明らかになったもののなかでも、とりわけ醜悪な真実たちだ。安全性の欠陥や力の濫用が及ぼす影響が、ますます大きくなる中で、ハイテク業界はこれまで以上に多くの監視の目を必要としている。原因が悪意、無知、あるいは貪欲のいずれであろうとも、そこには嗅ぎつけられた数多くの不正行為があった。

TechCrunchは、セキュリティエキスパートであるZack Whittaker(ザック・ウィテカー)記者に率いられて、増大する問題に対処するために、より長期にわたる調査を実施してきた。実際、資金調達、製品発売、そしてすばらしいエグジットなどに関する私たちの記事は、物語の半分しか語っていないのだ。おそらくスタートアップ(と彼らのその後)に特化した、最大かつ最も長期間にわたって運営されているニュースソースである私たちは、そうした企業たちが誠実であり続けることや、技術に対するより倫理的で透明なアプローチを推進していくことに対して責任を負っている。

調査に値する潜在的なヒントがある場合は、TechCrunch(tips@techcrunch.com)に連絡するか、匿名のフォームから教えて欲しい。

画像: Bryce Durbin/TechCrunch

2019年に行われた調査レポートの上位10件と、その影響を紹介しよう。

1. Facebookはティーンエージャーたちのデータを覗き見するために、金を渡している。

Josh Constine(ジョシュ・コンスティン)記者の画期的な調査によって明らかになったことは、Facebookがティーンエージャーや成人に対して月額20ドル(約2200円)のギフトカードを支払い、VPNをインストールさせて、市場調査の名目ですべての機密モバイルデータをFacebookに送信させていたことだ。Facebook Researchが抱えていた問題として挙げられたのは、たとえば18万7000人のユーザーに「Project Atlas」に登録するまでデータがFacebookに送られることを通知しなかったこと、4300人以上の未成年者から適切な保護者の同意を受け取っていなかったこと、同プログラムに関して公言した場合、ユーザーに対して法的措置をとると圧力をかけたことなどだ。また、このプログラムは、App Storeのレビュープロセスを回避するために、企業内で従業員だけを対象にアプリを配布するためにデザインされた、Appleのエンタープライズ証明書プログラムを悪用していた。

影響は甚大だった。議員たちはFacebookに対して怒りの書簡 を送った。ほどなくTechCrunchは、同様の市場調査を行うScreenwise Meterと呼ばれるGoogle製のプログラムを発見した。Googleは直ちに同プログラムを中止した。Appleは、すべての従業員専用アプリを丸1日シャットダウンすることでGoogleとFacebookの双方を罰した。このことで、Facebookの従業員はシャトルスケジュールやランチメニューにアクセスできず、オフィスが混乱した。Facebookは、このプログラムが公明正大なものだと主張しようとしたが、最終的には反発に屈し、Facebook Researchと18歳未満のユーザー向けのすべての有料データ収集プログラムを中止した。最も重要なことは、この調査レポートによって、FacebookがそのOnavoアプリをシャットダウンしたことだ。このアプリはVPNを提供するという触れ込みだったのだが、実際はどのライバルを模倣すればよいかを知るために、大量のモバイル利用データを吸い上げるものだったのだ。Onavoは、FacebookがメッセージングのライバルであるWhatsAppを190億ドル(約2兆1000億円)で買収する必要があることをFacebookに認識させたものであったが、いまや同社に対する反トラスト調査の中心となっている。TechCrunchのレポートは、Facebookの搾取的な市場監視を弱め、技術の巨人同士を競わせ、データ収集に対する透明性と倫理の水準を引き上げた。

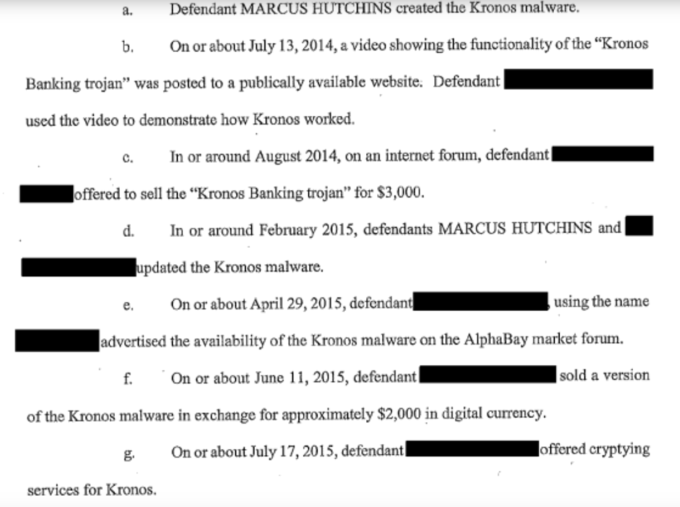

2. WannaCryキルスイッチの擁護

急速に広がるWannaCryランサムウェアから、インターネットを保護したヒーローたちのプロフィールを描いたザック・ウィテカー記者の記事は、サイバーセキュリティの不安定な性質を明らかにしている。WannaCryのキルスイッチ(停止スイッチ)を確立したMarcus Hutchins(マーカス・ハッチンズ)氏の善意の仕事を描いた魅力的な記事は、別件のティーンエイジャーでマルウェアを作成したという罪で彼を10年の刑務所送りにするのではなく、わずか1年の保護観察付きで釈放となった判決に、影響を与えた可能性がある。

3. イーロン・マスク氏のトンネルの危険性

TechCrunchの寄稿者であるMark Harris(マーク・ハリス)記者の調査レポートは、ワシントンDCからボルチモアへのトンネルを掘るという Elon Musk(イーロン・マスク)氏のBoring Companyの計画の中に、不適切な非常口やその他の問題があることを明らかにした。火災安全およびトンネルエンジニアリングの専門家たちに相談し、ハリス記者は、州および地方政府に対して、公共インフラに近道を導入しようとする破壊的テクノロジーに対して懐疑的であるべきだという強い証拠を提示した。

4. Bingの画像検索は児童虐待で溢れている

ジョシュ・コンスティン記者の調査は、Bingの画像検索結果が、子供の性的虐待画像がどのように表示されているかを示すと同時に、何も意識していないユーザーが、そうした違法コンテンツを呼び出しかねない検索ワードも示唆した。コンスティン記者の示したヒントは、反児童虐待スタートアップAntiToxin(現在はL1ght)によるレポートへと繋がり、Microsoftは英国の規制当局に対してこれを防ぐための大幅な変更の約束を強いられた。だが、TechCrunchのレポートを引用したNew York Timesによる追跡レポートによれば、Bingがほとんど改善されていないことが明らかになった。

ザック・ウィテカー記者の調査が、その追放に疑問があったタフツ大学の学生、Tiffany Filler(ティファニー・フィラー)氏による、成績改ざん疑惑の中にある矛盾した証拠を明らかにした。記事は告発そのものに大きな疑念を投げかけ、学生自身が将来の学術的または専門的努力を狙う際の、助けになる可能性がある。

6. 教育用ノートPCの発火

Natasha Lomas(ナターシャ・ロマス)記者は教育用コンピューターハードウェアスタートアップであるpi-topのトラブル報告を行った。記事には米国のある生徒を負傷させたデバイスの誤動作が含まれていた。分解できるように設計されたpi-top 3ノートPCによって、その生徒が「非常に厄介な指の火傷」を負っていたことを内部電子メールは明らかにした。信頼性が大きく問われ、レイオフが続いた。このレポートは、生徒のような特に傷つきやすい者たちを中心に置き物理的な世界で事業を展開するスタートアップたちは、いかに安全を最優先にしなければならないかということを強調している。

7.Giphyは児童虐待画像をブロックできない

Sarah Perez(サラ・ペレス)記者とザック・ウィテカー記者は、児童保護のスタートアップL1ghtと協力して、性的虐待画像のブロックに対するGiphyの怠慢を暴露した。このレポートは、犯罪者たちが違法な画像を共有するためにサイトをどのように使用し、それが検索エンジンによって、誤ってインデックスされたかを明らかにした。TechCrunchの調査が明らかにしたのは、自らのコンテンツに対してもっと警戒する必要があるのは、公的な技術の巨人たちだけではないということだ。

8.Airbnbの反差別に対する弱み

Megan Rose Dickey(ミーガン・ローズ・ディッキー)記者は、盲目で耳が不自由な旅行者の予約が盲導犬を連れていたためにキャンセルされた際の、Airbnbによる差別的ポリシーが現れたケースを調査した。ディッキー記者のレポートが1カ月の営業停止のきっかけになるまで、Airbnb は差別行為によって告発されたホストを単に「教育」しようとしただけだった。調査は、Airbnbが収益を生み出すホストを保護するためにどんなこと、そしてポリシーの問題によりIPOを損なう可能性があることを明らかにした。

9.期限切れのメールがテロリストたちにプロパガンダをツイートさせる

ザック・ウィテカー記者は、乗っ取られたTwitterアカウントを通じて過激派組織IS(イスラミック・ステート)のプロパガンダが拡散されていることを発見した。彼の調査により、Twitterアカウントに関連付けられたメールアドレスの有効期限が切れると、攻撃者はそれを再登録してアクセスし、Twitterから送信されたパスワードリセットを受信できることが明らかになった。記事は、ビッグテクノロジーのセキュリティ上の欠点を悪用する、巧妙だが決して高度ではないテロリストグループの手段を明らかにしただけでなく、すべてのサイトがふさぐべき危険な抜け穴を特定した。

10.ポルノとギャンブルのアプリがAppleを出し抜く

ジョシュ・コンスティン記者は、数十におよぶポルノおよびリアルマネーのギャンブルアプリが、Appleのルールを破りながらエンタープライズ証明書プログラムを悪用することでApp Storeのレビューを回避していることを発見した。それらのアプリの多くが中国を拠点にしたものだ。このレポートは、企業証明書が脆弱で簡単に詐取される要件を明らかにした。7カ月後、Apple は中国からのポルノおよびギャンブルアプリの削除リクエストが急増していることを明らかにした。この調査は、Appleが企業証明書ポリシーを厳しくする後押しをすることになり、さらにCEOのティム・クック氏が日頃他の技術大手のポリシーに対して頻繁にジャブを繰り出しているにもかかわらず、同社自身にも対処すべき問題がたくさんあることを証明した。

ボーナス:HQ Triviaの従業員たちがCEOを解任しようとして解雇された

『ゲーム・オブ・スローンズ』にも負けない物語は、その影響がすべてのスタートアップエグゼクティブへの警告であるにしても、除外するには興味深いものだった。ジョシュ・コンスティン記者は、ゲームスタートアップ、HQ Triviaの業績が急降下した際に、CEOの無能さと不作為に対して従業員たちが起こした反乱の物語を明らかにした。CEOを解任するために、取締役会への請願を組織した従業員は解雇され、さらなる人材の離職と停滞につながった。調査レポートは、スタートアップの幹部たちに、(団結したり離職することで力を発揮する)従業員たちに対する責任があることを思い出させるのに役立った。

ジョシュ・コンスティン記者へのタレコミ情報がある場合には、暗号化されたSignalアプリ、米国(585)750-5674へのSMS、joshc at TechCrunch dot com、あるいはTwitter DMを介して連絡することができる。

[原文へ]

(翻訳:sako)