膨大な数のランサムウェア被害者が救済できる可能性が出てきた。

画像クレジット: Getty Images

ニュージーランドを拠点とするセキュリティ会社のEmsisoftが(エムシソフト)、DjvuやPumaなども含むランサムウェアのファミリーであるStop用に、一連の復号ツールを開発した。これらのツールを使えば、被害者がファイルをある程度回復するのに役立つと言う。

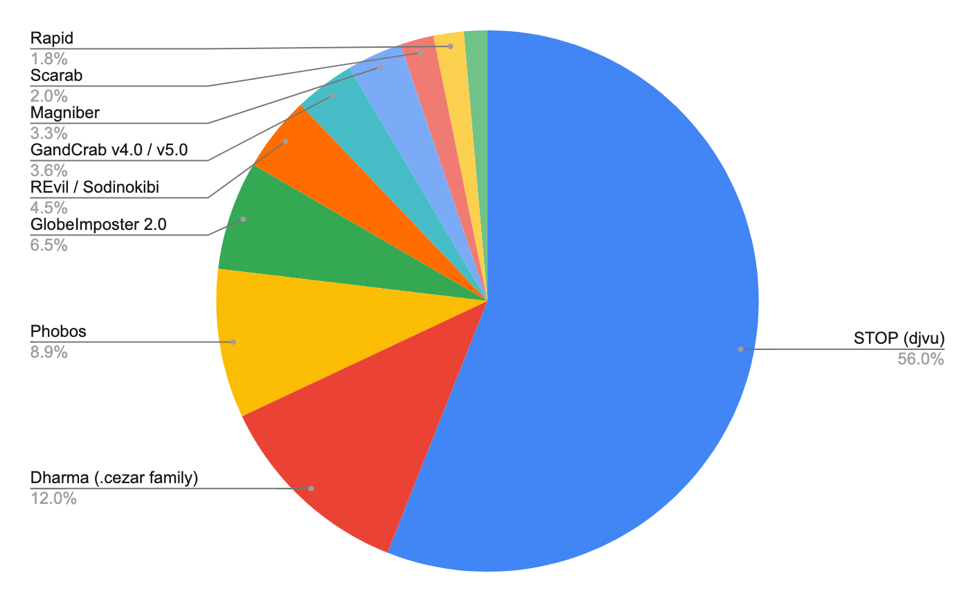

Stopは現在世界で一番アクティブなランサムウェアと考えられている。感染の特定に役立つ無料サイトであるID-Ransomwareのデータによれば、全てのランサムウェアの半数以上をStopが占めているのだ。だがEmsisoftは、この数値はこれよりもはるかに高い可能性が高いと述べている。

もしこれまでにランサムウェアに一度も出会ったことがないなら、あなたは幸運な人の1人だ。ランサムウェアとは、暗号化を使用してファイルをロックするマルウェアをコンピューターに感染させることで犯罪者が金を稼ぐ、最近ますます一般的になっている手法だ。Stopランサムウェアが感染すると、ユーザーのファイルを暗号化し、例えば.jpgや.pngといった拡張子を、.radman、.djvu、あるいは.jpgというものに置き換えてしまう。被害者は身代金と引き換えにファイルのロックを解除できるが、通常身代金は数百ドルの暗号通貨で支払うことになる。

すべてのランサムウェアが同じように作られているわけではない。一部のケースだが、ランサムウェアを動作させているコードの脆弱性を発見することで、身代金を払うことなく犠牲者のファイルの復号に成功したセキュリティ専門家もいる。

Stopは、Emsisoftの研究者がクラックすることができた最新のランサムウェアだ。同社によると「既知の最新の被害者数は約11万6000です。これは犠牲者の総数の約4分の1であると推定されます。これは通常手に入るものよりも、さらに複雑な復号化ツールです」と語るのは、Emsisoftのツール開発者で研究者Michael Gillespie(マイケル・ギレスピー)氏である。「これは非常に複雑なランサムウェアなのです」と彼は言う。

Stopの場合には、攻撃者のサーバーから取得したオンラインキーか、サーバーと通信できないときにはオフラインキーのいずれかで、ユーザーファイルを暗号化する。ギレスピー氏は、攻撃者のウェブインフラストラクチャが頻繁にダウンしていたり、感染したコンピューターにアクセスできないために、多くの犠牲者がオフラインキーによって感染していると言う。

ツールの仕組みは次のとおりだ。ランサムウェアの攻撃者は、各被害者にある「マスターキー」を与えている、とギレスピー氏は説明する。そのマスターキーは、ランサムウェアが暗号化する対象の各ファイルの最初の5バイトと結合される。ところで、.png画像ファイルなどの一部のファイルタイプは、どの.pngファイルでも先頭の5バイトは同じである。元のファイルと暗号化されたファイルを比較し、数学的計算を適用することによって、彼はその.pngファイルだけでなく同じファイルタイプである他の.pngも解読することができる。

一部のファイルタイプは、共通な先頭の5バイトを持っている。.docxや.pptxなどの最新のMicrosoft Officeドキュメントは、.zipファイルと同様に、共通の5バイトを持っている。こうしたファイルタイプの中で、感染前と感染後の両方のファイルがある場合には、復号を行うことができる。

しかし注意点もある。この復号化ツールは、感染したコンピューターのための「万能薬」ではない、とギレスピー氏。「犠牲者の方は、基本的に復元したい全てのフォーマットに関して、感染前と感染後のファイルを用意しなければなりません」と彼は言う。

システムからランサムウェアが除去されたら、被害者はバックアップされたファイルを探してみるべきだと彼は言う。これはデフォルトのWindowsの壁紙を使える場合もあれば、メールを調べて、送信した元のファイルを見つけ、現在暗号化されているファイルと照合できる場合もあるだろう。

ユーザーが「感染前」と「感染後」のファイルのペアを提出ポータルにアップロードすると、サーバーが計算し、ファイルのペアに互換性があるかどうかを判定、そして復号化きる拡張子のものを返す。

しかし、落とし穴もあるとギレスピー氏。「2019年8月末以降に起きた感染は、残念ながらオフラインキーで暗号化されていない限りできることはほとんどありません」と語る。もしオンラインキーが攻撃者のサーバーから引き出されていた場合には犠牲者は運が悪かったことになる。彼はさらに「復号化ツールが働くためにはポータルに送信するファイルのサイズは150KBを超えている必要がある」と付け加えた。ランサムウェアが暗号化するファイルの大きさがそれ以上のものであるためだ。また各ファイル拡張子における最初の5バイトの扱いは異なっているため、一部の拡張子のものに関しては不可能ではないにせよ復元が困難な場合もある。

「被害者は何らかの努力を重ねる必要があります」と彼は言う。

世界的なランサムウェア感染の現在の割合(画像提供:Emsisoft)

これは、ギレスピー氏の最初の試みではない。しばらくの間、彼はファイルがオフラインキーで暗号化された被害者の復号化を手動で処理していた。彼は、犠牲者のファイルの一部を復号化するその名もSTOPDecrypterという、基本的な復号ツールを作成した。しかし、ランサムウェア攻撃者と戦うためにツールを最新の状態に保つことは、いたちごっこの様相を呈していた。ギレスピー氏が解決策を見つけるたびに、攻撃者は彼を出し抜くために新しい暗号化されたファイル拡張子を投入してきた。「彼らは私に気を抜く暇を与えてくれませんでした」と彼は言う。

STOPDecrypterのリリース以来、ギレスピー氏はStopランサムウェアによってシステムが暗号化された人々から、何千ものメッセージを受け取っている。Bleeping Computerフォーラムに投稿することで、彼は自分の発見と復号化ツールのアップデートを被害者のために最新の状態に保つことができてきた。

しかし、一部の被害者がファイルを取り戻すためにあまりに必死になったため、ギレスピー氏は彼らのフラストレーションの矢面に立たされることになった。

「サイトのモデレーターたちは辛抱強く対応していました。彼らは平和を保ってくれていました」と彼は言った。「フォーラムの他の数人のボランティアの方も、被害者に事態を説明することを助けてくれました」。

「少しずつ助けようとしてくれるコミュニティの支援がたくさんありました」と彼は言う。

ギレスピー氏はまた、将来の被害者に復号ツールが利用可能であることを通知するために、このツールは欧州警察組織(Europol)のNo More Ransom Projectも送られる予定だと述べている。

[原文へ]

(翻訳:sako)