〔編集部〕この記事はソフトウェア・エンジニア、フリーのライターのBen Dicksonの寄稿。TechCrunch Networkのメンバー。Dicksonはビジネス、テクノロジー、政治について頻繁に執筆している。他のTechCrunch記事:

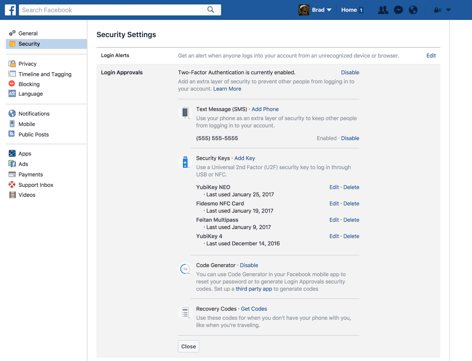

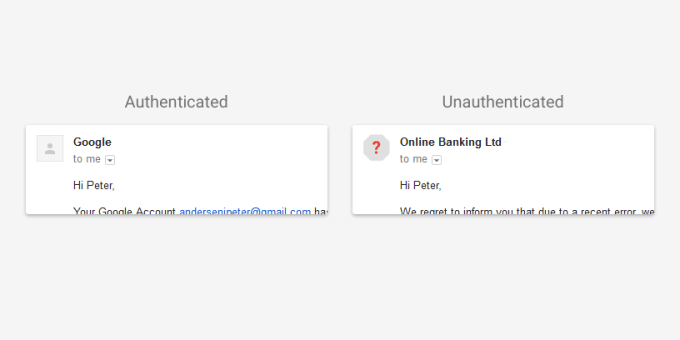

事実は非常に明白だ。オンラインでわれわれの身元を認証する手段としてパスワードはもはや安全ではない。何年も前から2段階認証(two-factor authentication=2FA)や多段階認証(multi-factor authentication=MFA)身元確認と各種の詐欺の防止のためにが用いられているが、その有効性については議論が続いている。

テクノロジーの進歩に伴い、モバイル産業では新しい認証手法が多数開発された。現在、メーカーやベンダーは生体認証、物理的ドングル、ソフトウェア鍵、モバイルに送信されるコードなどさまざまなソリューションを利用している。

しかし、たとえば、多段階認証にも固有の問題がある。たとえば頻繁に多段階認証を要求することはユーザー体験を大きく悪化させる。あまりに負担をかけるなら、ユーザーは2段階認証を無効化してしまうだろう。さらにハッカーは多段階認証の弱点を突く方法を開発している。

こうした問題は2FAやMFAの広汎な採用を妨げるハードルとなっている。その結果、何百万ものアカウントが低いセキュリティーのまま放置され、簡単に乗っ取られる結果も招いている。 年間の統計では、2015年だけでも、ハッカーの攻撃により、2000万ものアカウント情報がリークしている。

いかにしてユーザー体験の著しい悪化を招くことなくセキュリティーを強化できるかというのは非常に重要な課題だ。ビッグデータ処理と高度なデータ分析という最近のコンピューティングの2つのトレンドに解決のヒントがあるかもしれない。

ユーザーにとって負担にならない方法で日頃のオンライン上の行動をモニターし、収集したデータにもとづいて悪意ある第三者が利用することが不可能なそれぞれのユーザーに固有なプロフィールを作成することができる。次の段階は、こうしたプロフィールに基づいてオンライン上の活動をモニターし、悪意のあるいは不審なアクセスを選別することだ。通常と異なるそうした活動が探知された場合のみ、ユーザーはパスワード入力などの身元認証手段を用いることを求められる。

このモデルはいくつもの点で優れている。ユーザー・プロフィールはパスワードや物理的なドングルのように忘れたり、故障したりすることがない。ユーザーは無意味な文字列を暗記するよう努力しなくてもすむ。盗まれたり、不正にコピーされたりしない。指紋や虹彩のパターンでさえコピーしようと思えばできる。最大の利点はユーザーに無用な負担をかけないところだだろう。

この手法が可能になったのはデータの保管コストが劇的に低下し、クラウドサービスが広く普及したためだ。またデータ収集技術の進化し、ウェブとモバイルのプラットフォームも一般ユーザーに浸透した。ビッグデータ認証というコンセプトはすでにいくつかの例で有効性が実証されている。

オンライン・アカウントを不正から守るためのユーザー認証にとって最良なのは階層的アプローチだ。

— Jess Leroy TeleSignプロダクト管理担当上級副社長

モバイル・セキュリティーの分野でTeleSignは代表的な企業の一つだが、最近、ユーザー行動のモニターをベースにしたユーザー認証テクノロジー、Behavior IDプラットフォームをリリースした。これはソフトウェア開発のためのSDKで、ウェブやモバイル・アプリの開発者はBehavior IDキットを用いて各ユーザーのオンライン上の行動のバイオメトリクスを分析することができる。パブリッシャーはユーザーがパスワードなどの伝統的手法でログインした後でもこのデータを用いて連続的にモニターを続け、乗っ取りなどの不正を検知することができる。

Behavior IDは多用な側面からユーザー行動のデータを収集する。これにはユーザーがパスワードを入力するパターン、アクセスしてくるデバイス、デバイスのスクリーンにタッチする頻度やタッチする箇所などのインターフェイス利用方法などが含まれる。これらのデータにもとづいてユーザー行動の「デジタル指紋」が生成される。TeleSignのCEO、Steve Jillingsは「ユーザー・プロフィールはTeleSignのクラウド・プラットフォームに格納され、クライアントのシステムはこのデータをユーザー認証に役立て、乗っ取りやなりすましを検知した場合には即座にブロックすることができる。われわれの目的はユーザー体験の悪化を招くことなく、身元確認の精度をアップさせることだ」と説明する。

Behavior IDはログイン中のユーザー行動をそのユーザーの過去の行動と比較して「類似性指数(similarity score)」を計算する。これにより身元の確実な正当なユーザーには負担をかけずにシステムがユーザーの不審な行動を検知する能力を大きく高める。詐欺や乗っ取りが疑われるときはシステムはユーザーに2段階認証などを改めて求めることができる。

「オンライン・アカウントを不正から守るためのユーザー認証にとって最良なのは階層的アプローチだ」とTeleSignプロダクト管理担当上級副社長の Jess

Leroy は考えている。

サイバーセキュリティーのトップ企業、RSAのAdaptive Authenticationは統計的データ処理を応用した身元認証プラットフォームのもう一つの例だ。Adaptive Authenticationはユーザーの使用するデバイス、OS、ブラウザーの種別などのデータを収集して保存する。これとユーザーの普段の行動パターンのデータを自己学習能力のある統計エンジンに読み込ませ、リアルタイムでログインしているユーザーの危険度を判定する。

この処理はすべてバックグラウンドで行われるのでユーザー側では通常何もする必要がない。ただしユーザー行動に異常が見られたり、新しいデバイスや危険なロケーションからアクセスしてきた場合はセッション中断などの措置が取られる。

ユーザー行動の異常が示されたた場合、どのような行動に対しするシステムの反応内容は 密かにセキュリティー部門に警告を発することから再ログインの要求、あるいはアクセスの完全なブロックなどパブリッシャー側で予め決めておく必要がある。

データ・アナリティクスとビッグデータはオンライン企業にとって不可欠のツールだ。。これらのテクノロジーを適切に活用することで、コストを低下させながらセキュリティーとユーザー体験をアップさせ、最終的にはビジネスの収益性の改善に結びつけることが強く期待されるようになっている。

[原文へ]

(翻訳:滑川海彦@Facebook Google+)