連続起業家のRohit Nadhani(ロヒト・ナダーニ)氏は、2018年にメールアプリのNewton MailをEssentialに売却した。人気抜群のそのアプリはこれまで何度も、サービス終了を免れている。そんなナダーニ氏は米国時間5月25日に、新しいスタートアップKuberaを立ち上げた。このサービスは財産や投資、暗号通貨、負債、保険や自分が死んだ際に大切な人に転送しなければならない重要な書類などを、スプレッドシートに記録して管理する方法からユーザーを解放することを目的にしている。

Kuberaは、創業者が体験したおそろしい事故がヒントになった。「Kubera(クベーラ)」とは、インドの神話に登場する「富の神」だ。ナダーニ氏はコスタリカの海で泳いでいるときに離岸流にさらわれ、救出された。自宅に戻った彼が最初にやったことは、自分のすべての資産をリストアップして妻に遺せるようにしたことだった。

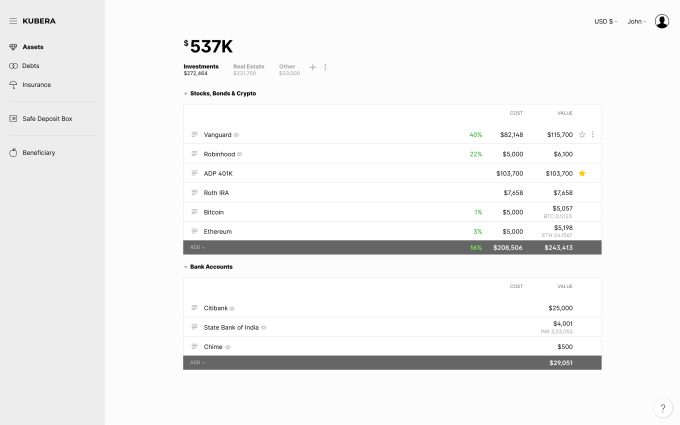

しかしその作業は相当面倒で、不動産や株式や国債社債などの債券、年金口座、保険など、ありふれたものだけが資産ではなかった。

リストに載せるべきものとして、暗号通貨や蒐集品、貴金属、海外非上場企業への投資、登録商標、その他のデジタル資産そして家族や友だちのために借りた負債などがある。

さらに彼は、単純なスプレッドシートにはできない機能が欲しかった。まず、IntuitのMintのように資産価値を自動的にアップデートする機能だ。それに報告機能も欲しい。もっと重要なのは、本当に必要な場合以外は、彼の個人資産データを誰もシェアできないことだ。

このナダーニ氏の要求を満たす既存のソリューションは存在せず、どれも古臭い技術を使っており、彼やユーザーが望む機能を欠いていた。ユーザーのデータを使って予算管理や投資の推奨をする既存製品すらあった。それまでスプレッドシートを使っていた数名の友だちからのフィードバックも参考にして、彼は自らのソリューションをKuberaに実装した。

彼が声をかけた共同創業者のうち、Manoj Marathayil(マノジ・マラサイユ)氏はナダーニ氏が以前立ち上げた企業であるCloudMagic(Newton)とWebyogの創立エンジニアで、Webyogは2018年にIDERAにエグジットした。他にもCloudMagicでNewton Mailの設計のトップだったUmesh Gopinath(ウメシュ・ゴピナート)氏も加わった。

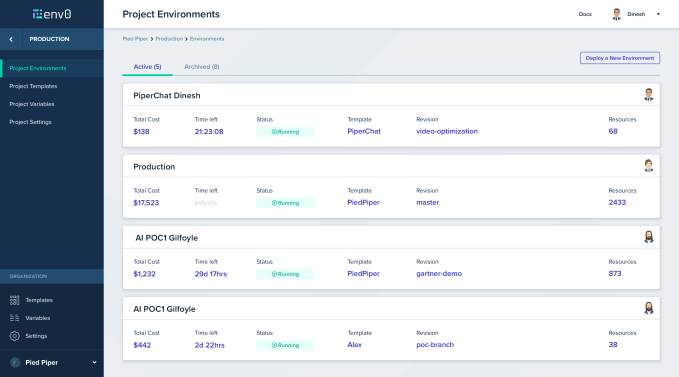

Kuberaは、通常の資産と特殊な資産の両方を管理できるカスタマイズ可能なソリューションとして、5月25日にローンチする。

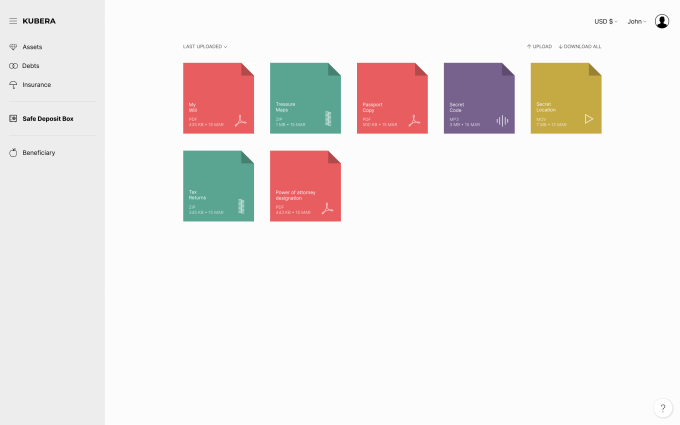

サービスを利用するためには、まず自分の資産をシンプルな表にまとめ、それらの費用(原価)や価値、関連ドキュメントなどを登録する。表の値を更新は手作業で行うか、オンラインでアカウントに接続して自動的にアカウントを更新することもできる。

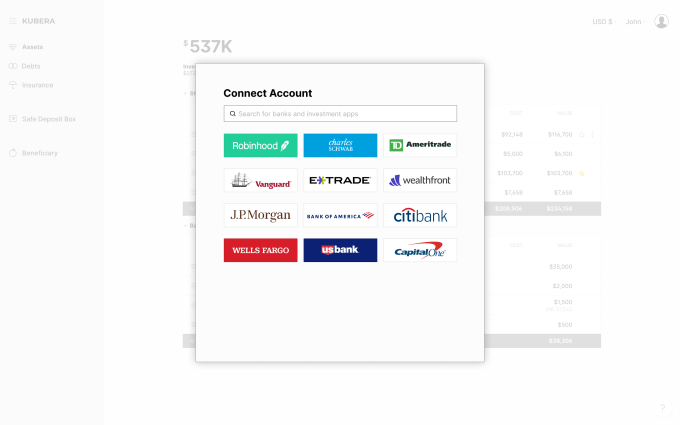

サービスはPlaidやYodleeのような、信頼されている財務データ集積サービスを利用してインターネットに接続するため、自分の財務データへのアクセスも「リードオンリー」だ。Kuberaがユーザーに代わってトランザクションをすることはできない。これによりKuberaのサービスは、世界中の1万以上の銀行へのアクセスをサポートする。

またこのサービスは、暗号化アルゴリズムのオープンソースのスタンダードであるAES256でユーザーデータを暗号化し、すべてのウェブページがHTTPSを必要とし、またHSTSを使ってブラウザは安全な接続だけにアクセスするようにする。Google Sign-inのニ段階認証をサポートするが、近くその他の二段階認証にも対応する。

ビジネスモデルはサブスクリプションだけなので、サードパーティや広告主とのデータの共有に依存しない。資産価値の自動アップデート機能がないベーシックなサービスは無料だが、自動アップデートが必要なら月額10ドル(約1080円)となる。

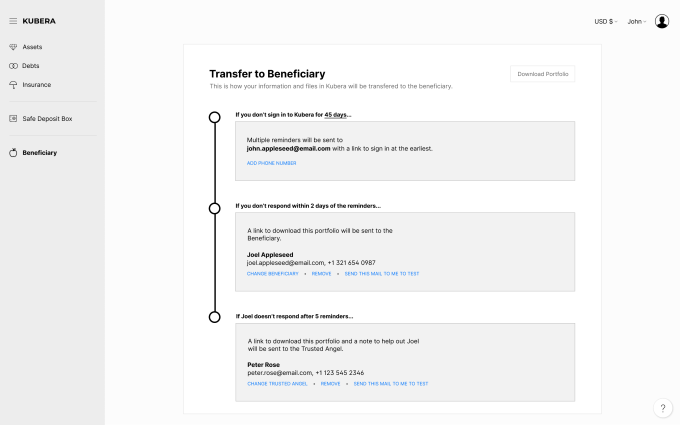

最初の入力が済んだら、Kuberaは定期的にユーザーにチェックインと資産価値のアップデートを勧める。この「生存確認」により、最初に指定した一定間隔でユーザー本人のアクセスがあるかをチェックする。

そしてKuberaからの確認に応答がないと、メールやテキストメッセージで受取人に通知が届く。そしてユーザーが提供したすべての情報を、ダウンロードできる形式で受取人にメールする。何度通知しても受取人の応答がなければ、Kuberaは非常時連絡先、ユーザーに「信頼されている天使(Trusted Angel)」に連絡する。

Kuberaには、MintやYNABのようなオンラインの予算管理ツールと競合する部分もあるが、しかしそれらは資産管理にまで踏み込んでいないため目的が異なっている。またPersonal Capitalのようなファイナンシャルアドバイザーやウェルスマネジメントとも競合するが、Kuberaはファイナンシャルアドバイザーなどの有料サービスを紹介したり、投資のアドバイスはしない。

今後Kuberaが、相続や遺言、信託などの分野を扱ったり、それら方面のサービスをパートナーとすることもありえるが、現在のところはユーザー本人の現存する遺志や預託だけが対象だ。

まだ自己資金だけの同社は、100日間の無料トライアルを提供している。正規の登録ユーザーになる前に、資産の整理を試してみるのも良いかもしれない。