Amazon、Reddit、Wikipediaをはじめとする超人気サイトなら、”password1″や”hunter2″がひどいパスワードであることをユーザーに教えていると思うかもしれない。しかし、そうではない。有力サイトのパスワード傾向を過去11年間追跡したある調査プロジェクトによると、ほとんどのサイトがパスワードにおおまかな制約しか課しておらずほとんどユーザーの役に立っていない。

英国プリムス大学のSteven Furnellは、2007年にウェブサイトのパスワード傾向の調査を初めて行い、2011年と2014年にも繰り返した。そして今週もう一度実施した。彼の結論はいかに?

2018年の全体傾向が2007年とほとんど変わっていないことに少々失望した。その間、パスワードの選び方や使い方の失敗について多くの記事が書かれてきたが、正しい方法の奨励や義務付けはほとんど進んでいない。

同大学の発表記事によると、Google、Microsoft、およびYahooがパスワード手続きに関しては優秀で、Amazon、Reddit、Wikipediaが最悪であると指摘しているが、詳細については外交的に明言を避けている。幸い私は調査報告を入手したので、名前を明らかにしていこう。

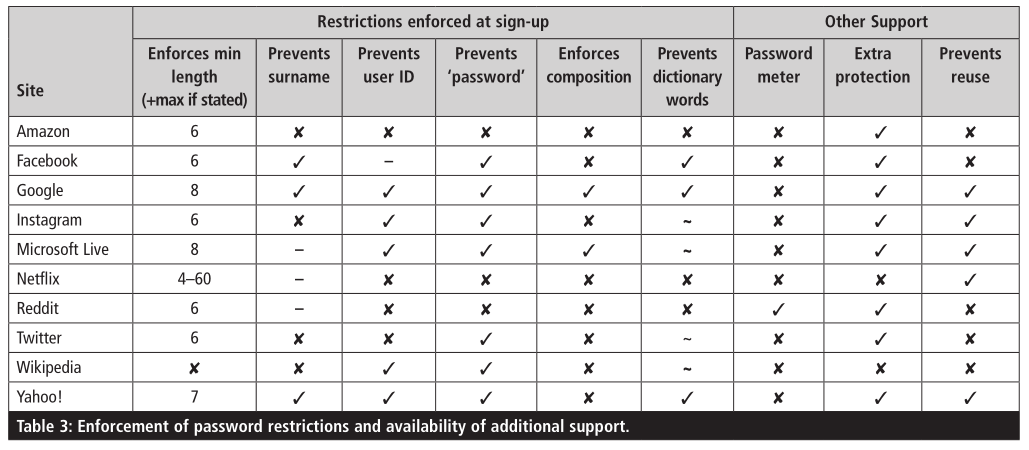

調査対象となったのはトップ10の英語ウェブサイトだ:Google、Facebook、Wikipedia、Reddit、Yahoo、Amazon、Twitter、Instagram、Microsoft Live、およびNetflix。

最悪だったのは間違いなくAmazonで、このサイトには驚くべき価値をもつパーソナルサービスと真に不適切なパスワード制御が同居している。WikipediaとRedditは制約は少ないがいずれのサイトもさほど重要なデータを保護しているわけではない。Amazonアカウントが悪意のハッカーにアクセスされることのほうが危険はずっと大きい。

Amazonは、Furnellが試したパスワードを事実上なんでも受け付けた。ユーザー名の繰り返し、ユーザーの本名、そして永遠不変の古典 “password”も。(NetflixとRedditも “password” を通すがWikipediaは通していない。その一方でWikipediaは “b” のような一文字パスワードを許している。

制限をかけているサイトで、たとえば複数の文字種を要求したりよく使われるパスワードを拒否しているところであっても、きちんと説明できているところは稀だ。何も言われずにアカウントを作り始めたユーザーがパスワードを入力すると、もっと長くなければいけないと言われ、次には特定の単語(ユーザーの姓など)が入っていてはいけないと言われ、さらには特殊文字が含まれていなくてはいけないなどと言われ続ける。さらに、サイトによってはサインアップするときとパスワードを変更する時とで要件がかわるところもある。

制限をかけているサイトで、たとえば複数の文字種を要求したりよく使われるパスワードを拒否しているところであっても、きちんと説明できているところは稀だ。何も言われずにアカウントを作り始めたユーザーがパスワードを入力すると、もっと長くなければいけないと言われ、次には特定の単語(ユーザーの姓など)が入っていてはいけないと言われ、さらには特殊文字が含まれていなくてはいけないなどと言われ続ける。さらに、サイトによってはサインアップするときとパスワードを変更する時とで要件がかわるところもある。

なぜ最初に全部言わないのか? その意味では、なぜ背景にある理由を説明しないのか? 小さな情報ボックスに「Yという理由でXが必要です」と書くのは簡単なことだ。しかし、どこのトップサイトもやっていない。

この悲しいレポートの中の唯一明るい光は2要素認証(良いパスワードより間違いなく重要)が普及しつつあることで、パスワードポリシーの最悪犯の中にも採用しているところがある(Amazon、あなたのことだ)。あとはSMSではなく、セキュリティーの高い認証アプリを使うようになればもっとよい。

最後の言葉は過去十年間変わらない:

基本的な考えは——たびたび参照される従来の研究と同じく——ユーザーが直接かかわるセキュリティーには適切な支援が追随する必要があることだ。パスワードは良い例で、多くの人たちがうまく使えていないことをわれわれは知っている。しかし教訓は無視され続け、われわれは方式を批判し続け、代わりにユーザーを責め立てる。

2要素認証はひとつの出発点だが:

ユーザーは2要素認証の利用をもっと促進されるべき、いや、義務付けられるべきだ。そうでなければ、パスワードと同じく、潜在的に保護能力があっても実用的には不十分ということになってしまうだろう。

言い換えれば、悪いパスワードについて話をするのではなく、そのための行動を起こせということだ。

[原文へ]

(翻訳:Nob Takahashi / facebook )