[筆者: Paul Stannard](SmartDrawのCEO)

1990年代の初めには、MS-DOSからWindowsへという重要な移行が起きた。MS-DOS上の人気アプリケーション、Lotus 123やWordPerfectなどは、この地殻変動に対応できず、市場から姿を消した。Microsoft WordとExcel for WindowsがLotusやWordPerfectの座を奪い、ワードプロセッサーと表計算ソフトの分野でトップになった。ソフトウェアのそのほかの分野でも、同様の移行が生じた。

1990年5月にWindows 3.0がリリースされたとき、その革命が始まった。それは、5年という短い期間に、世界中の企業の、何百万台ものコンピューターで、DOSのプロンプトをアイコンやマウスで置換した。

Windows 1.0がリリースされたのは1985年だったが、アプリケーションメモリの640Kという制約と、とても遅いプロセッサーのため、本格的なアプリケーションをその上で使うのは無理だった。Windows 3.0がメモリ640Kの壁を破り、Intelの80386プロセッサーがスピードの限界を上げてから、ついにゲームが始まった。

WindowsのUIと、640Kという拘束衣が破られたことにより、オペレーティングシステムやユーザーインタフェイスだけでなく、日常的に使われるアプリケーションにも新しいスタンダードが生まれ、そして広まった。

Webブラウザーの中で動き、データをクラウドに保存するクラウドベースのアプリケーションは、今多くの人が使っているデスクトップ環境を大きく上回る利点を持ち、同様の移行を起こすだろうか? 実は、クラウドベースのアプリケーションの到来と、30年前のWindowsの到来は、互いに似ている点が少なくない。

クラウドベースのアプリケーションのアドバンテージ

私はごく最近、クラウドベースのアプリケーションを使い始めたばかりだが、たちまちファンになった! この川を渡ってしまったら、もう戻る気にはならない。どうしてか? 自分のアプリケーションとそのデータを、どんなコンピューターやどんなデバイスからでも、そしていつ何時(なんどき)でも使える。それは、ものすごく便利だ。これまでは、自分のメールを見るためには会社へ行って自分のコンピューターの前に座り、そのコンピューターの上にあるメールソフトを起動する必要があった。私も15年前までは、そんなサラリーマン生活をしていた。クラウドベースのアプリケーションがなければ、ドキュメントの操作に関しても同じだ。

HTML5が強力なアプリケーションをブラウザーに持ち込む

クラウドベースのアプリケーションのアドバンテージがそこまで強力なのに、なぜ私は、始めるのが遅かったのか? 同じ理由で、Windows 3.0の前には誰もWindowsアプリケーションを使わなかったのだ。それらは、ごみだった! 初期のWebアプリケーションは、それらがリプレースしようとしているデスクトップアプリケーションのコピーのようなものだった。Google DocstとGoogle Sheetsが最初無料だったのは、WordやExcelにはかなわないからだ。

HTML5はスタンダードを提供する … それにより高度なアプリケーションの構築が可能になり投資の対象にもなる。

しかし、昨年あたりから状況が変わってきた。1990年にWindows 3.0がWindowsへの移行の契機になったように、HTML5スタンダードの採用が広まり2014年には公的な規格がリリースされたことにより、それと同じような革命が始まっている。今では、デスクトップアプリケーション並に強力なWebアプリケーションを、書くことが可能だ。Microsoft Wordのブラウザーベースのバージョンは、ルックスも動作もWindowsバージョンと酷似している。

HTML5はHTMLとCSSとJavaScriptにスタンダードを提供する … それにより高度なアプリケーションの構築が可能になり、十分に投資の対象にもなる。

それはファイルへの普遍的なアクセスだけではない

ドキュメントにどんなデバイスからでもアクセスできるだけなら、アプリケーションの出番はない。Dropboxは、ファイルを複数のデスクトップPCでシンクする(同期化する)ソリューションを提供し、その後ほかのデバイスでもそれができるようになった。Dropboxは、アプリケーションを特定しない。ファイルを読むアプリケーションが、ユーザーのデバイスにあるだけでよい。たとえば職場でWordのファイルを保存し、家の自分のコンピューターの上のWordでそのファイルを開けばよい。

Microsoftの、Officeのアップデートも、これと似たやり方だ。そのOneDriveと呼ばれるプロダクトはDropboxに似ていて、Office 365の有料会員になるとOfficeのネイティブアプリケーションを複数のコンピューターにインストールできる。基本機能だけのOfficeアプリケーションなら、今ではWindows, Mac, iPad, それにAndroidにもある。Office自体にもクラウドベースのバージョンがあって、それはブラウザーの中で動く。無料だけど、ネイティブアプリケーションの機能の一部がない。

クラウドベースのアプリケーションのアドバンテージがそこまで強力なのに、なぜ私は、始めるのが遅かったのか?

どのデバイスからでもファイルにアクセスできることは、アプリケーションがブラウザーで動かずに各機の上にあることを擁護する理由になるだろうか? それとも、それはまだ道半ばか? 私の個人的な考えとしては、それは道半ばだ。アプリケーションがどのマシンの上にもインストールされていなければならないことは、“どんなデバイスからでも”というクラウドのアドバンテージを大きく制約している。自分のコンピューターにそのアプリケーションがない人と、そのドキュメントを共有しなければならない場合、困ったことになる。だから今の、データはクラウド、アプリケーションはネイティブ、というハイブリッドな形は、いずれ、データもアプリケーションもクラウド、という形に変わり、ますます多くの人がそのメリットを享受するだろう。

クラウドベースのアプリケーションの採用で世界が一変するか?

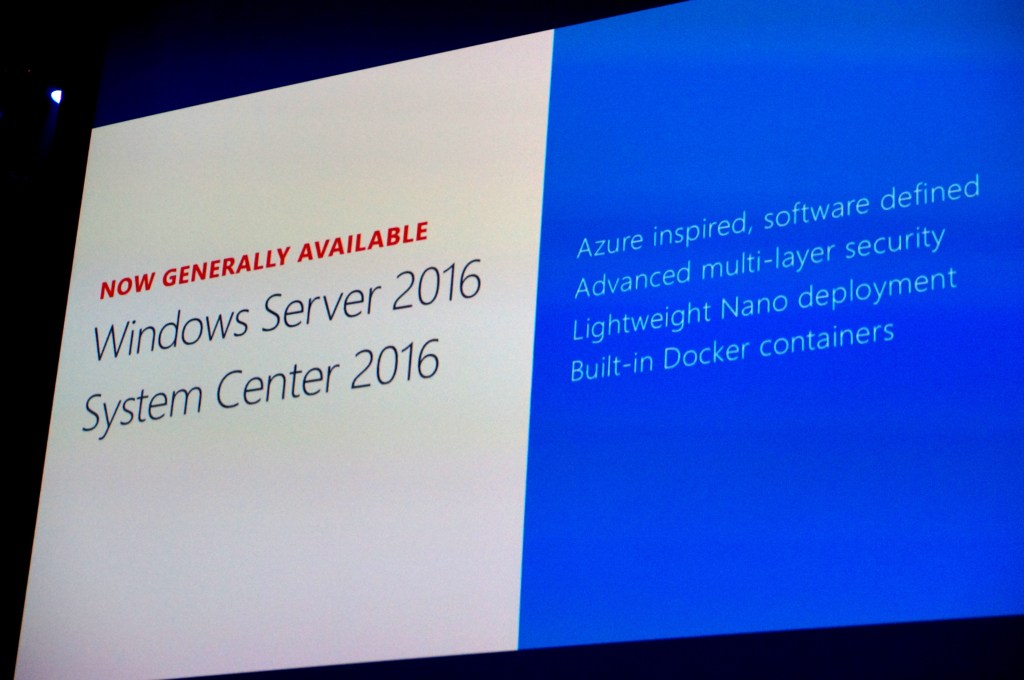

WindowsやMacのデスクトップからクラウドベースのファイルシステムへの移行は、25年前のWindowsの採用と同じぐらい、急速に進むだろう。機能が完全に揃ったアプリケーションをブラウザベースのアプリケーションとして提供しないソフトウェアベンダ、ブラウザーバージョンはごく一部の機能しかない、というベンダは、市場を失うおそれがある。

MicrosoftのWord, Excel, PowerPoint, それにOutlookを、OneDrive+Office 365という形で提供するやり方は、まさに上記のやり方だが、その、ネイティブプラットホームにこだわるやり方は、そのうち限界にぶつかるはずだ。

でも、そのほかのアプリケーションが、その隙(すき)に乗ずるかもしれない。人気の高いんグラフィクスアプリケーションのVisionやPhotoshopも、完全な移行を成し遂げていない。Accessなど単純なファイルマネージャーも、やはりそうだ。

デスクトップからクラウドベースのアプリケーションへの移行はしたがって、デベロッパーにすばらしい機会を提供し、マーケットシェアをこれまでのマーケットリーダーたちから奪っていくだろう。それは、落ちこぼれになりたくないと願っている今現在の勝者にとって、深刻な脅威にもなる。

[原文へ]

(翻訳:iwatani(a.k.a. hiwa))