[筆者: Andre Durand]

編集者注記: Andre Durandは、Ping IdentityのファウンダでCEOだ。

あなたのデータは今どこにあり、どうやればそれに迅速かつ安全に手が届くのか?

今やDropboxやGoogle Apps、iCloudなどクラウド上のモバイルアプリや、モバイルの銀行アプリなどが、家庭でも職場でも日常的に使われているから、この疑問が誰の脳裏からも離れることがない。西暦2020年にはインターネットに接続されたデバイスの台数が、一人あたり6.5台になると言われている。その中には、赤ちゃんモニタやペースメーカーなどもある。そのときには、もっと大きな疑問が首をもたげる: ハッカーがそれらのデバイスや機密情報に、いったいどれだけ、容易にアクセスできるのか?

インターネット上で自分の存在が多くの人に知られるのはしょうがないとしても、自分の個人情報はどうやって守ればよいのか? 会社やパートナーや顧客の情報、それに会社の情報システムを守らなければならない企業のCIOやITチームにとって、この疑問はさらに重い。こんな状況が、今では一般的にある:

・海外出張中の役員が、安全でないネットワークから社内のシステムにアクセスする。

・社員はモバイルデバイスを使って会社のシステムにログインし、しかもそのシステムはクラウド上で動いている。

・機密情報がメールやクラウド上のストレージサービスやWebサイトで共有されている。

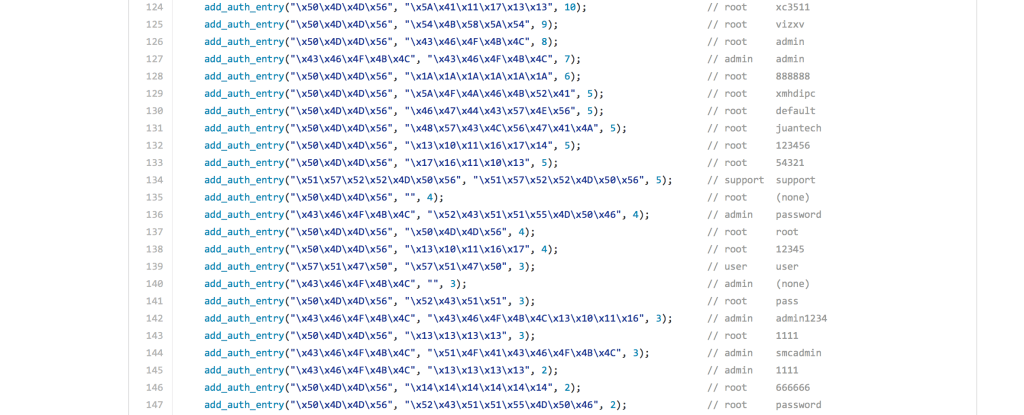

しかもこれらは、ITのセキュリティポリシーに従っていないことが多く、当事者がそういうポリシーの存在を知らないことも多い。ハッカーは、弱いパスワードを解読したり、盗んだりして、ファイヤーウォールなど会社のセキュリティの壁を乗り越え、機密であるはずの個人情報をネットワークからさらっていく。

アイデンティティこそが、セキュリティの主役であり、その場しのぎの脇役であってはならない。

このような現実は、企業に費用を発生させる…しかも大金を。2013年におけるデータ盗難事件の損害額は、一件平均で350万ドルで、前年より15%増えている。ハッキング行為が合衆国の経済に及ぼす被害は、年間1000億ドル、50万人と言われる。そしてハッカーの被害が増えているにもかかわらず、彼らに対抗できない古いセキュリティソフトウェアへの支出が、今だに続いている。2017年には、ウィルス撃退ソフトやネットワークのセキュリティ、モバイルやクラウドのセキュリティなど、セキュリティのソリューションに500億ドル近くが支出される、という。

セキュリティ産業がこれだけ大規模に存在する理由の大半は、30年前のインターネットの草創期に、アイデンティティ(本人性)をネットワーク本体に正しく組み込まなかったことにある。しかもこれまでのセキュリティモデルは、既知の、コントロール可能で信頼できるユーザやデバイスやアプリケーションが一箇所にまとまっていて、それらをファイヤーウォールが包んで守る、という前提に立っている。クラウドとモバイルが支配しつつある今日では、そんなセキュリティモデルはまったく役に立たない。

Ponemon Instituteが行った調査によると、セキュリティの専門家たちの57%が、彼らの担当企業が高度な攻撃に対して守られていないと答え、63%が秘密情報のリークを防げないと答えている。そして多くが、自分の企業も過去に侵犯されたことがある、と当然のように考えている。ではどうしたらいいのか?

パスワードを排除する

サイバー犯罪に対していちばん弱い急所が、パスワードだ。今はまだ、各人がインターネットに対して自分のアイデンティティを証明するための、強力で継続的で普遍的な方法がないので、どのアプリケーションもデバイスも、ユーザ名とパスワードで本人性を確認せざるをえない。この冗長で無駄が多くてしかも究極的に欠陥のある現実が、ネットワークやアプリケーションやデータに対する何億もの、脆弱で簡単に破れる入り口を作り出している。

コンピュータのパスワードの父と呼ばれるMITの名誉教授Fernando Corbatóですら、強力なパスワードは記憶が困難だから、パスワードという方式には欠陥がある、と言っている。その結果、多くの人が複数のアカウントで同じパスワードを使い回し、ハッカーの破壊行為をより楽にしてやっている。Verizonの2013年の調査報告書Network Investigations Data Breach Reportによると、ネットワーク犯罪の76%は、弱い、または盗んだパスワードを悪用している。その被害額が、またすごい。Forrester Researchによると、オンラインサービス全体のパスワード破りによる被害額は各年およそ2000億ドルあまりに達する。

ちょっとここで、計算してみよう。IT用のセキュリティ製品に年間500億ドル近くが投資されていて(上述)、各年のパスワード関連の被害額が2000億ドルだ。すなわち、レガシーのセキュリティおよびアイデンティティアクセス管理手法は、毎年失敗を重ねている。でも、パスワードをなくすことが、本当に現実的なソリューションだろうか?

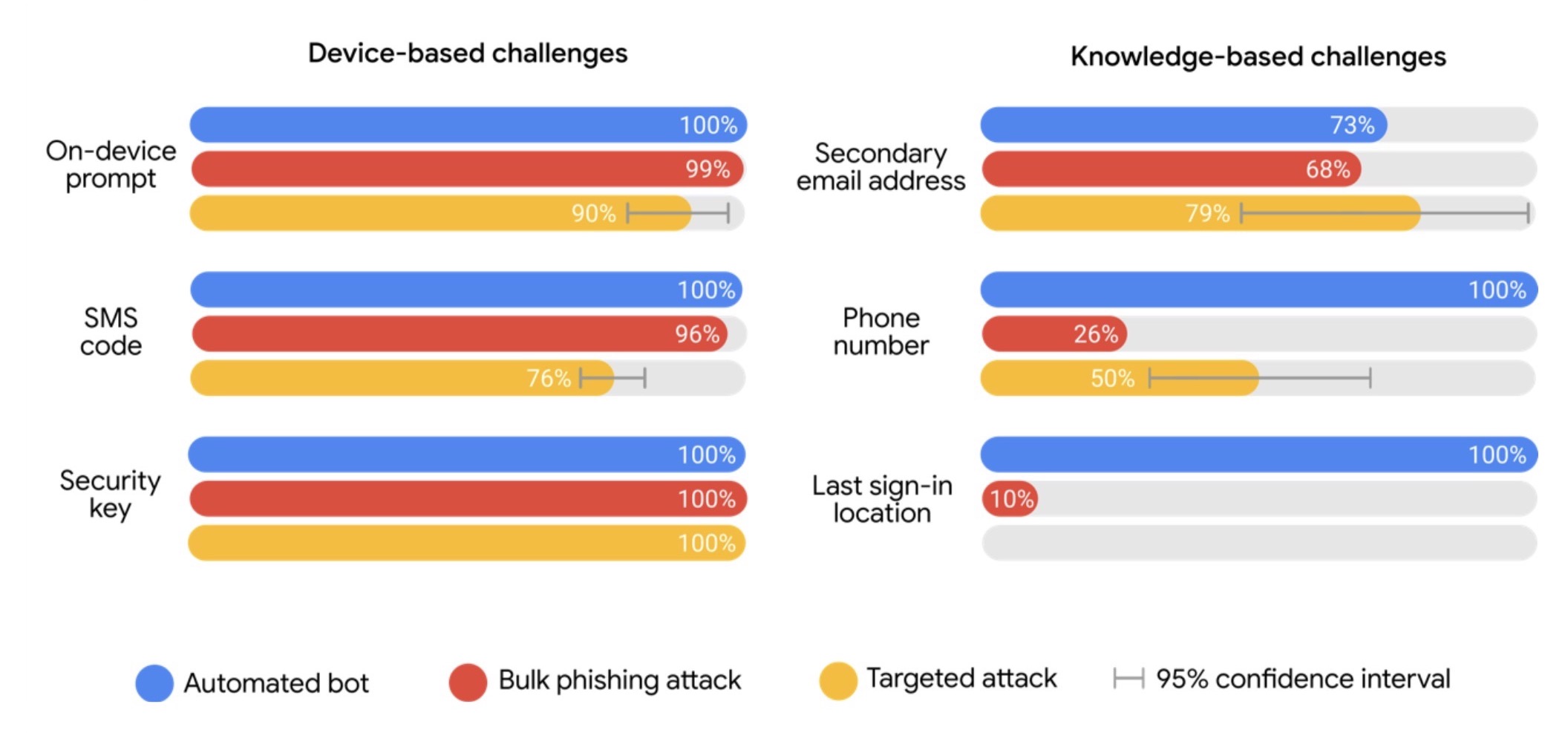

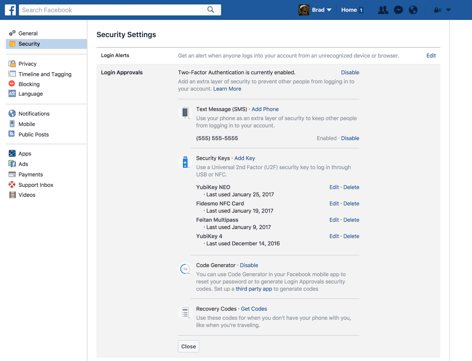

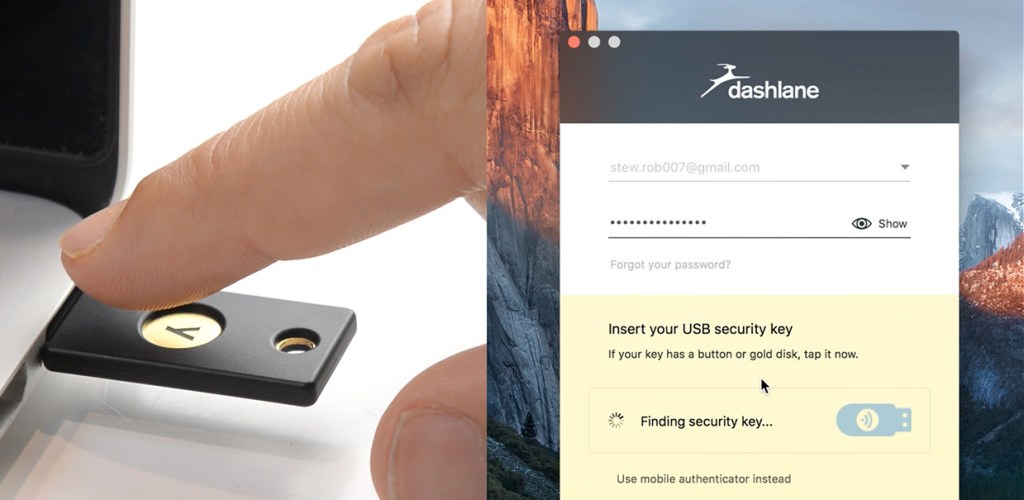

パスワードを不要にする、と称する技術が今ではいくつかある。iPhoneで広まった指紋認証などバイオメトリックスによる方法、USBのセキュリティトークン、Trusted Platform Modules(TPMs)、セキュアエレメントの埋め込み(embedded secure elements(eSEs))、スマートカードなど。でも今のところ、どれも決定版ではない。なぜか? それは、われわれがまだ、インターネット全体にわたってネットワーク化されたアイデンティティを持っていないし、したがって、われわれが利用できる、すべてのシステム(ネットワーク、ISP、モバイルデバイス、クラウドアプリケーション等々)に通用する単一の強力な本人証明と認証のシステムがないからだ。アイデンティティこそが、セキュリティの主役であり、その場しのぎの脇役であってはならない。

以上すべてにわたって、アイデンティティが鍵だ。それはすべてのサービスや機能に対する普遍的なコネクタであり、個々のサービスやプロバイダの違いを超えている。

われわれの日常生活の中に深く浸み込んでいて、長年の条件付けによって日常の行動の中に固着しているものを排除するのは、不可能のようにも思える。しかしそれでも、アイデンティティこそが未来だ、と認識している企業も存在する。彼らは予算を、従来的なセキュリティからアイデンティティへと配分替えしつつある。それは、アイデンティティがより強力なセキュリティを提供するからだけでなく、それによって、現代的な環境の中でビジネスを行う方法をアイデンティティが根底から変えるからだ。彼らは、セキュリティの範囲がファイヤーウォールの内側だけでないことを認識している。クラウドがあり、自分たちのアプリケーションにアクセスするためにユーザが使うデバイスがある。それらは、ラップトップ、タブレット、スマートフォンなど、さまざまだ。

そんな前衛的な企業って、誰のことだろう? たとえば合衆国の5大銀行は、パスワードだけへの依存から卒業しようと、思い切った努力をしている。ログインには相変わらずユーザ名とパスワードが必要だが、いったんシステムの中へ入ると、各企業の連邦化されているネットワークの内部の、何十ものプログラムにユーザはアクセスする。リダイレクトもなく、複数回のログインもない。

たとえば新しい小切手をオーダーするときには、システムに統合されている決済プロバイダがそのオーダーを、再ログイン不要で処理する。オンラインの投資ツールを使いたければ、別のサービスに回されるが、しかしその銀行のサイトを去ることはない。現金割引の払い戻しを受けたいときには、何百もの小売企業を顧客にしているパートナーがその処理を引き受ける。逆に電子請求書(ebill)に対して支払いを済ませたいなら、それ専門のベンダに銀行のサイトからアクセスできる。

以上すべてにわたって、アイデンティティが「鍵」だ。それはすべてのサービスや機能に対する普遍的なコネクタ(接続役)であり、個々のサービスやプロバイダの違いを超えている。企業の中では、社員や出入り業者に対してアイデンティティが、彼らのロール(役割)に合ったアプリケーションの使い方を導く。ユーザのアイデンティティの確証さえ確かなら、企業は何十何百ものサービスに、複数のサインイン/アウトなしでアクセスを提供できる。

その情報には正しい人だけがアクセスできる、という状態が、ユーザのユニークなロールに基づいて成立するなら、インターネット関連の生産性は飛躍的に向上する。企業はすべてのパートナーや供給業者との統合を、セキュアに行える。現代的な企業のこんな状態が、近い将来に規範(ノルム)になることを、期待したい。

そこには大きな機会がある

クラウドとモバイルの登場によって、セキュリティへのお金の使い方が変わりつつある。投資家たちはこの機会に目をつけ、現代的な企業のセキュリティの形を変えるスタートアップに投資しようとしている。2009年以降では、それぞれユニークなプロダクトを抱えるセキュリティ方面のテクノロジ企業に29億ドルあまりが投資された。2014年の最初の3か月だけで、セキュリティ分野の生まれたてほやほや企業26社に1億5000万ドルあまりが投資された。

これからの課題や機会がどこにあるかというと、それは、ユーザやデバイスやアプリケーションを確実に信頼できて、それらをセキュアにインターネットに接続するためのフレームワークを確立することだ。この課題と機会の中では、アイデンティティとセキュリティが同じ一つのものである。別の言い方をすると、セキュリティの真の唯一の対象、それはアイデンティティだ。それは、会社でもネットワークでもストレージでデータでもない。

[原文へ]

(翻訳:iwatani(a.k.a. hiwa))