ヘルスケアセキュリティのスタートアップであるCyberMDXは、最新の資金調達ラウンドで2000万ドル(約22億円)を調達したことを米国時間4月7日に認めた。

ニューヨークに拠点を置くCyberMDXは、病院のネットワークに接続された資産とデバイスを管理し、リアルタイムで攻撃を監視するサイバーインテリジェンスプラットフォームを通じて、主に医療機器の保護と病院ネットワークのセキュリティ向上に取り組んでいる。

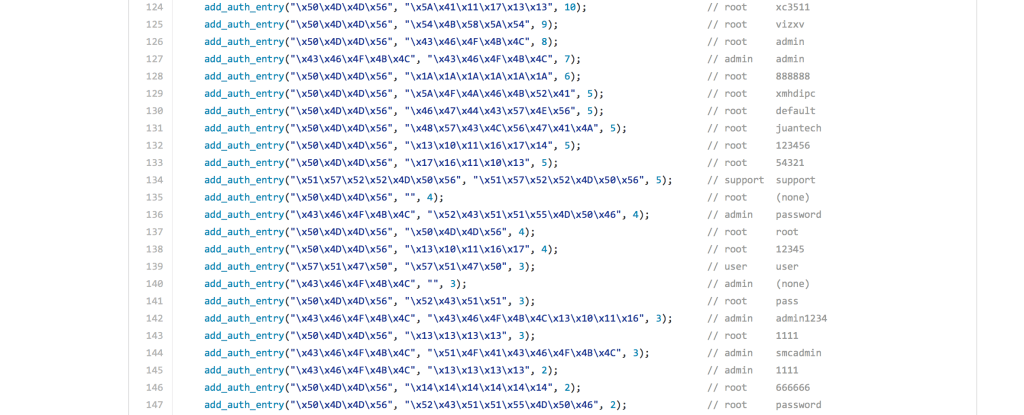

CyberMDXはわずか4年前に設立されたにもかかわらず、医療分野でより存在の知られたサイバーセキュリティスタートアップの1社となった。同社の研究部門はすでに、麻酔器や呼吸器に使用される輸液ポンプやネットワークプロトコルなど、広く使用されている医療機器に複数の脆弱性があることを発見しており、米国土安全保障省を通じて警告を発している。

2000万ドル(約22億円)の資金調達は、Relyens Groupの一部門かつヨーロッパ最大の保険とリスク管理プロバイダーであるShamが主導し、既存投資主であるPitango Venture CapitalとQure Venturesが参加した。

CyberMDXはこの2000万ドル(約22億円)により、新しい地域や市場に向けてプラットフォームを展開していく予定だと述べている。

今回の資金調達は極めて重要な時期に実施された。世界中の何千もの病院や医療施設が新型コロナウイルス(COVID-19)のパンデミックによる重圧の中で、CyberMDXは同社のプラットフォームが彼らの負担を軽減できることを望んでいる。

「今日の新型コロナウイルスや前例のない事案を考慮すると、この困難な時期に医療コミュニティを支援することが我々のミッションの一部であると考えている」と、CyberMDXの共同設立者かつCEOのAmir Magner(アミール・マグナー)氏は述べている。

[原文へ]

(翻訳:塚本直樹 Twitter)