困ったことに、大きなソーシャルメディアサイトが、またハックされたようだ。3200万人ぶん以上のTwitterの認証情報がハッカーに盗まれて、今、Webの裏世界(‘dark web’)で売られている。

ハックされた情報の検索エンジンを提供しているLeakedSourceのブログ記事によると、同社はユーザー情報のコピーを“Tessa88@exploit.im”から受け取った。それは、ロシアのソーシャルネットワークVKから先週ハックされたデータをくれた者が使っていたのと同じエイリアス(別名)だ。

最近の大規模なセキュリティ事件としては、Myspaceのハックによる3億6000万あまりのアカウント漏洩がある。これは、これまでで最大だ。また2012年にはLinkedInが、1億のパスワードを盗まれた。

LeakedSourceによると、今回のTwitterのハックで3288万8300件のメールアドレス、ユーザー名、そしてパスワードが同サイトの検索エンジンに加えられた。そこでリークした情報を見て削除できる。

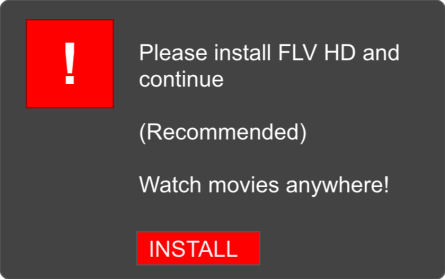

データ中の情報(多くのユーザーのパスワードがプレーンテキストで表示されることなど)に基づいてLeakedSourceは、ユーザーの認証情報はFirefoxやChromeなどのブラウザーに感染したマルウェアが集めた、と考えている。被害者ユーザーの多くはロシアにいるようだ…データベースに表現されているeメールのドメインの10のうち6つが、mail.ru、yandex.ruなどロシアのドメインだ。

Mark Zuckerbergの、TwitterなどFacebook以外のソーシャルメディアのアカウントがいくつか今週ハックされたが、彼の情報は今回のデータセットにはない。Zuckerbergは複数のサイトで”dadada”というパスワードを使っていて笑いものになったが、LeakedSourceが行ったデータ分析の結果を見ると、彼よりもさらにひどい人は多い。12万417回登場する、最多のパスワードは、“123456”で、“password”は17471回登場する。VKのデータを分析しても、結果はこれと類同だ。

TechCrunchは今、Twitterに詳しい情報を問い合わせ中だ。

—–以下、続報—–

Twitterは本誌TechCrunch宛の声明で、Zuckerbergなどのセレブたちのアカウントが最近ハイジャックされたのはパスワードの再利用が原因で、それがLinkedInやMyspaceの侵犯で漏れたのだ、と示唆している。

Twitterのスポークスパーソンは、“過去数週間で複数のオンラインサービスが数百万のパスワードを盗まれている。Twitterのパスワードにはユニークで強いパスワード使うよう、おすすめしたい”、と言っている。アカウントを安全にするためには、同社のヘルプセンターが提供している提案を使え、ということだ。Twitterの@Supportアカウントのポストでは、同社のデータを最近のデータベースダンプと突き合わせて検査している、とも言っている:

LeakedSourceによると、同社は15名のユーザーにパスワードを確認して、リークしたデータが本物であると判断した。それらのパスワードは、データ中のパスワードと同じだったのだ。しかし専門家は、それでもなお、そのデータが本物でないことがありえる、という。

Twitterでセキュリティを担当しているMichael Coatesはツイートで、Twitterのシステムが侵されたのではないことは確実だ、と言っている:

“弊社はすべてのパスワードをbcryptで保存している”、とCoatesはパスワードハッシングファンクションの名を挙げて付言し、それは安全であると見なされる、と述べた。“今LeakedSourceと協働して情報を取得し、ユーザーを保護するためのさらなる措置を講じたい”、と彼は話を続けた。

侵犯をカタログしているサイトhaveibeenpwned.com(“私はボコボコにやられたのか”)の作者Troy Huntも、データの本物性に対する疑念を表明した。彼によると、TwitterとFacebookの侵犯は数週間前から噂になっているが、納得できる証拠は見たことがない。“以前の大きな侵犯でまだ公表されてないやつと合うなら、それは古いリークだ。ちなみに、これまでのアカウント乗っ取りはほとんどどれも、認証情報の再利用がほかのデータ侵犯サイトでも行われていたことの結果だ”、とHuntは言う。

リークしたTwitterの認証情報が本物であろうとなかろうと、パスワードを変えることは誰の害にもならない。同じパスワードを複数のサイトで使っているなら、なおさら、変えた方がよい。二要素認証は、パスワードがリークしたときでも、アカウントの安全を守る。