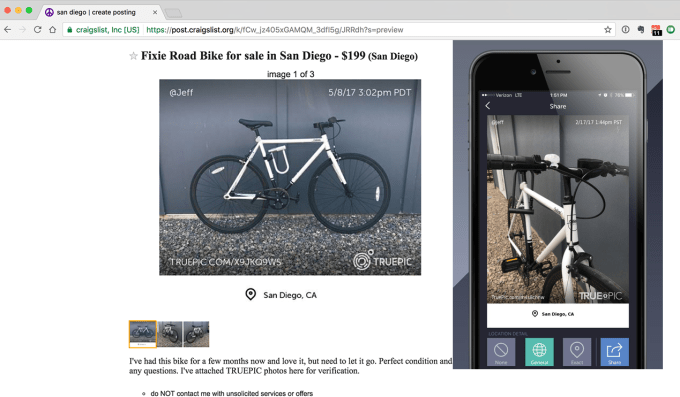

「これって本当に写真の通りなの?」「私たちが借りようとしている家の写真って加工されてない?」「これは本当に自分が買おうとしてるものが写った写真なの? それともどこかの画像を流用したもの?」――このような質問に応えようとしているのが、写真認証テクノロジーを開発しているTruepicだ。本日同社は、コンシューマー向けのアプリと共に、Truepicの技術を利用したいと考えている企業のためのSDKを発表した。さらに175万ドルの資金調達についても明らかにしたTruepicは、「世界初のデジタル写真の公証人」になろうとしている。

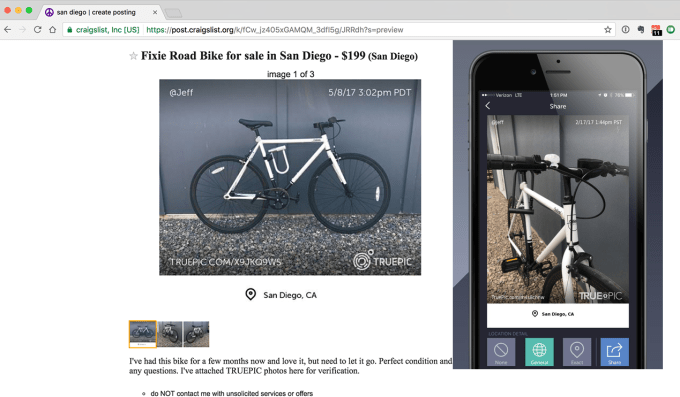

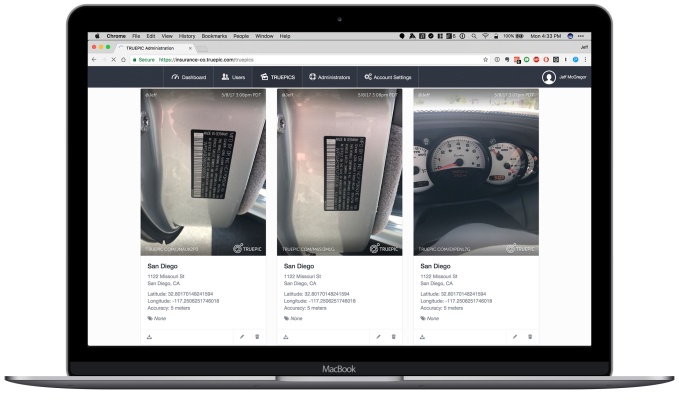

Truepicの仕組みは次の通りだ。まずユーザーは、iOS・Androidの両OSに対応したTruepicのアプリか、TruepicのSDKが埋め込まれたサードパーティーのアプリを使って写真(もしくは動画)を撮る。すると特許取得済みのTruepicのテクノロジーが、撮影した画像に加工が施されていないかを確認し、タイムスタンプやジオコードをはじめとするメタデータと透かしを写真に追加する。オリジナルの写真はTruepicのサーバー上にアップされ、そのときに生成される6桁のコードとURLを使って元の写真を回収することもできる。さらに必要に応じてブロックチェーン技術を使い、写真データを複製することも可能だ。

Truepicの仕組みは次の通りだ。まずユーザーは、iOS・Androidの両OSに対応したTruepicのアプリか、TruepicのSDKが埋め込まれたサードパーティーのアプリを使って写真(もしくは動画)を撮る。すると特許取得済みのTruepicのテクノロジーが、撮影した画像に加工が施されていないかを確認し、タイムスタンプやジオコードをはじめとするメタデータと透かしを写真に追加する。オリジナルの写真はTruepicのサーバー上にアップされ、そのときに生成される6桁のコードとURLを使って元の写真を回収することもできる。さらに必要に応じてブロックチェーン技術を使い、写真データを複製することも可能だ。

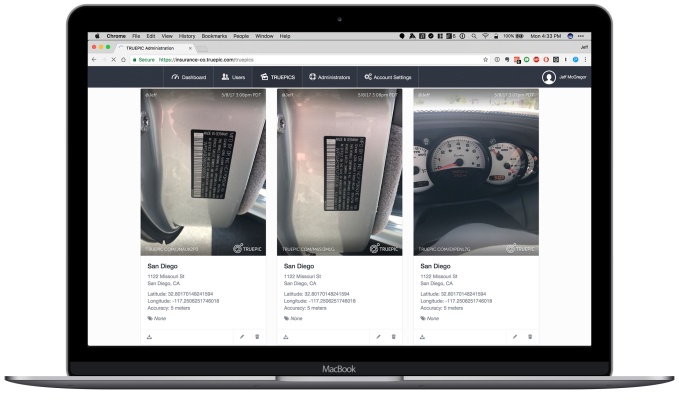

その後ユーザーは、透かしが追加されたTruepic認証済みの写真を自由に使うことができ、写真を見た人は画像に埋め込まれたURLを辿ってTruepicのデータベースを確認することもできる。Tinderのようなデーティングサイトで、ユーザーがプロフィール写真に写っているのは自分であることを証明するために使ったり、Airbnbのようなサービス上で物件情報に信頼性を持たせたり、eBayのようなECサイトで、商品の状態を見せたり、保険を請求する際にダメージの状態を見せたりと、Truepicのサービスにはさまざまなユースケースが考えられる。

企業は月々の料金を支払えば、Truepicの軽量なエンタープライズ向けSDKをアプリ内に組み込み、写真撮影、認証、共有という全ての機能を自分たちのアプリ上で提供できるようになる。現在同社は10数社のベータ顧客にSDKを提供しており、Fortune 500の保険会社から大手美容ブランドまで顧客企業の分野はさまざまだ。まだAirbnbやTinderはTruepicを採用していないが、すでに両サービスのユーザーは同社の認証した写真をアップロードし始めているため、彼らもTruepicのSDKをうまく活用できるかもしれない。

「オンライン上の情報は簡単に改ざんできるようになり、自然さや現実感よりも完璧なものを求める考え方が広まってきました」とTruepicの共同ファウンダーでCOOのCraig Stackは語る。PhotoshopやInstagram、Snapchat、FaceTune、Meituなどの登場もあり、画像加工はもはや普通のことだ。「企業がインターネット上に溢れる手の加えられた画像への対策を欲している一方、消費者は他の人が本物だと信じられるような認証済みの写真を共有したいと考えています」とStackは説明する。「これこそTruepicの存在する理由です。私たちはアンチフィルター企業なんです」

以前Stackは、複数の保険会社に加え、後にTripAdvisorに買収されることになる、Flipkeyという別荘貸し出しサービスを提供するスタートアップに投資していた。そこでの経験から加工された画像の問題点に気づいた彼は、Truepicを設立することになる。設立にあたってStackは、Dashというペイメント企業を立ち上げてReserveに売却したJeff McGregorをCEOに迎えた。

そしてふたりは、FirstCallのファウンダーでThomson FinancialのCEOを務めたこともあるJeffrey Parkeや、Platinum TechnologyやHRスタートアップのSilkRoadを立ち上げたAndrew Flilpowski、ハーバードビジネススクールの教授でベンチャーキャピタリストでもあるWilliam Sahlmanが参加したシードラウンドで175万ドルを調達した。この資金は今後の売上の伸び具合も勘案しながら、人員増強やエンタープライズ向けSDKの正式ローンチにむけて使われる予定だ。

Truepic以外にも類似サービスを提供する企業は存在するが、既存のサービスは写真加工が一般に広まる前の早過ぎる段階で事業をスタートさせてしまったとMcGregorは考えている。Image EditedやFotoForensics、ImgOpsといったアプリでも、画像が修正されているかや、ウェブ上に同じ画像が公開されているかといったチェックができるが、基本的な機能しか揃っていない。

大企業は自社で画像認証システムを開発できるだろうし、実際にそうしている企業も存在するが、McGregorによれば「何か問題があったときに自分たちで全責任を負わず、どこか独立した組織に画像認証の責務を負わせることができるという意味で、『自分のケツは自分で拭く』Truepicのサプライヤーとしての側面を気に入っている企業」もいるという。月々の料金を払って、あとは専門家にお任せする方が良いと考えている企業もいるということだ。

もしもTruepicのコンシューマー向けアプリを使ったユーザーが、以前よりも多くの相手とデートできるようになったり、マーケットプレイスでの売上やレンタル回数が以前よりもあがったりということになれば、Truepicの透かしがバイラル化を保証する印のような存在になるかもしれない。法人顧客であれば、自社のサイトに透かし付きの画像を使って信頼度を向上させたり、ウェブサービスのプレミアムユーザー用の機能としてTruepicのテクノロジーを活用することもできる。

画像編集の盛り上がりは既に頂上を越えたと思っている人がいれば、ARが一般に広まるまでその考えを留めておいた方がいいだろう。既にSnapchatのフィルター機能では、肌を滑らかにしたり、自動的に写っている人を美しく見せたりすることができる。さらにAR技術が進めば、Photoshopを使ったことがない人でもプロ並みの偽造写真を作れるようになるかもしれないのだ。画像の編集は単純に楽しいものだが、ビジネスの妨げや詐欺、なりすましに繋がる可能性もある。しかしTruepicを使えば、本当の写真(true pics)と偽物を見分けられるようになるだろう。

[原文へ]

(翻訳:Atsushi Yukutake/ Twitter)