何千もの顔認識データが中国の警察記録と照合されていた

スマートシティとは、住民の生活が楽になるようにデザインされるものだ。交通整理を行い、公共交通機関が時間どおりに運行できるようにし、カメラを使って頭上からの見守りを行う。

しかしそのデータが漏洩したときにはどうなるのだろうか?実はそうしたデータベースの1つが、数週間に渡って誰でも中が見られるようになっていた。

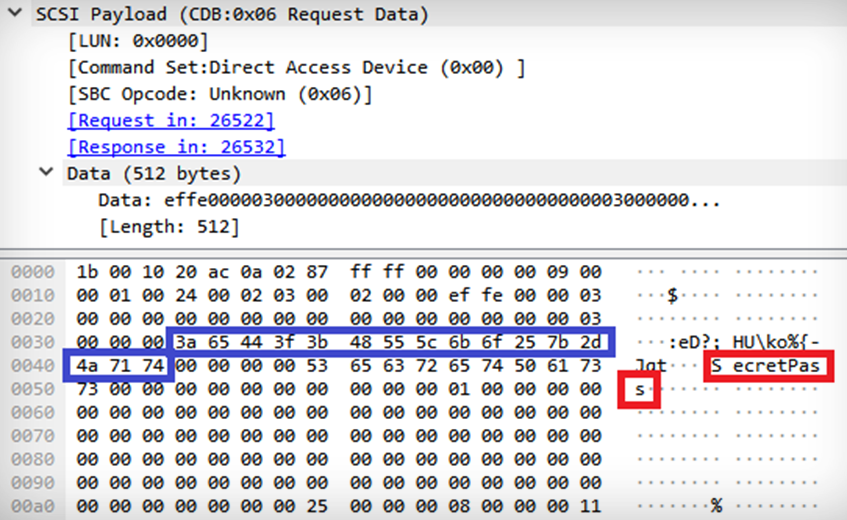

セキュリティ研究者のジョン・ウェティントン(John Wethington)氏が、ウェブブラウザからパスワードなしでアクセスできる状態の、あるスマートシティデータベースを見つけたのだ。データを保護するための一環として、彼はデータベースの詳細をTechCrunchに渡した。

これはElasticsearchエンジンを使って構築されたデータベースの1つで、数カ月にわたる何百人もの人びとの顔認識スキャンを含む、GBのデータを格納していた。このデータは、中国のテック大手アリババのクラウド上に置かれていた。アリババが名前を明かさないこの問題の顧客のデータベースからは、アリババのAI駆動クラウドプラットフォームであるCity Brainへの参照がいくつも行われていたが、アリババは後にそのプラットフォームが使われていたことは否定している。

「これはとあるお客さまによって作成され、Alibaba Cloud上でホストされているデータベースプロジェクトです」とアリババの広報担当者は述べた。「お客さま方には、安全なパスワードを設定してデータを保護することを常にお勧めしています」。

「すでにこの事案についてはお客さまにお伝えしましたので、ただちに対処していただけると思います。パブリッククラウドプロバイダーとして、私たち自身はお客さまのデータベースのコンテンツにアクセスする権利はありません」と広報担当者は付け加えた。TechCrunchがアリババに連絡を取った直後に、データベースはオフラインになった。

アリババ自身は、システムの中身を見ることはできないかもしれないが、私たちはそうしてみた。

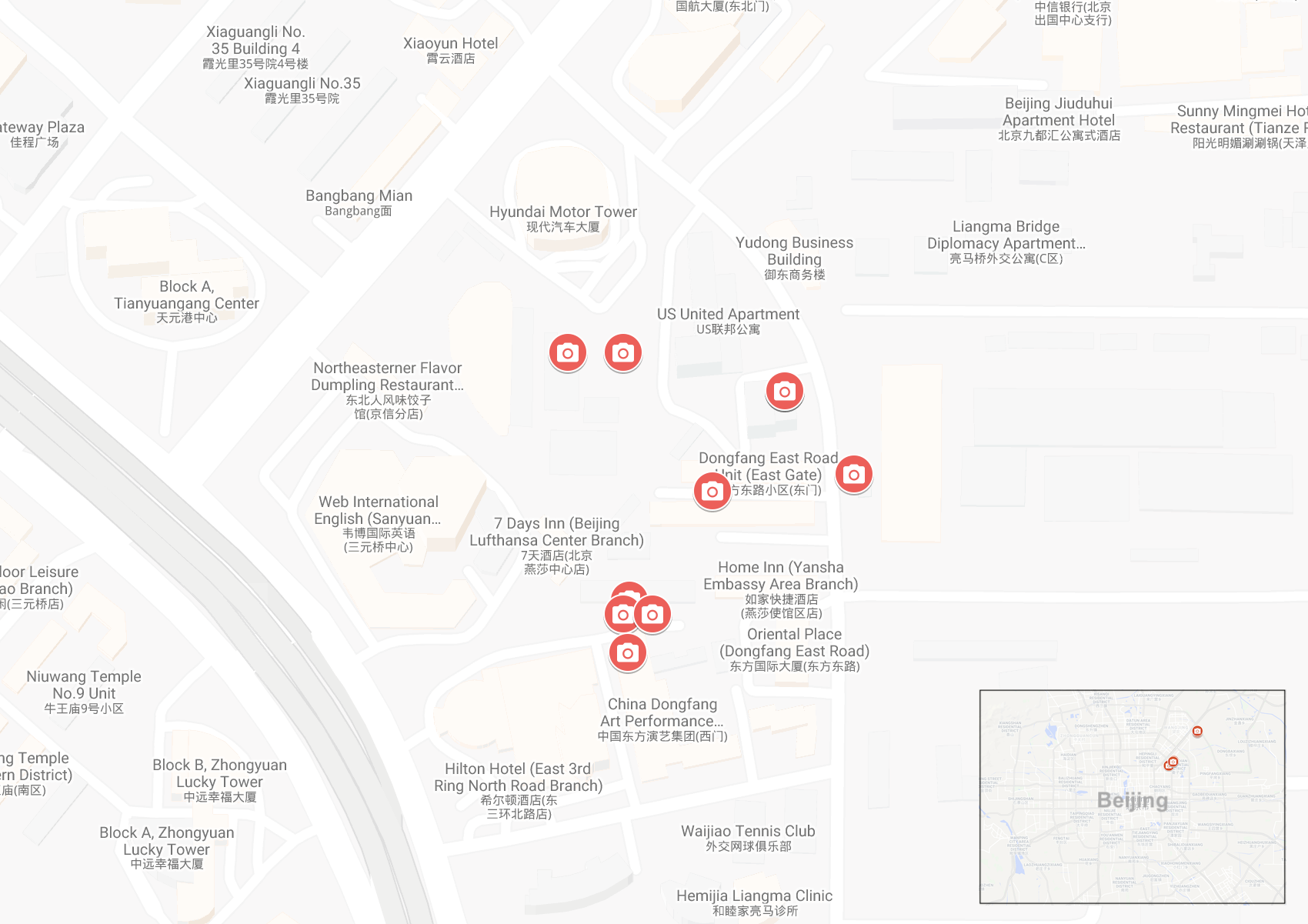

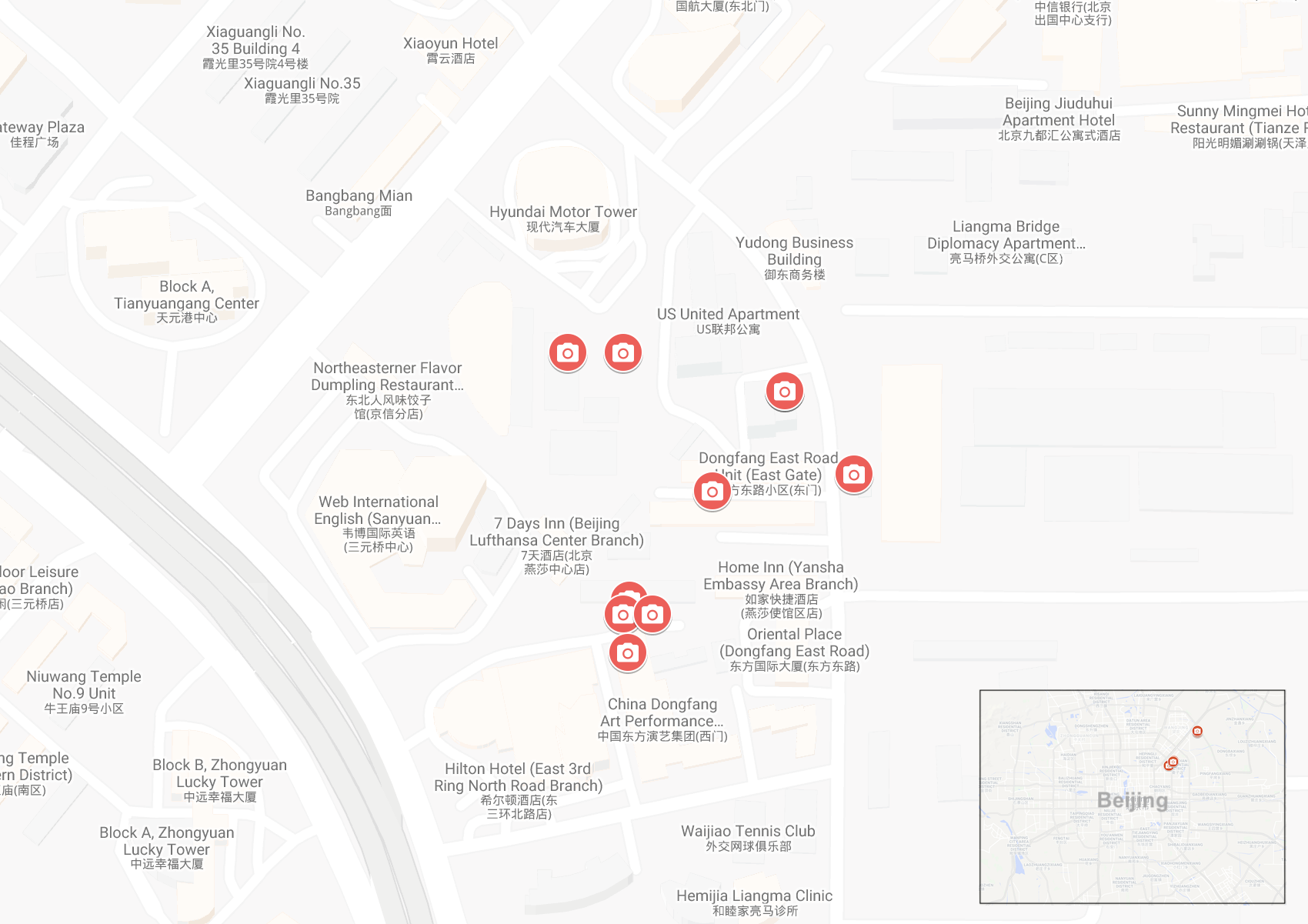

北京市内のたくさんのスマートシティカメラの場所(画像:外部提供による)

人工知能を利用したスマートシティ技術は、都市の運営方法に関する洞察を提供してくれるものの、顔面認識および監視プロジェクトの利用は、市民の自由を支持する人びとからの厳しい監視下に置かれるようになってきている。だがプライバシーの問題にもかかわらず、スマートシティと監視システムは、中国内やクアラルンプールのような中国外の国、そして程なく西洋にも、徐々に入り込みつつある。

「市民や政府の規制や監督なしに、このようなプラットフォームが米国に持ち込まれたときに、悪用の危険性があることは、容易に想像することが可能です」と語るのはウェティントン氏だ。「企業がFBIのデータセットにアクセスすることは簡単にはできませんが、他の州や地域の犯罪データベースにアクセスして、顧客もしくは敵対者のプロフィールリストを企業独自に作成することは、難しくありません」。

今回のセキュリティの甘いデータベースを使っていた顧客が誰かは、私たちにはわからないが、そのコンテンツはスマートシティシステムがどのように運営されているかについての、滅多に見ることがない知見を提供している。

このシステムが監視しているのは、北京東部の少なくとも2つの小さな住宅コミュニティ周囲の住民たちだ。その中でも最大のものは市の大使館地区として知られるLiangmaqiao(亮馬橋)である。このシステムは、顔認識データを収集するように設計されたカメラを含む、いくつかのデータ収集ポイントによって構成されている。

公開されたデータには、人々がどこに、いつ、どのくらいの時間滞在していたのかを個別に特定し、ある個人の日々の生活を割り出せるだけの詳細なデータが、誰でも(もちろん警察でも)アクセスできるかたちで含まれていた。

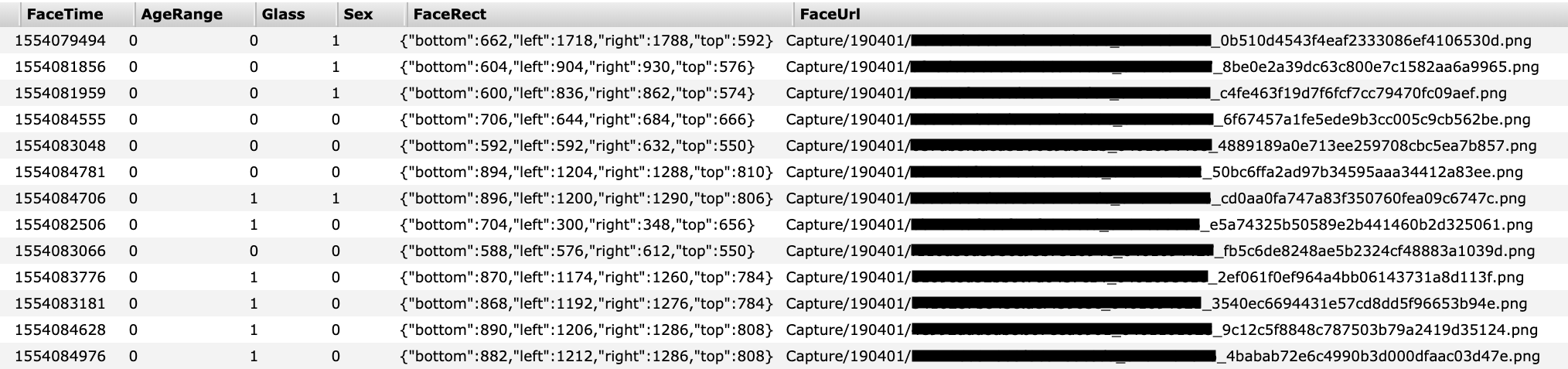

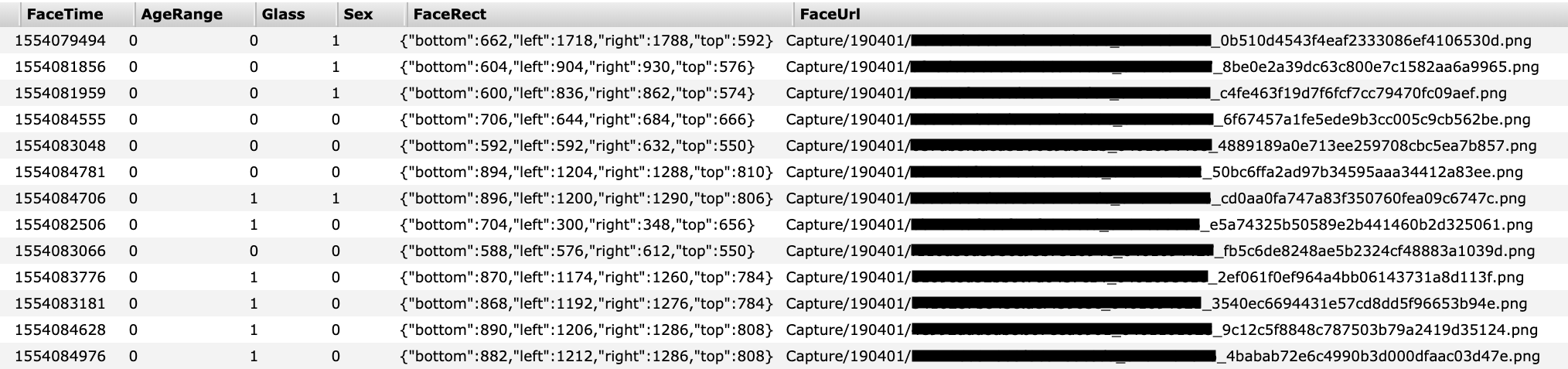

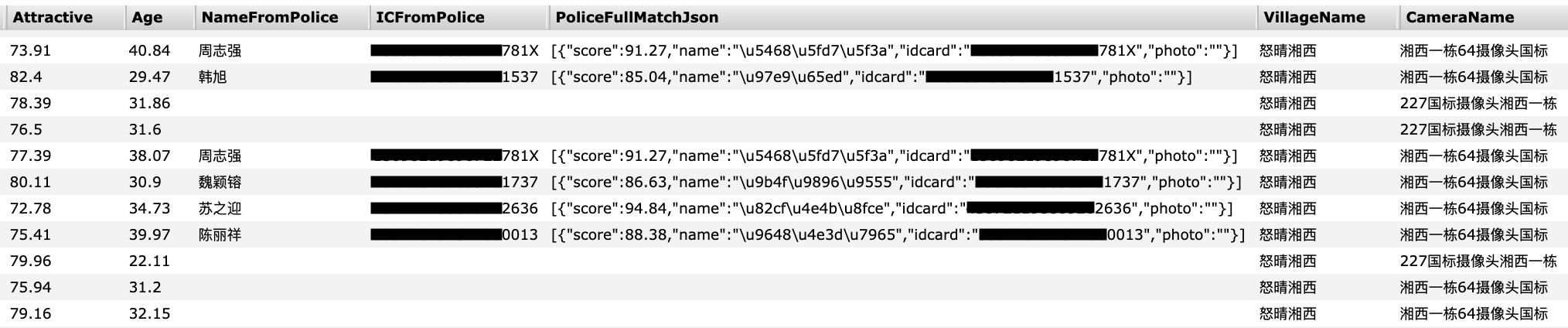

顔認識スキャンを含むデータベースの一部(画像:外部提供)

データベースは、人の目や口が開いているかどうか、サングラスをかけているかどうか、マスクをしているかどうか(スモッグが激しいときにはよく見られる)、そしてその人物が微笑んでいるのか、あるいかヒゲを生やしているのか、といったさまざまな顔の詳細情報を扱っていた。

またこのデータベースには、そのフィールドを見る限り、対象のおおよその年齢や「魅力」スコアも含まれていたことがわかる。

しかし、特に中国の複雑な政治状況の中で、このシステムの機能にはより暗い面がみてとれる。

このシステムはまた、顔認識システムを使用して民族を検出し、それらをラベル付けしている。例えば、中国の中心的な民族である「汉族」(漢族)や、北京政府によって迫害を受けている少数民族の「维族」(ウイグル・ムスリム)などだ。

たとえ名前を一致させることはないにしても、民族が警察による容疑者特定に利用される可能性があるならならば、これらのデータは権力の悪用につながりかねない。

国連人権委員会によれば、中国政府は過去1年間に100万人以上のウイグル人を収容所に拘留してきた。それは少数民族グループに対する、北京政府による大規模な弾圧の一部だ。ちょうど先週には、ウイグル人イスラム教徒を追跡するために警察が使用しているアプリの詳細が明らかにされたばかりだ。

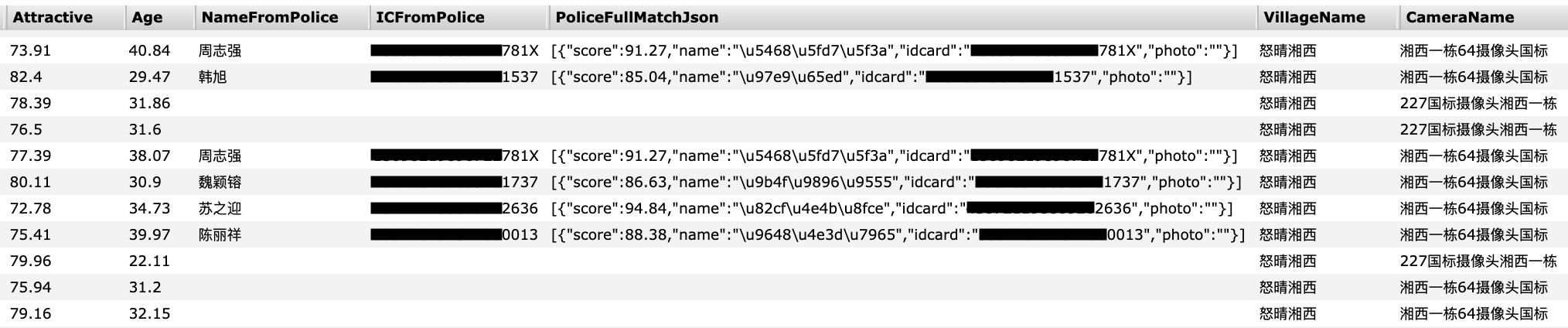

また、今回問題になっている顧客のシステムもまた、警察からのデータを取り込み、その情報を用いて関心のある人物や犯罪容疑者を検出していた。このことから顧客は政府関係機関なのではないかと思われる。

顔認識スキャンは、警察からの記録とリアルタイムで照合される(画像:外部提供)

人が検出されるたびに、データベースは日付、時刻、場所、および対応するメモと共に「警告」をトリガーする。TechCrunchが確認したレコードの中には、容疑者の名前とその国民識別カード番号を含んだものもあった。

TechCrunchのリタ・ラオ(Rita Liao)の協力によって翻訳されたとあるレコードには、「公安当局による警戒人物:要員警戒:『名前』『場所』―177台のカメラが対象人物を検出」と記されていた(名前が挙がった公安当局とは、全国の警察を管轄する「公安省」である)。

言い換えれば、そのレコードが示していることは、ある時点であるカメラが、警察の監視リストに合致する人物の顔を検出したということだ。

監視リストのフラグが立てられたレコードの多くには、認識された人物が「麻薬中毒者」または「刑務所から釈放された人物」といった属性が含まれている。

システムはまた、ビル内のアクセス制御の問題や、煙探知機の警報、ならびにカメラがオフラインになった等の機器の故障を、顧客に警告するようにプログラムされている。

この顧客のシステムはまた、中国のネットワーキング技術メーカーであるRenzixingによって開発され地区に配置されたセンサーを用いて、携帯電話やPCなどのWi-Fi電波を発信する機器を監視する能力も備えている。データベースは、ワイヤレスネットワークの範囲内を通過した日時を収集している。Wi-Fiデバイスロギングテーブルにあるフィールドは、システムが携帯ユーザを一意に識別するために使用される、IMEIおよびIMSI番号を収集できることを示唆している。

この顧客のスマートシティシステムは小規模で、センサー、カメラ、データ収集ポイントはわずか数十しかなかったものの、短期間に収集されたデータの量は膨大なものだった。

先週1週間だけでも、データベースのサイズは大きくなっていた。すなわち、まだ積極的にデータを収集していることが示唆されているのだ。

「AIの武器化と濫用は、あらゆる個人のプライバシーとセキュリティにとって、とても現実的な脅威なのです」とウェティントン氏は述べている。「私たちはこの技術を私たちの中に展開することを許す前に、既にどのように他の国や企業によって悪用されているかを、慎重に見極めなければなりません」。

このような顔認識システムが、良いものか悪いものかを決めることは難しい。砂の上には善用と悪用をきれいに分ける本当の線をひくことはできない。顔面および物体認識システムは、逃亡中の犯罪者を発見したり、大規模射撃の前に武器を検出したりすることができる。しかし、毎日見られることの悪影響について心配する人もいる。信号を気軽に無視して道路を横断する歩行者も見逃されなくなるとか。これらのシステムの普及は、市民自由団体に対して、プライバシーの問題を突きつけている。

しかし、これらのシステムが発展し、より強力で広く存在するようになるにつれて、企業はなによりも第一に、その膨大なデータバンクが不用意に漏洩することのないようにしておくべきだろう。

ご提供できるネタをお持ちだろうか? もしあるようならSignalまたはWhatsAppを使って+1 646-755–8849へ安全にネタを送っていただきたい。あるいはPGP電子メールを送っていただくことも可能だ。フィンガープリントは以下のものをお使いを。4D0E92F2 E36A EC51 DAAE 5D97 CB8C 15FA EB6C EEA5

画像クレジット: Getty Images

[原文へ]

(翻訳:sako)

最近話題のキャッシュレス決済サービスのアプリも、どこで何を決済したかはもちろんクラウドに蓄積されて運営元のそのデータが渡っている。当たり前といえば当たり前だが。

最近話題のキャッシュレス決済サービスのアプリも、どこで何を決済したかはもちろんクラウドに蓄積されて運営元のそのデータが渡っている。当たり前といえば当たり前だが。 初回起動時に位置情報の利用を許可したアプリの場合、ユーザーの現在地によって表示する情報を変えることもできる。例えば、位置情報サービスを一切許可しないと、地図アプリではそもそも現在地がわからなくなるので見るだけの紙の地図と一緒になる。通常は「使用中のみ」に設定しておくのがお勧めだが、プッシュ通知で情報を提供するアプリの場合は「常に許可」にしておかないと、リアルタイムに情報を得られない。

初回起動時に位置情報の利用を許可したアプリの場合、ユーザーの現在地によって表示する情報を変えることもできる。例えば、位置情報サービスを一切許可しないと、地図アプリではそもそも現在地がわからなくなるので見るだけの紙の地図と一緒になる。通常は「使用中のみ」に設定しておくのがお勧めだが、プッシュ通知で情報を提供するアプリの場合は「常に許可」にしておかないと、リアルタイムに情報を得られない。 メッセンジャー系のアプリも会話内容は解析されているケースが多い。例えばLINEはプライバシーポリシーで同意を得たユーザーに限り、「公式アカウント等に投稿、送信したテキスト、画像、動画等(コンテンツ)」「コンテンツの送信相手、日時、データ形式、アクセスURL情報等」の利用者情報の一部を、公式アカウント運営者などの第三者に対して提供することがあることを記載している。

メッセンジャー系のアプリも会話内容は解析されているケースが多い。例えばLINEはプライバシーポリシーで同意を得たユーザーに限り、「公式アカウント等に投稿、送信したテキスト、画像、動画等(コンテンツ)」「コンテンツの送信相手、日時、データ形式、アクセスURL情報等」の利用者情報の一部を、公式アカウント運営者などの第三者に対して提供することがあることを記載している。