ハードウェア製品やネット上のサービスのプライバシーポリシーに関心を持つ人は、3年前なら少数派だった。しかし政府による、通信や私信の大量盗聴盗視行為がばれてからは、各製品やサービスのプライバシーポリシー注記が、ときにはそれを載せた企業の足かせともなった。

それ以後は、プライバシーがテク企業のメインのスローガンの一つとなり、中でもAppleはとくに声高だった。同社は、ユーザのデータはユーザがオーナーであるという律儀な姿勢を全地球サイズで誇示した。それは往々にして、私企業的というよりも公共的な姿勢だった。それが、今日も続いている。

しかし、今日のニュースはこれだ: Appleはプライバシーサイトをアップデートし、iOS 9と、OS Xの最新バージョンに関する新しい情報を載せた。サイトには新しい部分が加わり、そこにはAppleがユーザに提供している多様なサービスと機能に関する情報が載っている。

そのページではプロダクトや機能におけるプライバシーを取り上げ、それらはたとえばiOS 9のNewsアプリや、iOSとデベロッパがユーザをアプリ内の特定の情報や機能に連れて行くためのネイティブのディープリンクユーティリティ、新機能であるSpotlightの検索候補などだ。たとえばNewsアプリは、そのほかの個人識別情報と同じく匿名化される。また、Proactive Assistantはデータをクラウドでなくデバイス上で処理する。それは本誌の記事で前に述べたように、難しい設計課題だ。

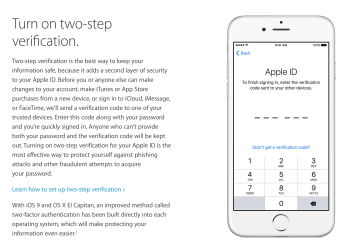

健康とフィットネスのデータはデバイス上に隔離され、暗号鍵はユーザのパスワード(パスコード)から生成される。こうやって暗号を個人化すると、ほかの人、たとえばAppleでさえ、データを読むことが困難になる。この、ユーザのパスコードをベースとする暗号鍵方式は今ではAppleの全製品で使われている。今の業界のお気に入りの話題である、閲覧履歴が広告に利用されることを防ぐコンテンツブロッカーも、ここで言及されている。

またApple Mapsの場合は、ユーザが旅行に関してMapsにクェリすると、ジェネリックなデバイスIDが生成され、それを使って情報が取り出される。ユーザのApple IDは使われない。旅行の半ばには別のランダムなIDが作られ、後半はそれが使われる。また旅行データを切り詰めるから、旅の出発点や目的地に関する情報は保存されない。そのデータは2年保存されてMapsの改良に利用され、その後削除される。

またiOS 9.0の60ページあまりのセキュリティ白書は、そのモバイルOSをセキュアにするためにAppleが使っているさまざまなテクニックを、詳細に説明している。前からある白書(ホワイトペーパー)のアップデート版だが、iOSの新しい機能についても述べている。Appleの暗号化の方式も詳細に説明され、無資格者のキーチェーンアクセスを防ぐ方法や、アプリのセキュリティ確保の方法を述べている。同社の開発ツールXcodeの不良な無許可複製品でコンパイルされたアプリケーションの最近の大失態が、まだ記憶に新しいから、これらのセキュリティ関連情報を読むと思わず胸が痛くなる。

しかしセキュリティの専門家のためには良いドキュメントだが、ふつうの人にはどうか?

セキュリティポリシーの打破

プライバシーは誰もが気にすべきだが、いろんな調査が示すところによると、まったく何も知らない人や、知ろうとしても難しくてよく分からない、という人がほとんどだ。

Appleも含め、企業のプライバシーポリシーは弁護士が書くことが多く、ふつうの人が読んで分かる文を書ける人…ブログライターなど…はそれを担当しない。それはプライバシー問題が裁判沙汰になったときに、法律文書の方が役に立つからであり、また、プライバシーポリシーを平文で書いたらたぶんひどい文章になるからだ。

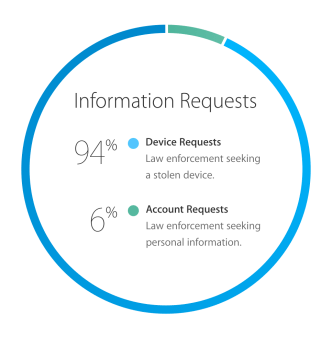

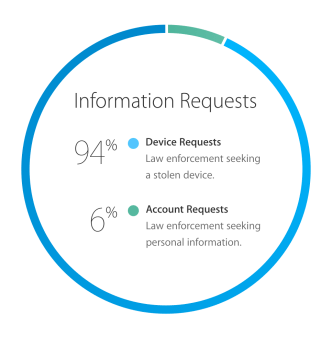

Appleは今日の、プライバシーページの拡張で、わかりやすい言葉を使い、多くのデータを援用している。そういう意味ではAppleは、プライバシーポリシーに関する上記の古めかしい伝統を打破している。政府の情報リクエストに関する説明(94%が盗難iPhoneに関するもの、警察による個人情報リクエストはわずか6%)も、またiMessage、Apple Pay、Health、HomeKitなどの消費者アプリにおけるユーザ情報保護の説明も、どちらも確信に満ちた説明態度だ。

もちろん、これだけ親切なドキュメントがあればAppleはユーザのプライバシーに関する質問に答えなくてもよい、という意味ではない。テク企業の多くが営利企業だから、われわれ消費者やジャーナリストは、Appleと言えども健全な疑いの目は持つべきだ。でもこのプライバシーサイトが昨年ローンチしたときの書簡でCEOのTim Cookは、サイトのアップデートや拡張は定常的に行う、と言っている。そして、言ったとおりになった。

それらのページは、iPhoneを売り込もうとするページとルックスが似ている。Appleの哲学を説明している箇所があり、またAppleのプライバシーやセキュリティ関連機能のアドバンテージをユーザに売り込もうとする部分もある。政府の情報リクエストに関する説明と、プライバシーポリシー本体は、それぞれ独立の区画になっている。

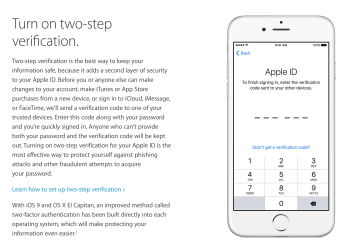

‘manage your privacy’(プライバシーを管理する)の部分は、セキュリティを向上するために何をすべきか、何のためにそれをするのかを、明快に説明している。

企業がユーザにプライバシーに関する情報を提供しようとするとき、これからは木で鼻をくくったようなプライバシーポリシー本文を提示してこと足れりとするのではなく、Appleのこのプライバシーサイト/プライバシーページを参考にすべきだ。法律や技術の専門語だらけのページはまったくない。逆に、小ぎれいに単純化しすぎた、誠実にものごとを伝えようとしない、気取ったページもない。ユーザに情報を提供し、ユーザを教育するための、誠実なサイトだ。Appleは、どのプロダクトもそうだ、と言っている。

Appleはこれまでずっと、プライバシーをセールスツールとして利用する陣営の最前線にいた。最後尾には、いたくないのだ。フルに暗号化を採用したスマートフォン、セキュアな会話と会話の削除が可能なメッセージングアプリ、自分の情報やコンテンツが勝手に、うかつに、他人に知られないため万全を尽くす、各種サービスの設計と実装、…。こう見てくると、今や死人同然となっているプライバシーポリシーの、今回のラジカルな模様替えも、いかにもAppleらしく理にかなっている。

[原文へ]

(翻訳:iwatani(a.k.a. hiwa)