セキュリティー研究家たちは、Androidのほぼすべてのバージョンに重大な脆弱性があることを突き止めた。これが原因で、マルウェアがアプリを装い、アプリのパスワードやその他の個人データを盗み出せるようになってしまうという。

Strandhogg 2.0(ストランドホッグ、残虐な略奪行為を意味する古代スカンジナビア語に由来する)と名付けられたこの脆弱性は、バージョン9.0とそれ以前のAndroidをOSに使うすべてのデバイスに影響を与える。半年前に同名のバグを発見したノルウェーのセキュリティー企業Promon(プロモン)によれば、これは以前のものの「悪の双子」だという。Strandhogg 2.0では、正規のアプリに自分のパスワードでログインしているように被害者に思わせ、実際には悪意あるオーバーレイにアクセスさせることができる。Strandhogg 2.0はまた、他のアプリの認証を乗っ取り、連絡先リストや写真などの他人に知られたくない個人情報を抜き取ったり、被害者の位置をリアルタイムで追跡することもできる。

このバグは「ほぼ発見不可能」であるため、以前のものよりも危険性が高いと、Promonの創設者で最高技術責任者のTom Lysemose Hansen(トム・リセモーズ・ハンセン)氏はいう。

Promonからの良い知らせは、現在展開されているハッキング攻撃で、このバグが悪用された形跡はまだないというものだ。注意すべきは、攻撃を察知する「有効な手段」がない点だ。このバグをハッカーが悪用する恐れを抱きつつも、PromonはGoogleがその危険度「重大」の脆弱性を修正するまで詳細の発表を控えていた。

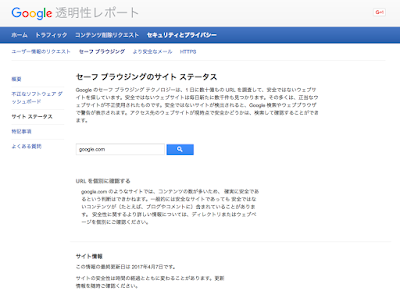

Googleの広報担当者はTechCrunchに対して、現在活動中の悪用事例の証拠はないと話した。「研究者のみなさんの努力に感謝し、彼らが特定した問題点に対処しました」。広報担当者は、Android端末に内蔵されているアプリのスクリーニングサービス「Google Play プロテクト」が、Strandhogg 2.0脆弱性を悪用したアプリをブロックすると話している。

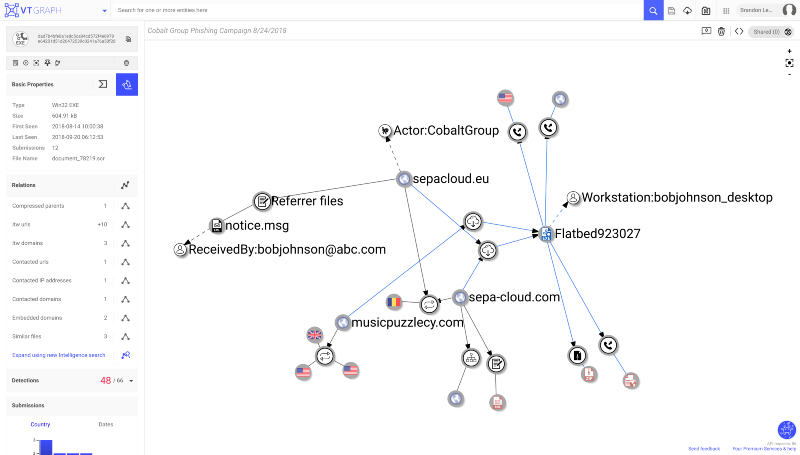

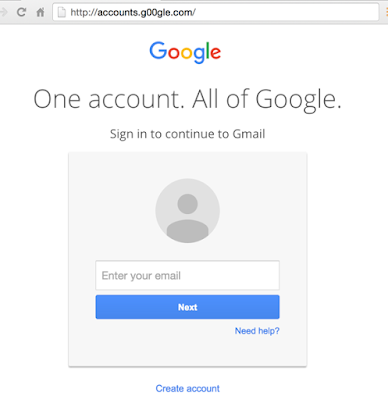

1 正規アプリのアイコンを被害者がクリック。2 偽のログインページが正規アプリの代わりに画面に表示される。3 個人情報が即座に攻撃者に送られ、その後被害者は正規アプリに送られる。

1 正規アプリのアイコンを被害者がクリック。2 正規アプリの代わりにマルウェアが表示され、正規アプリを装ってアクセス権を求める。

3 被害者はそれと知らずハッカーに許可を出す。その後被害者は正規アプリに送られる。

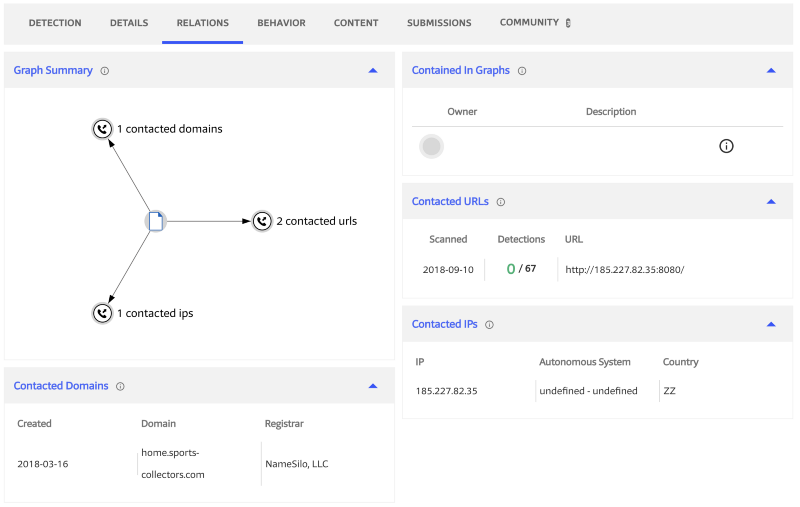

Strandhogg 2.0は、Androidのマルチタスクシステムを悪用して機能する。本来は、最近開いたすべてのアプリのタブを保管しておき、ユーザーがすばやくアプリの切り替えができるようにするシステムだ。Strandhogg 2.0脆弱性につけ込むためには、ユーザーに通常のアプリに見せかけたマルウェアをダウンロードさせる必要がある。一度、マルウェアをインストールすると、正規アプリを開いた瞬間にマルウェアがアプリを乗っ取り、偽のログイン画面など悪意のコンテンツを画面に差し込むようになる。

被害者が偽画面でパスワードを入力すると、そのパスワードはハッカーのサーバーに送られる。そして本物のアプリが開き、ログイン画面が本物であったかのように思わせる。

Strandhogg 2.0を悪用するにはAndroidの権限許可は必要ないが、他のアプリの権限を乗っ取り、被害者の連絡先リスト、写真、メッセージの使用権限の要求した上で抜き取ることができる。

「許可を与えると、マルウェアがその危険な権限を握ることになります」とハンセン氏はいう。

許可を得た偽アプリは、ユーザーのスマートフォンにデータをアップロードさせる。マルウェアは、メッセージアプリのすべての会話データをアップロードできるため、ハッカーは2段階認証も突破できてしまうとハンセン氏は話す。

ユーザーへのリスクは低いだろうが、ゼロではない。Android機器は、最新のセキュリティーアップデート(すでに公開中)を行えば脆弱性は修正されるとPromonは話している。Androidユーザーは、できるだけ早くアップデートするようお勧めする。

関連記事:アドウェア感染した多数のAndroidアプリが数百万回ダウンロードされる

画像クレジット:Chris Goodney / Bloomberg / Getty Images

[原文へ]

(翻訳:金井哲夫)