Jumboはハイテクの巨人たちにとっては悪夢かもしれないが、彼らの怪しげなプライバシー取扱手段の犠牲者たちにとっては救世主となるかもしれない。

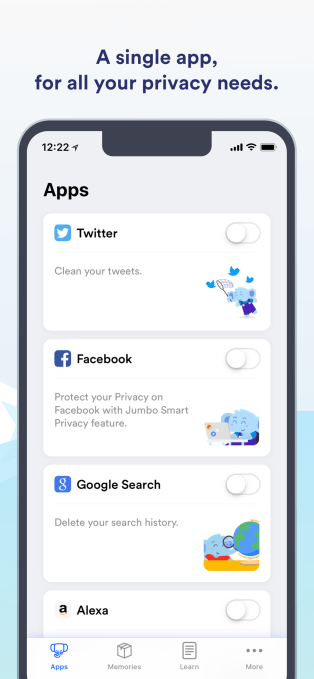

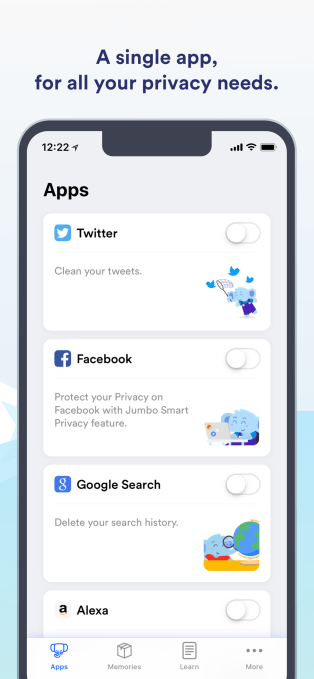

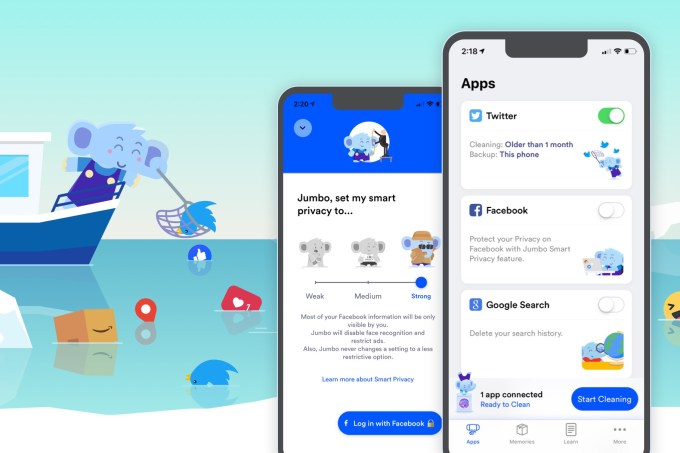

Jumboは、30に及ぶFacebookのプライバシー設定を調整して、より強固なプライバシー保護を与えたり、古いツィートを携帯電話に保存したあと削除することなどによって、ユーザーの時間や気まずい気持ちを救ってくれるアプリだ。Google検索やAmazon Alexaの履歴を消去することも可能であり、またInstagramやTinderのクリーンアップ機能も準備中だ。

スタートアップは米国時間4月9日、沈黙を破ってJumboプライバシーアシスタントアプリをiPhone向けにリリースした(Android用も程なくリリースされる予定)。手動で行うためには膨大な時間と調査を必要としかねない作業が、Jumboを使うことでわずか数ステップで適切に完了する。

ここで浮かぶ疑問は、ハイテクの最大手企業たちがJumboの運営を許すのか、あるいはそのアクセスを潰すのかということだ。実際Facebook、Twitter、その他の企業は、Jumboのような機能を構築するか、それら自身のアプリを使いやすくする必要があった筈なのだ。なぜならそうすることで、ユーザーたちの自信と理解が高まり、アプリの利用頻度も上がる筈だからだ。しかし一方、彼らのビジネスモデルは、できるだけ多くの利用者のデータを収集して活用し、より広く表示されるコンテンツから利用者のエンゲージメントを絞り出すことに頼っていることが多いため、巨人たちにはJumboをブロックするための言い訳を探したくなる動機がある。

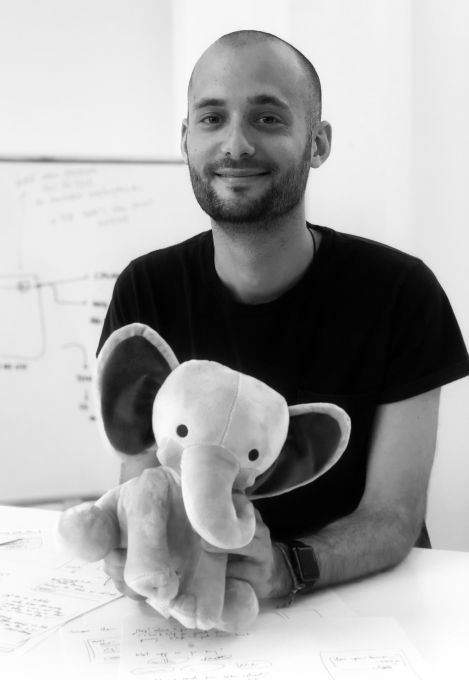

「プライバシーは人びとが望んでいるものですが、また同時に、それに対処するには時間がかかりすぎるものなのです」と説明するのはJumboの創業者ピエール・バラード氏である。バラード氏はかつて、人気カレンダーアプリSunriseを開発し、2015年にMicrosoftに対して売却した経験を持つ。「ということで、ユーザーには2つの選択肢が残ることになります。Facebookを離れるか、もしくは何もしないかです」。

「プライバシーは人びとが望んでいるものですが、また同時に、それに対処するには時間がかかりすぎるものなのです」と説明するのはJumboの創業者ピエール・バラード氏である。バラード氏はかつて、人気カレンダーアプリSunriseを開発し、2015年にMicrosoftに対して売却した経験を持つ。「ということで、ユーザーには2つの選択肢が残ることになります。Facebookを離れるか、もしくは何もしないかです」。

Jumboはたとえ怠惰な人であっても、簡単に自分自身を保護することができる。「私はJumboを使って、自分のTwitter全体をきれいにしました。いまの個人的な気持ちは…より軽やかです。FacebookではJumboが私のプライバシー設定を変えてくれたので、より安全に感じるようになりました」。ケンブリッジ・アナリティカのスキャンダルに触発されて、彼はプラットフォームたちは、私たちの大量のデータを今までのように管理する権利は失ったと信じているのだ。

バラード氏のSunriseの実績と、Dropboxのボトムアップ式フリーミアム戦略(プレミアムサブスクリプションとエンタープライズ機能の追加)が、既に投資家たちをJumboに引きつけている。同社はThrive Capitalのジョッシュ・ミラー氏とNextview Venturesのロブ・ゴー氏が率いるシードラウンドで350万ドルを調達した。「お二人ともプライバシーが基本的人権であることを信じていらっしゃいます」とバラード氏は語る。ミラー氏は彼のリンク共有アプリBranchを2014年にFacebookへ売却した。つまり彼の投資は、内部の知識がある人にはJumboの必要性が見えていることを示している。ニューヨークにいるバラード氏の6人のチームは、調達した資金を使って、新機能を開発し、プライバシーを呼び覚まそうとしているのである。

Jumboの仕組み

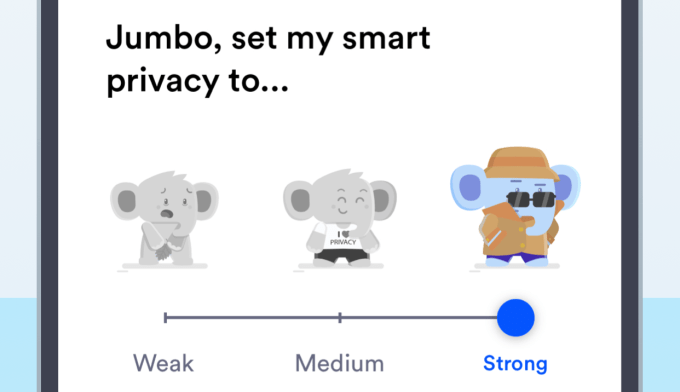

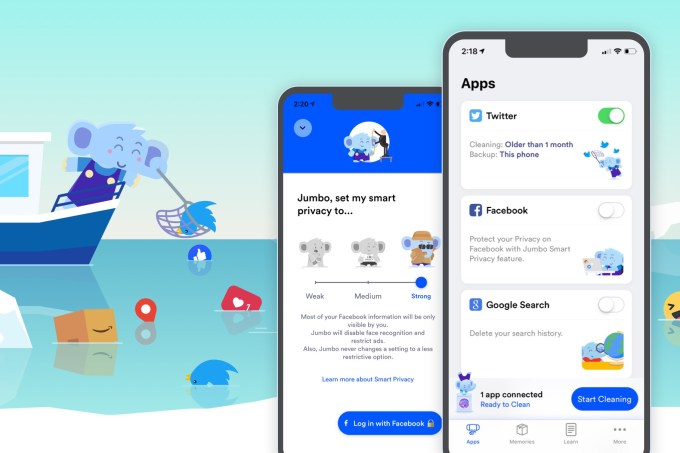

まずJumboによるFacebook設定の修正を見てみよう。このアプリは、従来の「Facebook Connect」機能を使用するのではなく、Facebookにアクセスするミニブラウザーをオープンし、ユーザー名とパスワードの入力を求める。それはすぐにJumboをブロックするので、私たちはFacebookに対してそのアクセスが許されるべきものであることを教える。そうすることで、Jumboはプライバシー制御設定を、弱、中、または強に設定することができるようになる。とはいえ既に手動で厳しく設定しているプライバシー設定に関しては、それを緩めることはしない。

バラード氏の説明によれば、Facebookには設定を変更するためのAPIがないため、Jumboは「FacebookのWebサイト上で『ユーザー』として振る舞って、スクリプトとしてボタンをタップし、Jumboに依頼した変更をFacebookに対して加える」のである。彼は、Facebookがこの操作のためのAPIを作ることを望んでいると言っているが、彼のスクリプトがポリシー違反とみなされる可能性は高いだろう。

たとえばJumboは、電話番号を利用してユーザーを検索できる人を、強なら友達のみ、中なら友達の友達に変えるが、弱の場合はJumboは設定を変えない。時にはそれはより強い姿勢もとる。広告主がアップロードした連絡先情報に基づいて広告を表示する機能では、強と中の両方の設定ではこのタイプのすべての広告が非表示になる。一方弱では設定は変わらない。

Jumboが調整することができるリストに含まれる項目は、例えば、ユーザーの将来の投稿を見ることができる人、ユーザーのフォローしているページとリスト、ユーザーの友達リストを見ることができる人、ユーザーの性的嗜好を見ることができる人、写真やビデオの中で自分をFacebookに認識して欲しいか否か、ユーザーのタイムラインに投稿できる人、ユーザーの投稿に追加されようとしているタグをレビューできるようにするか否かなどである。完全なリストはここで見ることができる。

Twitterの場合は、これまでのツイートをすべて削除するのか、それとも1日、1週間、1カ月(推奨)、または3か月以上経過しているものを削除するのかを選択することができる。すべての処理が携帯電話上でローカルに処理されるので、Jumboがデータを見ることは決してない。ツイートを削除する前に、アプリがそれらのツイートをアプリのMemoriesタブの中にアーカイブする。残念ながら、現在そこからツイートをエクスポートする方法はないが、Jumboは間もなくDropboxとiCloudの接続を提供するので、ツイートを遡ってダウンロードすることが可能になるだろう。TwitterのAPIの制限により、ユーザーのツイートのうち数日ごとに3200ツイートだけしか削除できないため、大量にツイートを行っている場合には何回か繰り返し操作を行う必要があるだろう。

その他の統合はもっと簡単なものだ。Googleでは、あなたの検索履歴を削除する。Alexaの場合は、Amazonが保存した音声録音を削除する。現在開発が進んでいるのでは、古いInstagramの写真やビデオ、そして古いTinderマッチやチャットスレッドを一掃する機能である。

全体として、Jumboはユーザーのデータを一切見ることがないように設計されている。「ユーザーのデータをクラウド内で処理するサーバーサイドコンポーネントはありません」とバラード氏は言う。その代わりに、すべてがユーザーの電話機内でローカルに処理される。つまり、理論的には、データをJumboに預ける必要はなく、単にそこにあるものを正しく変更するだけなのだ。スタートアップは、ソースコードの一部をオープンソース化して、それがスパイではないことを証明する予定である。

ツイートを削除できるアプリは他にもあるが、本格的なプライバシーアシスタントになるように設計されたものは他にない。だがおそらく、ハイテク巨人たちが、Jumboが意図したとおりに実行できるままにしておくと考えるのは、少々理想主義に過ぎるだろう。バラード氏は、もしハイテク大手がJumboをブロックしたら、プライバシー擁護側からの盛大な反発が巻き起こるくらい、十分なユーザーからの支持が得られることを望んでいると語る。「もしソーシャルネットワークが私たちをブロックした場合、それらが再び機能できるようにするための解決策が見つかるまで、そのソーシャルネットのJumbo内への統合を無効にします」。

しかし、たとえそれがプラットフォームに禁止されたとしても、Jumboはプライバシーがオフラインでどのように扱われるべきかに関する、重要な議論を巻き起こすことになるだろう。私たちがあまり保護されていない状況の下でお金を稼いできた企業たちに、私たちはプライバシのデフォルト設定をお任せにしてきた。そのコントロールをユーザー自身の手に渡すべき時がやってきたのだ。

[原文へ]

(翻訳:sako)

「プライバシーは人びとが望んでいるものですが、また同時に、それに対処するには時間がかかりすぎるものなのです」と説明するのはJumboの創業者ピエール・バラード氏である。バラード氏はかつて、人気カレンダーアプリSunriseを開発し、2015年にMicrosoftに対して売却した経験を持つ。「ということで、ユーザーには2つの選択肢が残ることになります。Facebookを離れるか、もしくは何もしないかです」。

「プライバシーは人びとが望んでいるものですが、また同時に、それに対処するには時間がかかりすぎるものなのです」と説明するのはJumboの創業者ピエール・バラード氏である。バラード氏はかつて、人気カレンダーアプリSunriseを開発し、2015年にMicrosoftに対して売却した経験を持つ。「ということで、ユーザーには2つの選択肢が残ることになります。Facebookを離れるか、もしくは何もしないかです」。