[筆者: Kate Conger]

通信の暗号化を自分でセットアップするのは、かなり難しい。これまで、メール用にPGPをセットアップしたり、オフレコのチャットをPidginで実装したことのある人なら、それが面倒で苦労の多いプロセスであることをご存知だろう。しかし幸いなことに、暗号技術者たちはそれをもっと容易にしようと努力している。そして彼らとのパートナーシップにより、アプリケーション/アプリのデベロッパーは自分のプラットホームに暗号化を、より簡単に組み込めるようになるだろう。今日(米国時間5/3)は、クラウドベースの通信プラットホーム〔通信APIのプロバイダー〕Twilioが、デベロッパーが強力な暗号化を自分のメッセージングサービスに組み込めるために、Virgil Securityとパートナーする、と発表した。

TwilioのAPIを利用すればデベロッパーは自分のアプリケーションにテキストメッセージングや音声通話、音声チャットなどの機能を容易に加えることができるが、それと同じようにVirgil Securityはデベロッパーが、自分のプロダクトにエンドツーエンドの暗号化と暗号鍵の管理機能を加えられるようにする。両社のパートナーシップによってデベロッパーは、自分のチャット機能に暗号化を、ほんの数時間で統合できるようになる。

Virgil SecurityのファウンダーDimtry Dainは曰く、“あらゆるデベロッパーを暗号技術者にしたいんだよ。Twilioはこれまでの努力によって、あらゆるデベロッパーを通信の専門技術者にしてしまった。Virgilはそれと同じことを、セキュリティに関してやってきた”。

悪い人たちや政府機関などによる、セキュリティとプライバシーの侵犯が日常化している今日では、強力に暗号化されたメッセージングアプリへの需要が高まっている。Facebookがオーナーである人気のメッセージングサービスWhatsAppは、エンドツーエンドの暗号化を4月に開始した。同じ月に、Viberもその後を追った。どちらも、暗号化システムの自社開発に数年を要した、と言われている。Twilio-Virgilのパートナーシップにより、スタートアップはほんの数時間で、自分たちのアプリケーション/アプリに暗号化メッセージングの機能を加えられるだろう。

もちろん、Virgil Securityの暗号化プラットホームを数百もの企業が利用するようになれば、同社の主張するセキュリティがますます重要になる。エンドツーエンドの暗号化は、正しく実装されれば、ユーザーのメッセージのコンテンツは、二つの‘エンド’(送信者と受信者)以外の者には解読できなくなる。メッセージングサービスのプロバイダにすら、それは解読できない。そしてこの、セキュリティの重要性があるからこそ、DainはVirgilの暗号化プラットホームをオープンソースにして、誰でもいつでも監査できるようにしているのだ。

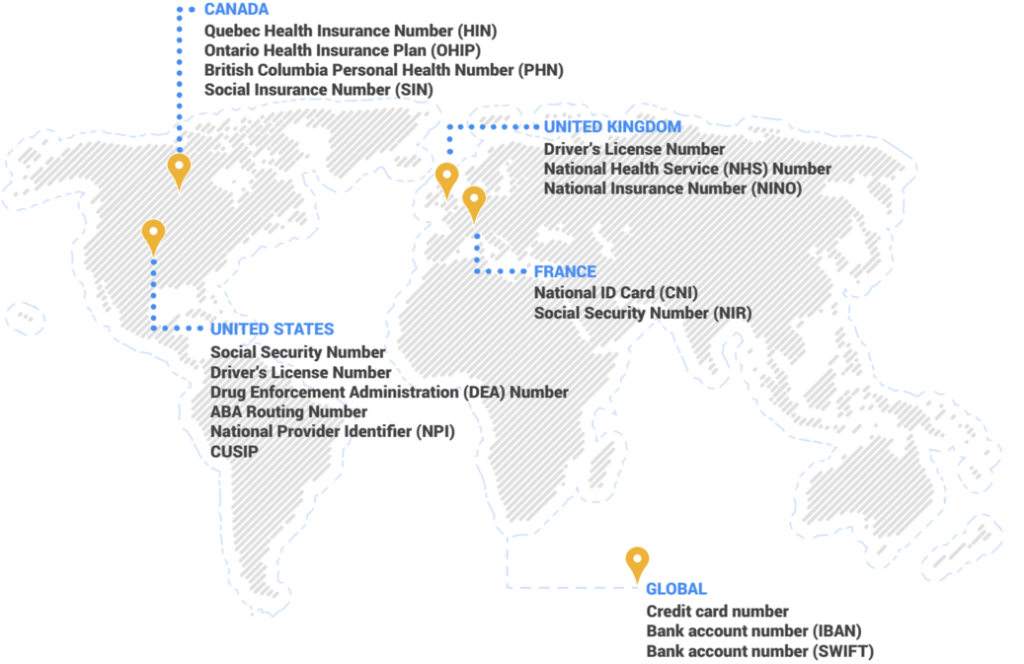

Twilioは、同社のクライアントの多くが、同社のIPメッセージングサービスの中で暗号化を実装するものと期待している。Twilioの役員たちによると、とくに最近では医療と金融業界で強力なセキュリティへの需要が増加している、という。どちらも、データのセキュリティを確保することが法的にも要請されている業界だ。

しかしもちろん、Twilioのそのほかの顧客たちも、これからは自分のメッセージングシステムにエンドツーエンドの暗号化を加えることができる。“そのためには、(自分のアプリケーションの)ちょっとした再実装が必要になる”、とTwilioのCarl Olivierは語る。“でもこれは、事後実装できるものの典型だね”。

TwilioはIPメッセージングへの暗号化の導入を重視しているが、今後はIoTデバイスの真正証明という大きな用途があり得る。また今のUberは、運転者から利用客へのテキストメッセージングを暗号化していない。AppleのSMSメッセージングアプリは、デベロッパーが手を加えることができないのだ。

Twilioは、Virgil Securityの暗号化技術をデベロッパーが自分のアプリケーション/アプリに統合するためのチュートリアルを、GitHubから提供している。