Castleの4人のメンバーはマウンテンビュー、スウェーデン北部に分散しているが、ユーザー自身が必要に応じて非常に簡単に統合できるシームレスなサービスを追求したという点でユニークだ。

ウェブサイトの運営者がCastleを利用するするにはJavaScriptで書かれたスニペットをhtmlのヘッダー内にドラグ&ドロップするだけでよい。 不審な、あるいは標準から外れたログインの試みに警告フラグを立てるなど、あとの仕事はCastleが引き受ける。カスタマー・サービスのサーバーに導入した場合、危険なアカウントを自動的に凍結する。外部から攻撃があった可能性があれば運営者にただちに通知する。

同社のCEO、Johann Brissmyrによれば、開発のきっかけは共同ファウンダーの前回のスタートアップ、SettleBoxという支払サービスを開発した経験だという。

「われわれはSettleBoxでは企業向け〔セキュリティー・サービスと付き合いが多かった。それらのプロダクトは今やわれわれのライバルだが。このときにユーザーの安全を守る使いやすいツールが欠けていることに気づいた。〔其の結果が〕Castleになった」Brissmyrは言う。

Castleの強みはユーザー・フレンドリーであり、セットアップがシンプルなことだ。これらはCastleというサービスの重要な部分をなす。ユーザー・インターフェイスはMixpanel、Google Analyticsといったプラットフォームからヒントを得ている。

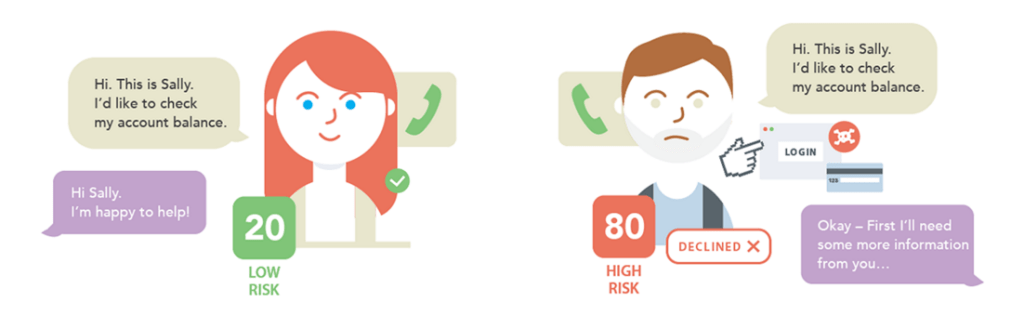

いちどセットされるとCastleはバックグラウンドでサイト訪問者のあらゆる活動をモニターし、不審な動きの発見に努める。ユーザーやデバイスの新しいログイン場所、サービスの内容に照らして疑念のあるユーザーの行動なども重要なシグナルとなる。

「ログイン動作やパスワード変更なども含めわれわれはあらゆるページ閲覧をモニターしている。普通ではない行動を見つけ出すためだ」とBrissmyrは言う。

FacebookやGoogleがユーザーの行動をトラッキングしてブルートフォース攻撃やサイト乗っ取のり兆候を発見しようとする手法にCastleの機能は似ている。

また同種のセキュリティー・ソフトと同様、Castleも訪問ユーザーに「セキュリティー・スコア」を付与する。たとえば、Brissmyrの説明によれば、eコマース・サイトの顧客が同じデバイスで新しい場所からログインするだけならセキュリティー・スコアに変化はないが、新しいデバイスで新しい場所からログインが試みられるとスコアはアップする。【略】

Brissmyrは「脅威を感じるライバルは特にない。Google他のウェブ・サービスのプロバイダ〕のプロダクトとCastleは競争することになるが、彼らとはこの問題に対する集中力が違う。Castleはすでに非常に多くのサービスに統合されて能力を発揮している」と」は語った。

[原文へ]

(翻訳:滑川海彦@Facebook Google+)