50万人以上のAndroidユーザーが、ドライブゲームを装ったマルウェアをダウンロードした——Googleの専用アプリストアでの出来事だ。

ESETのセキュリティー研究者Lukas Stefankoは、13本のゲームアプリ——同じ開発者による——の詳細をツイートした。その時アプリはまだGoogle Playでダウンロード可能だった。うち2本はアプリストアの人気ランキングに入っていたため、いっそう目立っていた、と彼は言った。

Googleが削除するまでに計58万回以上インストールされた。

ダウンロードした人はトラックか車のドライブゲームを期待していた。代わりに手にしたのは開くたびにクラッシュするバグだらけのアプリだった。

実際には、そのアプリは別のドメイン(イスタンブールのアプリ開発者が登録)からデータをダウンロードし、裏でマルウェアをインストールしながらアプリのアイコンを消していた。悪意のアプリが正確に何をするのかはわかっていない。VirusTotalにアップロードされたサンプルを見る限り、このマルウェアが何をするかはマルウェアスキャナーの間でも一致していない。はっきりしているのは、マルウェアに持続性があることだ——Android携帯またはタブレットをスタートさせるたびにアプリは立ち上がり、ネットワークに「フルアクセス」できるため、マルウェア作者はそれを利用して秘密を盗み出す。

本誌はイスタンブール拠点のドメイン所有者Mert Ozekに接触を試みているが、今のところメールへの返信はない。

またしてもこれはGoogleによる恥ずかしいセキュリティー欠陥だ。Googleはアプリとモバイルのセキュリティー対策でAppleに遅れを取っていることで長年批判されている。Appleは壁に囲まれた庭にどのアプリを入れるかに関してはるかに限定的で選り好みが強いと言われている。

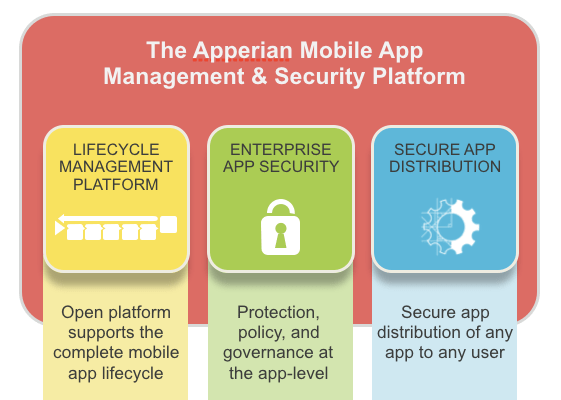

GoogleはAndroidのセキュリティーを強化すべく、セキュリティー機能を改善し、きめ細かなアプリ許可制御を導入した。しかし、その後もGoogle Playアプリストアでは詐欺や悪意あるアプリとの戦いが続いており、Androidユーザーにとって最大の脅威の一つとなっている。Googleは昨年だけで70万以上の悪質アプリをアプリストアから削除し、悪意あるアプリがそもそもストアに入り込むのを防ぐために、バックエンドの改善を試みた。

しかし、それでもまだ十分ではないことが明らかだ。

Google広報は本誌の問い合わせに対してすぐにはコメントしなかった。

[原文へ]

(翻訳:Nob Takahashi / facebook )