【編集部注:本稿の筆者、Richard Reinerは、Intel SecurityのTrue Keyの最高技術責任者。

2016年はパスワードが時代遅れになる年になるだろうか?それとも、私たちは笑って耐え続けるだけなのだろうか?しかし、そもそもパスワードがどうしたというのか?

パスワードはかなり以前からあるが(夜、陣営に入る兵隊が秘密の合言葉を言うところを想像してほしい)、今日では平均的消費者が25以上の、パスワードに依存しているサイトやアプリを使っている。強力なパスワードは、12文字以上から成る ー 記憶力の良い人であっても強力なパスワードをたくさん覚えるのは大変だ。

eBay(1.45億ユーザー)、Adobe(3600万ユーザー)、JP Morgan Chase(7600万ユーザー)を始めとする様々なデータ漏えい事件では、パスワードが頻繁に標的になった。セキュリティーの高いサイトでは、パスワードを「ハッシュ」形式(暗号的に変換されユーザーがログインする時には認識されるが、直接読むことはできない)でのみ保存しているが、侵入者はそのハッシュ化されたパスワードを含めデータベースのダンプを入手することが多い。

サイト運営者によるハッシュ化プロセスが適正に行われていれば、パスワードを再現することは困難であり時間もかかる ー が、不可能ではない。そして、残念なことに、適正なハッシュ化が行われていないために簡単にパスワードを取得可能な主要サイトをたびたび目にする。ユーザーのパスワードをひとつ再現することに成功した侵入者は、他の人気サイトやアプリにも侵入を試みる。だから、あちこちで同じパスワードや単純な変化形を使うのは安全ではない。

もっと優れた認証方法は何年も前から存在している ー それなのになぜ私たちはまだパスワードを使っているのだろうか?

生体認証センサーは主流になりつつあり、多くのデバイスで見られるようになった ー 残念ながらパスワードを完全に置き換えられるものはない。どの「より良い」代替手段も ー 指紋認証、顔認識、虹彩認証、音声認識等 ー どこででも使えるわけではない(端末、照明条件、騒音環境、手が使えない時など)。

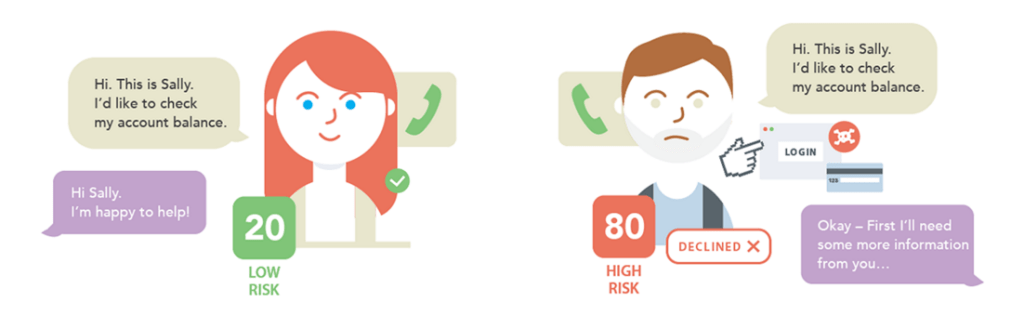

パスワードを完全に置き換えるためには、利便性と安全性の兼ね合いを調整できる必要もある ー リスクの低い状況では簡単に、至宝を守る時には時間のかかるものに。

しかし、これらの認証要素のいくつかまたは全部を組み合わせて、自分自身で制御できるとしたらどうだろうか?その時の状況にあわせて、安全と利便の正しいバランスにぴったりな要素を選択できたら ー Pinterestにログインするときも、銀行口座から送金するときも。

さらに言えば、生体認証を努力不要の「受動的」要素、例えば、今つながっているWi-Fiネットワークや今いる都市、あるいはBluetoothウェアラブルが接続されているかどうかを識別するしくみと組み合わせられたらどうだろうか ー もちろんこれも自分自身の制御によって個人の好みを反映させられる。

リスクの小さい状況(Pinterestにログインするとき等)では、受動的要素だけを使用したり、指一本動かすことなく自動的にログインすればよい場合もあるだろう。そして、重要なものを扱うとき、受動的要素はあなたの使っている能動的生体認証方式のセキュリティーを高め、安心を増すことができる。

それが「複数要素認証」であり、もしこれがパスワードに変わる可能性を持つ強力な解であるとするなら、仮に侵入者があなたの顔や指紋を偽り、あなたのWi-Fiネットワークを使うことができたとしても,あなたのノートPCを使っていないためにブロックされることになる。なんと素晴らしいことだろうか。

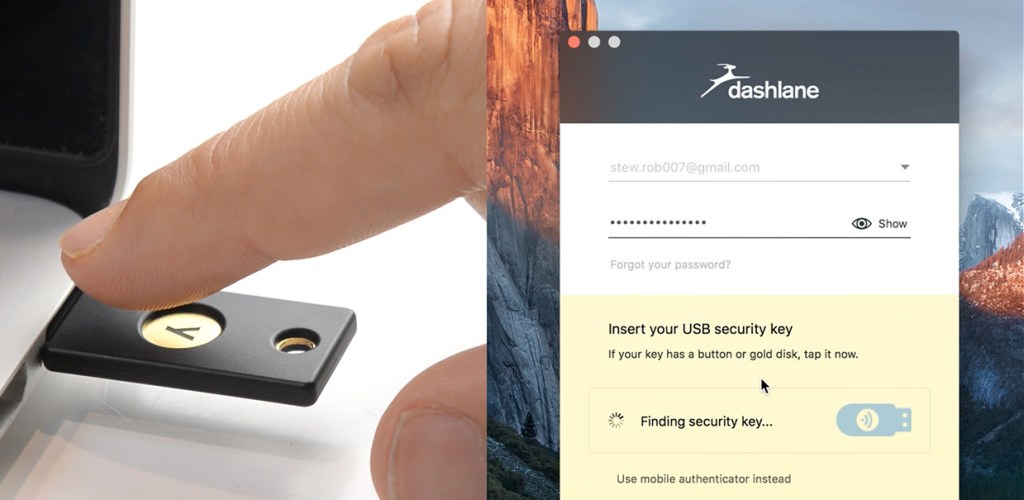

それは今日も可能だ。ハードウェアベースの「デバイス認証」は、CPUに内蔵された機能によってノートPCやスマートフォンの識別を証明すると同時に、指紋その他の生体認証を使って持ち主が本物であることを証明する。上にあげた受動的要素と同じく、デバイス認証はスピードや利便性に影響を及ぼすことなく、強力なセキュリティーを付加することができる。

しかし、真価を発揮するためには、この種の解決方法は今使っているウェブサイトやアプリで,運営者が新しいテクノロジーへとアップデートするのを待つことなく直ちに利用できる必要がある。そのためには、現在のパスワードを包容し、完全に除去できるまで手間なく管理できる必要がある。

それを簡単、便利にするためには、ユーザーが今使っているウェブサイトやアプリの構造を理解して、パスワードを(安全に暗号化されたストレージに)保存しておき、そのサイトを訪れるたびにログイン画面であなたに代わって自動的に入力する必要がある。

そして最後に、多くのシステムでアキレスのかかととなっている、あの容易に想像できる「アカウント再設定質問」も排除できたらどうだろうか。そうすることによって、ハッカーがソーシャルメディアなどを利用して再設定質問の答えを見つけ、アカウントを乗っ取る「ソーシャルエンジニアリング」からあなたを守ることができる。

どうやって排除するのか?上に書いたのと同じ生体認証や受動的要素、デバイス認証などの方法を使う ー いずれの認証要素も、あなたは忘れることができない!

これが私の考える次世代の解決方法だ。

というわけで、2016年にパスワードは消滅するか? おそらくしないだろう。しかし、それにまつわる面倒はなくなるかもしれない。

[原文へ]

(翻訳:Nob Takahashi / facebook)