もしあなたが、ブラウザで見ているものを誰かによって知られることを心配しているのなら、それを秘密にするための手段は、手段の難しさと実際の効果は様々だが沢山用意されている。その中でもVeilはおそらく他のどのような匿名ブラウジング手段よりも進化した手法である。単に外部の攻撃者からあなたが見ているページを隠すだけではなく、使っているOSそのものからも見えないようにするからだ。

このサービスについて書かれた論文の中で、Veilを開発したMITの研究者たちは、現状のプライベートブラウジングモードの問題点として、たとえTorやその他の手段を講じていたとしても、そのデバイス自身からのアクセスのトレースはRAMや一時的なストレージ上に残されてしまうことを指摘している。

匿名でページを訪問したとしても、相変わらずそのページとそのコンポーネントはメモリにロードされ、表示され、キャッシュされる必要があり。ライブラリやプラグインはアクセスされたり変更されたりする可能性がある。ブラウザーはこうしたトレースを削除しようとはするものの、その成功の度合いは設定方法によって異なるものとなる。たとえそれが一部のデータのハッシュやタイムスタンプであったとしても、あなたの活動に付き従う影響が、RAMの中に残される可能性がある。

「根本的な問題は、ブラウザーがこうした情報を集めることに起因しています。もちろんブラウザーはそれを消し去ることにも最善を尽くしています。しかしブラウザが最善を尽くしたとしても、最終的に残ってしまうものがあるのです」と、そのニュースリリースの中で説明するのは、論文の第一著者であるMITの大学院生Frank Wangである。「なので私たちはそもそも最初からそうした情報を収集しないことにしました」。

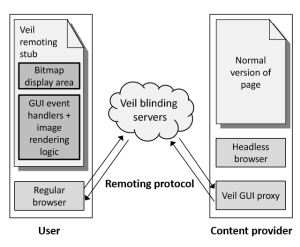

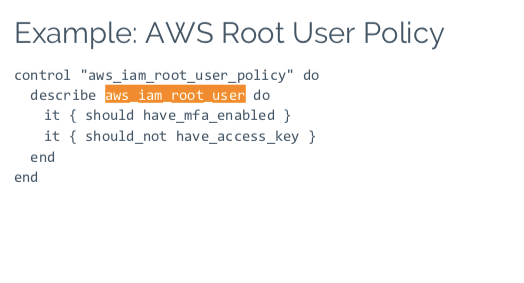

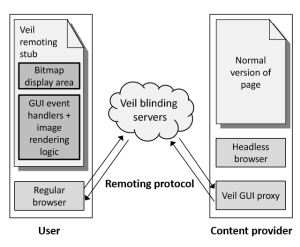

Veilは、サイトの配信を、彼らが「目隠しサーバー」(blinding server)と呼ぶものを介して行うことで、何段階も進んだものにする。ブラウザのアドレスバーではなく、目隠しサーバー上のページでURLを入力すると、対応するページが特別なサーバーたちから読み込まれる。それらは転送時およびキャッシュのなかでは暗号化されたままで、表示されるときだけに復号化される。リンクとURL自体も暗号化されているため、要求されたコンテンツに関連付けられることはない。

さらに、それはユーザーには表示されないゴミコードをページに挿入し、コンテンツの「突然変異」も(これもまた表示されないように)行う、こうすることで同じページを繰り返しロードした際に、ユーザーが見るものは同じままで、結果として得られるハッシュ値やペイロードサイズなどのデジタルフィンガープリントが毎回違うようにすることができる。

このようにして、あなたのコンピューターは実際のURLを覚えることはなく、どのようなデータもキャッシュすることなく、そして残されるトレースはどのようなデータベースに対してもあるいは互いに、マッチすることはない。

最も極端なプライバシーケースでは、利用者は実際のウェブページとやり取りすることさえしない。ただそのイメージを見るだけだ。

WebページをVeilと互換性のあるものに変換するには、研究者たちが提供する特別なコンパイラを使用する。突然変異と追加の暗号処理のせいで、使用帯域とリクエスト回数は増加するが、それ以外はそのまま変らずに使える筈だ。

いやちょっと待った、実はまだ続きがある!こうしたレベルの難読化レベルでさえも、十分ではないと心配している人たち向けには、別の選択肢もある。私も常々可能性を考えていたものの、決して実行されているところを見たことがない方法だ:すなわち画像データだけでやりとりをするのだ。

もしお望みなら、Veilはターゲットサイトの実際のコードを表示する代わりに、スクリーンショットを撮って表示する。スクリーンショット上をクリックすると、そのクリックの位置が記録され、実際のページに送信されて、結果のスクリーンショットが返される。

まあおそらく次のステップでは、どこか完全に別の場所に離れて設置されたコンピューターを眺めて、そこに何が表示されているかをピッグ・ラテン語で報告してくれるロボットが使われることだろう(ピッグ・ラテン語とはふざけてラテン語的な響きをもつ言い回しに変えること)。

もちろん、これはゼロトラストのような状況ではない。目隠しサーバーは、Torノードと同様に、システムを侵害し得るボランティアたちや組織によって運営される(サイトが自身のためのサーバーを運用することもできる)。しかし、そのプロセスが数学的かつ手続き的に検証可能であれば、問題はない。もちろん、セキュリティ研究者たちがコードを監査する必要があるだろう。

Veilは先週サンディエゴで開催された、Network and Distributed Systems Security Symposiumで発表された。ここで全文を読むことができる 。

[原文へ]

(翻訳:sako)

FEATURED IMAGE: YURI SAMOILOV/FLICKR UNDER A CCPL LICENSE (IMAGE HAS BEEN MODIFIED)