おそらくほとんどの人が、ニューヨークを企業向けスタートアップを生み出す場所だとは考えていないと思うが、実際にはとてもアクティブな場所である。世界最大の銀行や金融サービス会社がそこにあることを冷静に考えれば、セキュリティスタートアップたちがそうした巨大な市場の可能性に集中することは頷ける筈であるし、実際にそうしたことが起こりつつある。

Crunchbaseによれば、この都市には、バイオメトリクスやメッセージセキュリティから、アイデンティティ、セキュリティスコアリング、グラフベースの分析ツールに至るまで、数多くのセキュリティスタートアップがある。もともと市内で創業した、今では有名なSymphonyのような企業(現在は西海岸にある)は、およそ3億ドル近くを調達している。この会社は、もともと2014年に、世界的な金融サービス企業たちによるコンソーシアムによって設立されたもので、その目的はセキュアな統一メッセージングプラットフォームの開発である。

このような幅広い支持基盤を持つエコシステムが1箇所にあるのには、理由がある。この種のソリューションについて議論したい企業が、シリコンバレーを拠点としていないからである。これは他のスタートアップに対して売り込みを行う、典型的なスタートアップたちろは事情が異なっているのだ。ニューヨークに設立されたスタートアップたちは、その主な顧客のほとんどがそこに拠点を構えているものたちである。

この記事では、マンハッタンに拠点を置く、有望な初期セキュリティスタートアップのいくつかを取り上げる。

Hypr:分散アイデンティティ

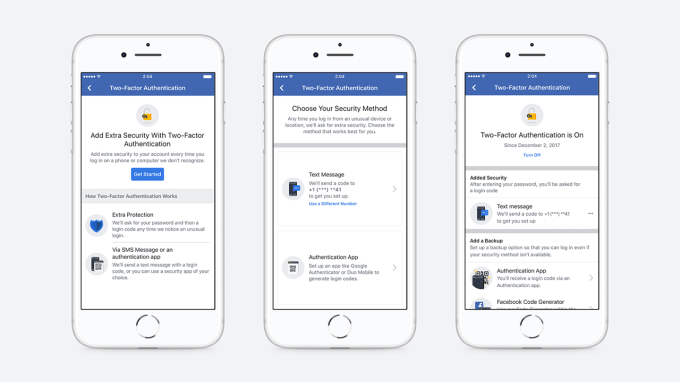

Hyprは、認証情報を盗むことをはるかに困難にすることを目指して、分散アイデンティティを追求している。同社の共同創業者でCEOのGeorge Avetisovによれば、そのアイデアは、多くの大規模組織のサーバー上に置かれている中央集中型の認証情報を取り除き、アイデンティティの処理をデバイスに移管しようとするものだ。

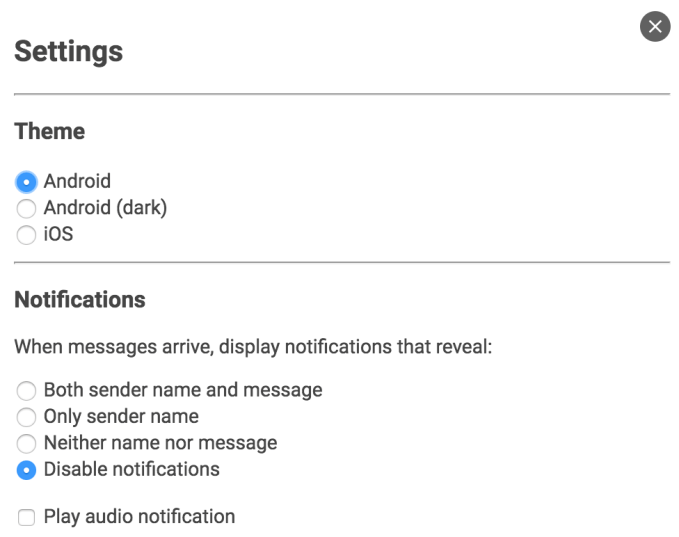

Hyprを使用することで、組織はログオンプロセスから保存された認証情報の必要性を取り除く。写真:Hypr

「分散型認証に移行しようとしているこれらの企業の目的は、アカウント情報漏洩を個人単位に分離しようというものです」とAvetisovは説明する。集中管理された保存領域を取り除き、アイデンティティをデバイスに移管することで、 Equifaxのシナリオを心配する必要はなくなる。何故ならハッカーが入手できる認証情報はデバイス1台分のものだけになるからだ。そして通常それは、ハッカーにしてみれば時間と手間に見合わないものとなる。

Hyprの核となるものはSDKである。開発者たちはこのテクノロジーを用いることで、自分たちのモバイルアプリやウェブサイトが、デバイスで認証を行うように強制することができるようになる。デバイスでの認証には、携帯電話の指紋センサーや、Yubikeyのようなセキュリティキーを用いることができる。二次的認証手段として、写真撮影を含むこともできる。時間の経過とともに、Hyprメソッドに移行するにつれて、顧客は集中ストレージを削除することができる。

同社はニューヨーク市に拠点を置き、これまでに1500万ドルを調達し、35名の従業員を擁している。

Uplevel Security:グラフデータとの接続

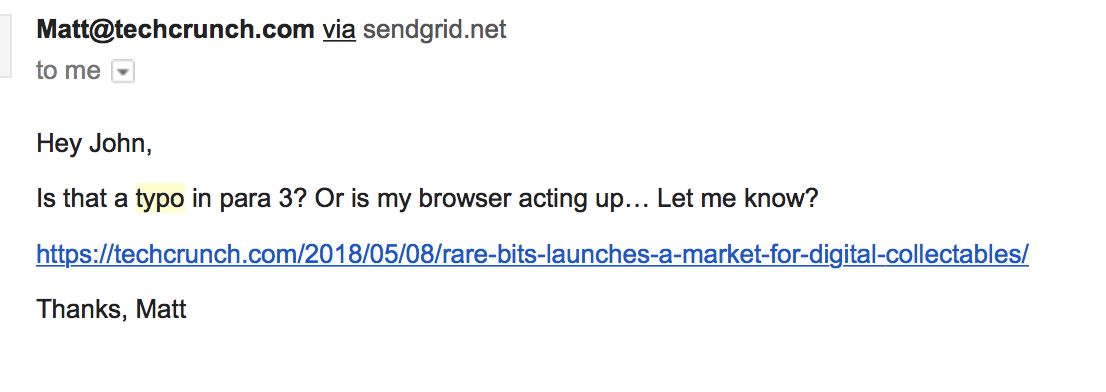

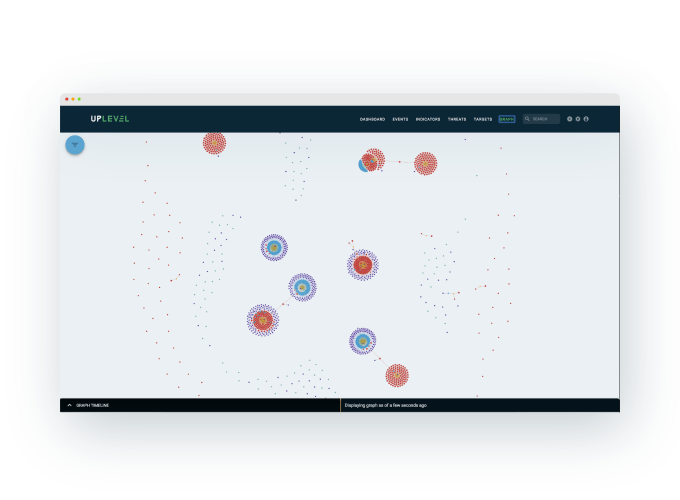

Uplevelの創業者Liz Maidaは、Akamaiでキャリアを開始し、そこで大規模なデータセットの価値について学んだ。そしてそうしたデータをイベントと関連付けることで、顧客自身が裏で何が起こっているのかを理解することを助けていた。2014年にUplevel Securityを立ち上げたときには、彼女はそうしたレッスンを終えていたのだ。彼女には、グラフデータベースを使用することで、異なるスキルセットを持つアナリストたちが、イベント間に横たわる関連を見出だせるようにしたいというビジョンがあった。

「機械の知性と人間の知性を、共に働かせることのできるシステムを構築したいのです」と彼女は言う。アナリストの反応を取り込んで、その情報はグラフへと再び取り込まれ、システムは対象の組織にとって、もっとも関連深いセキュリティイベントを、時間とともに学習していく。

「私たちのアプローチで優れている点は、新しい警告が発生し、ミニグラフが構成されると、それは過去のデータへと織り込まれることです。そしてネットワークのトポロジーを用いて、それが悪意あるものか否かを検討することができるのです」と彼女は語る。

写真:Uplevel

同社は、セキュリティデータのグラフィカルなビューを提供することで、全てのレベルのセキュリティアナリストたちが、問題の性質を把握し、適切な行動方針を選択し、更なる理解を行い、将来起きる同様のイベントへのコネクションを行うことを助けたいと考えている。

Maidaは、製品のあらゆる側面の開発に時間を使ったと語る。フロントエンドを魅力的なものにして、可能な限り基礎となるグラフデータベースと機械学習アルゴリズムを有用なものとし、企業が素早く導入し運用を開始できるようにしたのだ。また「セルフサービス」で使えることが優先された。顧客が素早く探求を行えるようにしたかったこと、そしてわずか10人しかスタッフを抱えていなかったことから顧客対応に手が回らなかったことなどが、そこに優先度を与えた理由だ。

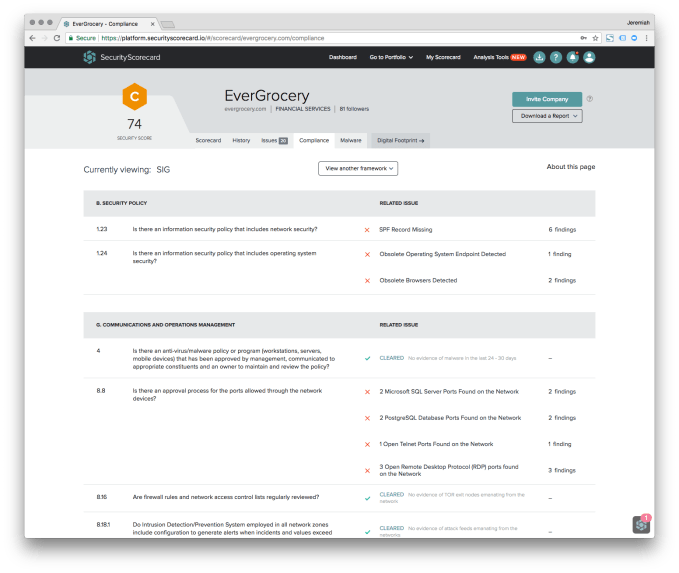

Security Scorecard:セキュリティを測定する方法を提供する

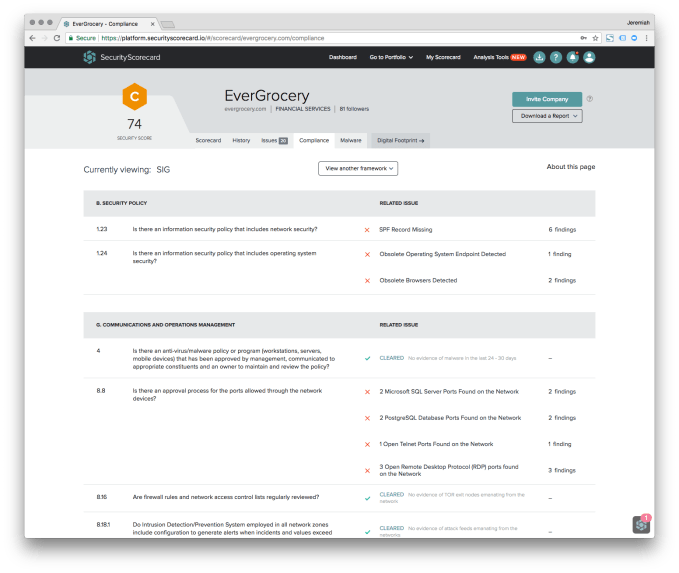

Security Scorecardの創業者たちは、ニューヨークのeコマースサイトGiltで働いていたときに出会った。 ひところは、eコマースとアドテックがニューヨークのスタートアップシーンでは支配的だった、しかし最近では企業向けスタートアップが本格的に始まっている。その理由の一部は、多くの人たちがこうした基本的なスタートアップ出身であることから、改めて彼ら自身が自分の会社を立ち上げようとする際には、それまでに自分たち経験した企業の問題を解決しようと考えたからだ。Security Scorecardの場合には、サービスを買おうとしている会社がどれほどセキュアであるかを、情報セキュリティ責任者(CISO)が合理的に測定できる手段を提供するというものだった。

写真:Security Scorecard

「企業はサードパーティのパートナーたちとビジネスを行っています。しかし、もしそれらの会社の1つがハックされたら、お終いです。ビジネスを行う相手の会社のセキュリティはどのように精査していますか?」と、共同創業者でCEOのAleksandr Yampolskiyは問いかける。

彼らは公に利用可能な情報に基づいてスコアリングシステムを作成した。これには評価される対象の企業が参加している必要はない。データを武器にして、彼らはA-Fのグレードで評価を行うことができる。それこそがGiltの元CISOとして彼が個人的に感じていた重要な点である。彼らは、セキュリティに関して真剣な査定をしている企業があることは知っていたが、それは通常はアンケートを通したものだった。

Security Scorecardは、セキュリティの指標を自動化された方法で取得し、対象となるベンダーがいかにうまくやっているのかを一目で確認する方法を提供している。とはいえ、単純なA-Fのグレード評価だけで話は終わらない。対象となる企業の強みと弱みを掘り下げ、同じ業界の他の企業との比較を行い、過去どれほど上手くやってきたかを知ることができるようにするのだ。

また、顧客は、業界の他の企業と比較してセキュリティポジションを自慢することが可能である。逆にその結果を使って、改善のための予算を要求することもできる。

Crunchbaseによれば、同社は2013年に立ち上げられ、6200万ドル以上の資金を調達している。現在は130人の従業員を抱え、400社の企業が顧客となっている。

企業向けセキュリティスタートアップならば、世界最大規模の企業がビジネスを行う場所に出ていく必要がある。それがニューヨークだ。そしてそれこそが、この3社や他の何十もの会社が、ここを拠点とする理由なのだ。

[原文へ]

(翻訳:sako)