AppleはMacコンピューターでは初と見られる、機能するランサムウェアを無効化した。このサイバー攻撃にはパソコンのデータを暗号化するマルウェアが使用され、ユーザーはパソコンにアクセスできなくなる。その後、ハッカーはファイルを復旧と引き換えにトレースが難しい仮想通貨(今回はビットコイン)を要求する。このランサムウェアはKeRangerと呼ばれ、最初にPalo Alto Networksの調査員が報告している。彼らはすでにAppleがカスタマーを守るため、この攻撃で悪用されていた証明書を無効にし、さらにアンチマルウェアシステムであるXProtectに新しい署名を加えて更新したと伝えている。

厳密に言うと、KeRangerはMacユーザーを対象とした初のランサムウェアではない。セキュリティー会社によると、FileCoderという名前で知られてる別のマルウェアが以前にも確認されている。しかし、発見されたFileCoderは不完全なものであったことから、同社はKeRangerがOS Xで初めて機能するランサムウェアであると認識しているという。

OS Xがターゲットにされたのは、Appleのオペレーティングシステムがそれだけ普及していることを示す。ランサムウェアはサイバー攻撃の中でも被害者が攻撃者の要求を飲みやすいために近年、頻繁に使われるようになった。先月にはロサンゼルスの病院のサーバーをランサムウェアがシャットダウンし、話題となった事件が起きた。病院は最終的にシステムを復旧するためにビットコインで1万7000ドル分の身代金を支払った。

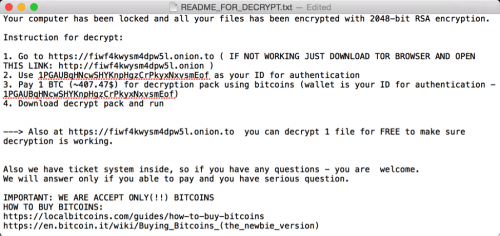

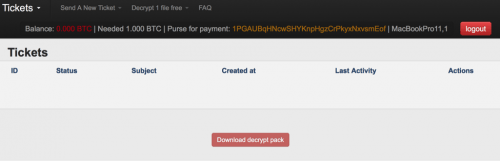

KeRangerの場合、要求は小規模なものだったが、どのくらいの数のユーザーがこの攻撃の被害に遭い、どれくらいの身代金が奪われたかは明確には分かっていない。

真相はどうかは分からないが、Palo Alto NetworksでThreat Intelligenceのディレクターを務めるRyan Olsonは、同社の早急な行動とAppleの迅速な対応によって「脅威の影響を留めることができた」と話している。

Palo Alto Networksによると、攻撃者はファイルを暗号化してユーザーがファイルを取り出したければ1ビットコイン(およそ400ドル)の支払いを要求するマルウェアをオープンソースのBitTorrentクライアントアプリである Transmissionに感染させたという。

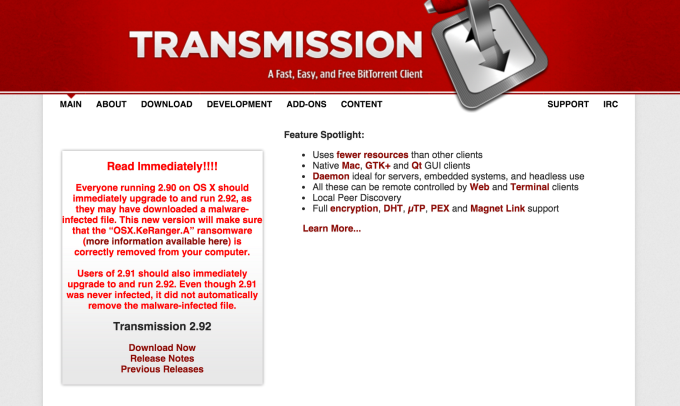

KeRangerのアプリ自体は、正当なMacアプリ開発証明書で署名されていた。そのためAppleのGatekeeperによるセキュリティーをかいくぐることができた。3月4日に脅威が報告された後、Appleは早くも週末に証明書を無効化して、アンチウイルス署名を更新したとPalo Alto Networksは言う。

Appleは、KeRangerの排除やサポートに関する詳細を今のところ投稿していないが、AppleはTechCrunchに対して、証明書を無効化したことから関連するアプリをインストールすることはできなくなったと話した。ユーザーが自衛する最良の方法はAppleのマルウェア対策をXProtectから更新することだと理解している。

エンドユーザーからも最新のXProtect更新で「KeRanger.A malware」が展開されているとの報告がある。ユーザーによるAppleのフォーラムには、マルウェアに感染した場合に隠されたファイルを探して削除する手順の説明もある。

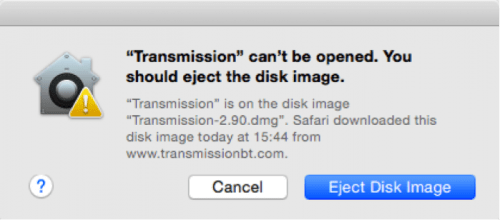

この攻撃で悪用されたTransmissionもウェブサイトを更新し、マルウェアに感染したバージョン2.90のソフトウェアをダウンロードしたユーザーに対し、バージョン2.92にアップデートして使うことを促している。このバージョンはマルウェアに感染したファイルをシステムから削除する。(TransmissionはMac App Storeに掲載されていないが、手動で更新しないユーザーのために、自動更新の仕組みがある。)

また、もしユーザーはTransmissionの感染したバージョンを使用しようとした場合もディスクイメージを撤去するようにアラートを出す。コンピューターにダメージが及ぶため、ゴミ箱に移動させることを推奨している。

Appleは早急にKeRangerへの脅威に対処したが、セキュリティー会社はマルウェアの開発は続けられているのではないかと懸念を示している。同社の調査では、攻撃者はユーザーのTime Machineによるバックアップも暗号化するためのバックドアを開発をしているかもしれないのだという。

その場合、被害者はTime Machineでファイルを復旧することができなくなり、ハッカーの要求に屈しやすくなってしまうだろう。

[原文へ]