誤ってインターネット上に公開されていた電子メールアドレスとパスワードを使って、とあるハッカーがセキュリティ企業でありSSL証明書の発行も行っているComodo(コモド)社の、内部ファイルとドキュメントへのアクセス権限を手に入れた。

この認証情報は、GitHub上にComodoのソフトウェア開発者が所有していた公開リポジトリ上に置かれていたものだった。電子メールアドレスとパスワードを手に入れたあと、そのハッカーはMicrosoft(マイクロソフト)のクラウドサービス上に構築されたComodoのシステムに侵入することができたのだ。そのアカウントは2要素認証で保護されていなかった。

認証情報を発見したのは、オランダを拠点にするセキュリティ研究者のJelle Ursem(イェレ・ウーセム)氏だ。彼はComodoのRajaswi Das(ラジャスウィ・ダス)副社長にWhatsApp経由で、アカウントを保護するように連絡した。翌日にはパスワードが無効になった。

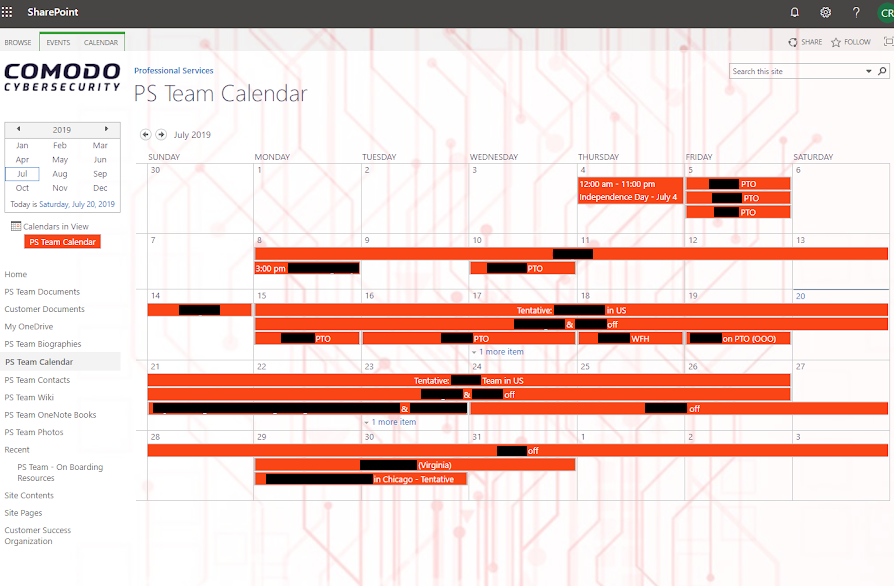

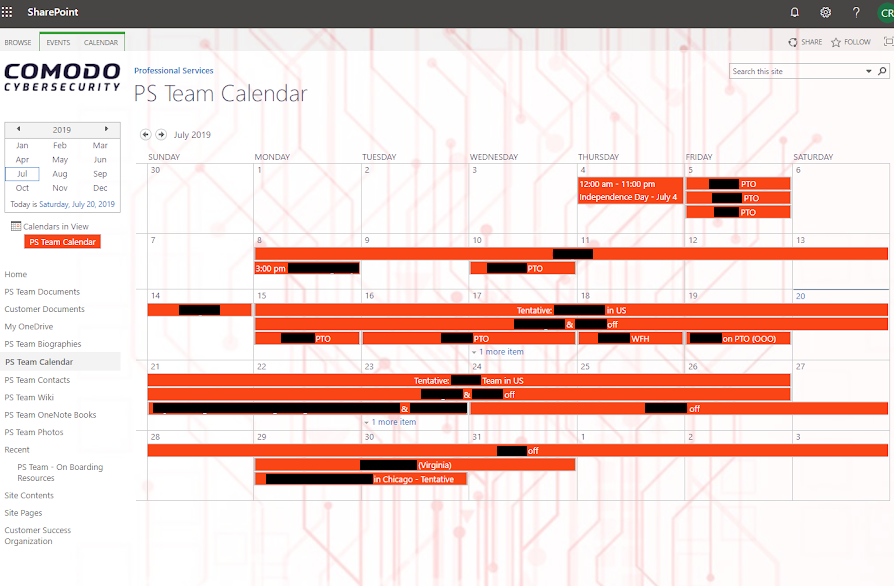

ウーセム氏はTechCrunchに対して、そのアカウントにアクセスすることでComodoの内部ファイルやドキュメントにアクセスすることができたと語った。アクセスできたものには同社のOneDrive上のセールスドキュメントやスプレッドシートも含まれており、さらにSharePoint上の同社の組織図を通してチームメンバーたちの経歴、電話番号や電子メールアドレスを含む連絡先、写真、顧客のドキュメント、カレンダーその他の情報にもアクセスが可能だった。

Comodoの社内サイトにあるスタッフカレンダーのスクリーンショット(画像は提供されたもの)

彼はまた、複数の顧客との合意書や契約書を含んだフォルダーの複数のスクリーンショットをTechCrunchに示した。そこでは例えば病院や米国州政府などの顧客名が、各ファイルの名前として示されていた。他には、Comodoの脆弱性レポートのように見えるものもあった。しかし、ウーセム氏によるざっとした調査では、顧客の証明書の秘密鍵は見つからなかった。

「彼らはセキュリティ企業であり、SSL証明書を配布しているのですから、自社の環境のセキュリティが何よりも優先されていると普通は想像するでしょう」とウーセム氏は言う。

しかしウーセム氏によれば、この公開されていた電子メールアドレスとパスワードを見つけたのは彼が初めての人物ではなかったのだと言う・

「すでにこのアカウントは、スパムを送信している他の誰かによってハッキングされていたのです」と彼はTechCrunchに語った。彼は、フランス財務省からの税金の払い戻しを騙る、とあるスパムメールのスクリーンショットを示した。

私たちはこの記事を公開する前に、Comodoにコメントを求めた。彼らの広報担当者は、このアカウントは「マーケティングおよび取引の目的で使用される自動アカウントです」と述べ、「アクセスされたデータはいかなる意味でも改ざんされておらず、研究者から通知を受けて数時間以内にロックされました」と付け加えた。

これは、開発者がコードをオンラインで保存する公開GitHubリポジトリの中で、企業のパスワードが公開されていることが発見された最新の事例である。多くの場合開発者たちは、不注意のうちに、内部のみのテストに使用されるべき秘密の認証情報を含むファイルをアップロードしてしまう。ウーセム氏のような研究者は、定期的にリポジトリの中のパスワードをスキャンして企業に報告している。多くの場合それはバグ発見の報奨金と引き換えに行われている。

今年の初めにも、ウーサム氏は、GitHubの公開レポジトリ上で、Asus(エイスース)の従業員による内部パスワードの公開が行われていることを発見した。2016年には、Uber(ウーバー)もハッカーがGitHub上で内部認証情報を見つけたために情報漏洩が起きている。

関連記事:Asus was warned of hacking risks months ago, thanks to leaky passwords

画像クレジット: Getty Images

[原文へ]

(翻訳:sako)