モノのインターネット(あれをそう呼ばなくてはいけないのであれば)が酷い、というのは公然の秘密だ ― 標準についても相互利用についてもセキュリティーについても。もっとも、スマート電球やコーヒーメーカーに、高度なセキュリティーは実際必要ない。しかし、玄関ドアのスマートロックは、簡単にハックされるべきではない。

今年のDEF CONで、平均的スマートロック― 高級なものでも ― を信用できるようになるまでの道はまだ長い、という発表が2件あった。これに驚く人もいるだろうが、何年も前から言い続けた人たちもいる。こういう連中はいつでも嬉々として危険性を証明してみせる。

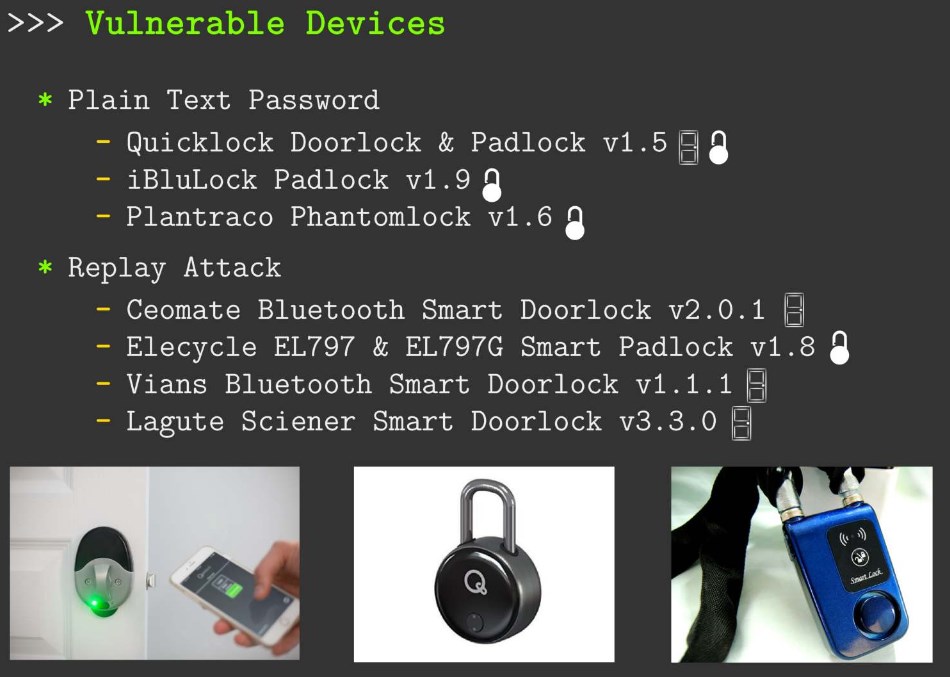

Merculite SecurityのAnthony RoseとBen Ramseyは、200ドル以下で揃う市販の道具を使って、 ちょっとしたロックハッキングを披露した。難易度は様々だったが、最終的に16台中12台が破られた。

Quicklock、iBluLock、およびPlantrac oのスマートロックは、パスワードを平文テキストで通信しているため、Bluetooth盗聴器を持つあらゆる人に対して脆弱だ。正規のユーザーがドアを解錠した時に無線傍受したデータを再生しただけで開いた錠もあった。1バイトを暗号化したデータを受信するとフェイルステートに入り、デフォルトで解錠状態になるものも。

これも注目すべき情報。ふたりがちょっとしたウォードライビング(無防備な無線ネットーワークを探すドライブ)をしたところ、自らスマートロックであることを名乗るものがたくさんあり、アタッカーが攻撃対象を見つけやすくしていた。

全体的にかなり悲惨な状況だが、RoseとRamseyの挑戦に耐えたものもあった。NokeとMasterlockのスマート南京錠が生き残り、Kwikset Kevoも頑張ったが、それもネジ回しで開けられるまでだった。もちろんこれは反則だが、問題であることに変わりはない。

おそらく最も心配なのは、不具合を知らされた12社のうち、返答があったのは1社だけだったという事実だろう。しかもその1社も修正の計画はない。

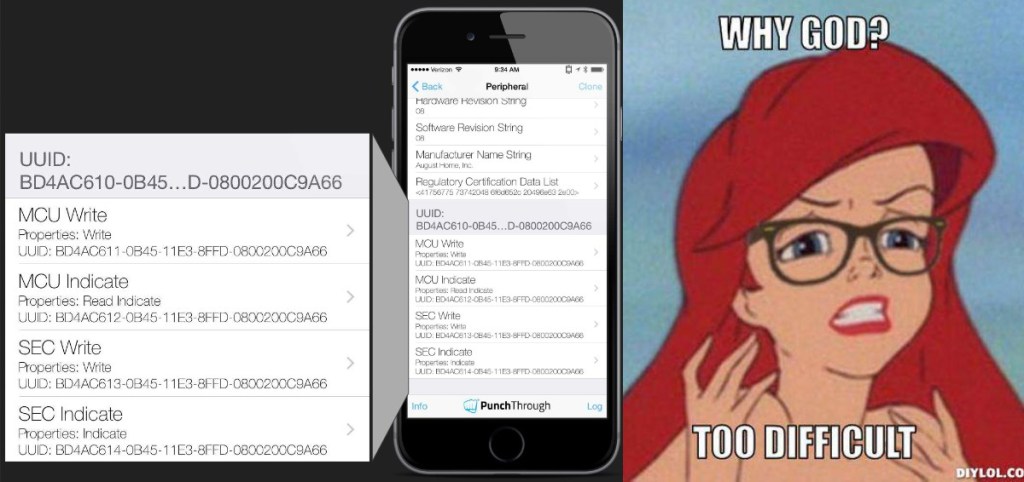

Merculite社が破れなかったうちの一つ、Augustドアロックは、中では比較的よく知られたブランドだ。幸い、別の誰かがすでにこれを破壊するミッションを遂行しいる。

Jmaxxzの楽しませるミーム満載のプレゼンテーションは、Augustの説明に多くの嘘があることを暴いた。不法侵入者が暗証番号を探すためにあなたのログを狙う可能性は低いかもしれないが、セキュリティーホールは本物だ。

パケットモニタリングなど従来の方法では入手の難しかったデータが、ログなどに平文テキストで入っていることがある。Jmaxxzは、必要以上に手間を掛けたくないタイプのハッカーだが、当然のことだろう。

Augustについけは、良い点と悪い点がある。そして会社の名誉のために書いておくが、同社の対応は迅速で、多くのセキュリティーホールがすでに修正されているとハッカーは言っている。とは言え、APIコールの文字列を “user” から “superuser” に変えるだけで、ゲストユーザーがロックのパーミッションが得られるというのは信じがたいことではある。

今のところ、スマートロックの長所は利便性であり、短所はセキュリティーのようだ。 プール小屋や義母の家のセキュリティーが平均以下でも気にならないなら、キーチェーンを軽くする良い方法だろう ― ただし、玄関のドアに関しては、もっと良い方法を考えるべきだ。