ハッカーは被害者の電話番号を別のSIMカードに割り当て、それを使ってパスワードを変え、Instagramなどのアカウント情報を盗み、それらをBitcoinで売る。今日(米国時間7/17)のMotherboard誌のおそろしい記事によると、とくにInstagramのアカウントには、SMSを使う二要素認証しかなく、しかもユーザーはテキストメッセージでパスワードやログインコードを変えたりするので、きわめて危険である。

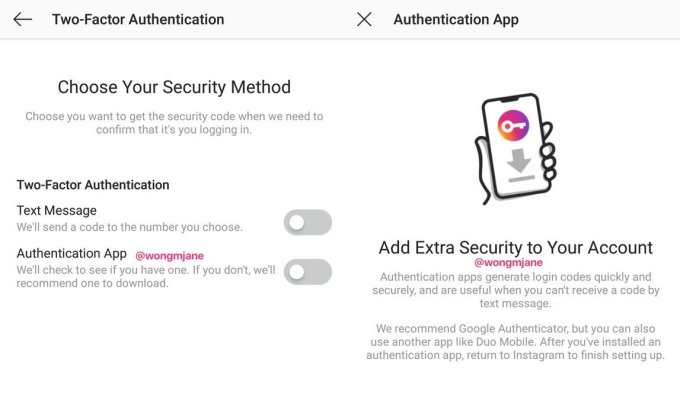

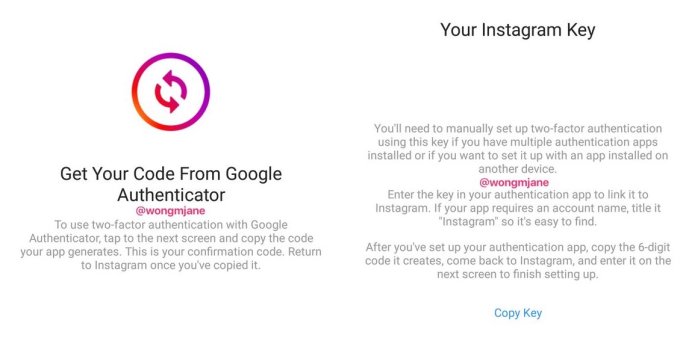

しかしInstagramによると同社は今、SMSを使わない二要素認証を構築中だ。それはGoogle AuthenticatorやDuoなどのセキュリティアプリを利用し、ログインに必要な特殊なコードを生成するが、それは、電話番号がハッカーのSIMカードに移されていたら生成されない。

InstagramのAndroidアプリのAPKの中にはすでに、近くアップグレードされる二要素認証(2 factor authentification, 2FA)のコードが含まれている、と本誌の常連たれこみ屋Jane Manchun Wongが言っている。これまでも本誌TechCrunchは彼女のおかげで、Instagram Video CallingやUsage Insights、soundtracks for Storiesなどのスクープをものにできた。

そのスクリーンショットをInstagramのスポークスパーソンに見せたら、同社がSMSを使わない2FAに取り組んでいることを認めてこう言った: “Instagramのアカウントのセキュリティを改良する努力は継続的に行っており、二要素認証の強化もその一環だ”。

Instagramは、ユーザー数が4億に達した2016年にもまだ2FAをやっていなかった。2015年の11月にぼくは、Seriously. Instagram needs two-factor authenticationという記事を書いた。ぼくの友だちでInstagramのストップモーションアニメのスター的な作者Rachel Ryleがハックされ、収入源でもあるスポンサーを失った。Instagramはその話を聞いて、三か月後にSMSを使うもっともベーシックな2FAを開始した。

でもその後、SIMの悪用が、ますます多くなってきた。ハッカーがよく使う手は、モバイルのキャリアに電話をしてユーザーになりすましたり、社員を騙したりしてユーザーの番号を自分のSIMカードに移す。そして彼らは、Motherboardが報じているように、ユーザーの人に見せたくない写真や、暗号通貨の空のウォレットなどを盗み、また@tとか@Rainbowのような人気のソーシャルメディアハンドルを売ったりする。SIMの悪用には、ハッカーの金儲けの機会がたくさん転がっている。この記事には、自分の電話番号の守り方が書かれている。

このハッキングのテクニックがもっともっと、広く知れ渡るようになれば、多くのアプリがSMSに依存しない2FAを採用するだろう。そしてモバイルのプロバイダーは電話番号の他のSIMへの移行をより困難にし、ユーザーは自分のアカウントを守るための面倒な作業を我慢するだろう。自分自身の本人性も、そしてそのお金なども、ますますデジタル化が進めば、そのPINコードや認証アプリが、家の戸締まりと同じぐらい重要になる。