セキュリティ企業のArmisが8つのエクスプロイトを見つけ、まとめてBlueBorneと名付けた。それらを利用すると、スマートフォンの本体に触ることなくアクセスして攻撃できる。スマートフォンだけでなく、Bluetoothを使っているコンピューターやIoTなどにも、同じ弱点がある。

Armisは、Bluetoothを使っているさまざまなプラットホームに、もっと多くの脆弱性がある、と考えている。これらの脆弱性は常時機能しており、したがって攻撃がつねに成功することを、Armisはデモで示した。アタックベクタBlueBorneは、コードのリモート実行や中間者攻撃など、大規模な犯行にも利用できる。

SeguruのCEO Ralph Echemendiaは語る: “BlueBorneはどんなデバイスでも被害者にしてしまう。Bluetoothがブルーでなくブラックになってしまう。この件では、セキュリティのための(システムの)手術が必要だろう”。

このビデオでお分かりのように、これらのエクスプロイトによりハッカーはデバイスを見つけ、Bluetoothで接続し、画面とアプリをコントロールしはじめる。ただしそれは、完全にお忍びではない。エクスプロイトを利用するとき、デバイスを“起こして”しまうからだ。

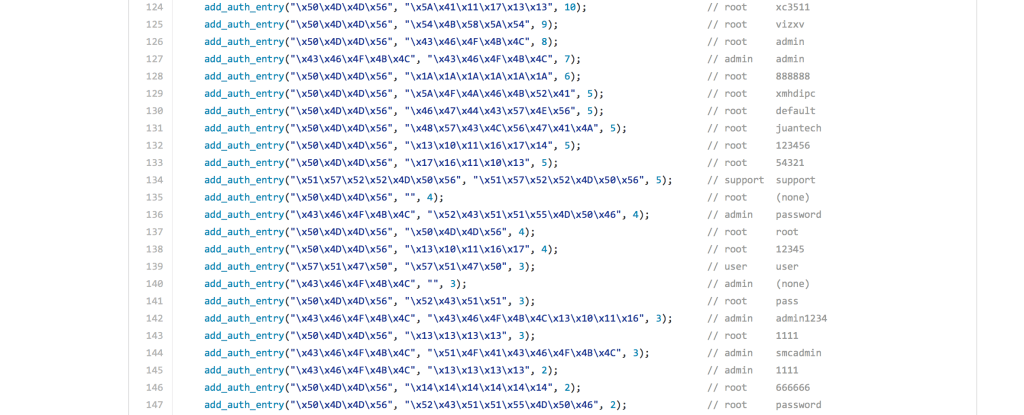

この複雑なアタックベクタは、ハックするデバイスを見つけることから仕事を開始する。そしてデバイスに自分の情報を開示させ、かつて多くのWebサーバーにパスワードなどをリモートで表示させた“heartbleedにとてもよく似た手口で”、キーとパスワードを盗む。

次は一連のコードを実行してデバイスの完全なコントロールを握る。研究者たちはこう書いている: “この脆弱性はBluetooth Network Encapsulation Protocol(BNEP)にあり、Bluetoothによる接続(テザリング)でインターネットの共有を可能にする。BNEPサービスの欠陥によりハッカーはメモリを破壊し、デバイス上でコードを実行できるようになる。それ以降デバイスは、完全に犯人のコントロール下にある”。

次にハッカーは、デバイス上のデータを“中間者攻撃”でストリーミングできるようになる。

“その脆弱性はBluetoothスタックのPANプロフィールにあり、犯人は被害者のデバイス上に悪質なネットワークインタフェイスを作れるようになり、IPルーティングの構成を変えて、デバイスがすべての通信をその悪質なネットワークインタフェイスから送信するよう強制する。この攻撃には、ユーザーの対話的アクションや認証やペアリングを必要としないので、ユーザーにとっては実質的に不可視である。

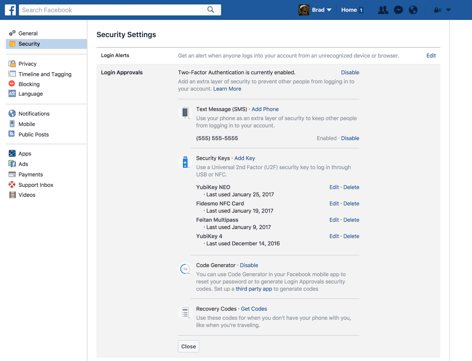

WindowsとiOSのスマートフォンは保護されており、Googleのユーザーは今日(米国時間9/12)パッチを受け取る。Androidの古いバージョンやLinuxのユーザーは、安全ではない。

安全を確保するためには、デバイスを定期的にアップデートするとともに、古いIoTデバイスの使用をやめること。大手企業の多くがBlueBorneベクタに関連した問題のほとんどにすでにパッチを当てているから安心だが、マイナーなメーカーが作ったデバイスは危ないかもしれない。

Armisはこう書いている: “ネットワークを利用する新しい犯行には、新しい対策が必要だ。既存の防備が役に立たないこともある。また消費者や企業向けに新しいプロトコルを使うときには、事前に十分な注意と調査が必要だ。デスクトップとモバイルとIoTを合わせたデバイスの総数は増加する一方だから、このようなタイプの脆弱性が悪用されないようにすることが、きわめて重要だ”。