Googleによると同社は今Google Mapsのスパム検出システムの改良に取り組んでいる。昨日(米国時間4/24)またあった悪質ないたずらは、ユーザがGoogle Mapsにどんな画像でもアップロードできる機能を悪用し、人気漫画Calvin and Hobbesの不運な偽造ステッカーのスタイルを真似て、Androidのマスコット人形がAppleのロゴにおしっこをかけている様子を描いている。Map Makerアプリケーションのユーザプロフィールページによると、昨日ユーザ”nitricboy“が、その画像をアップロードしたようだ。

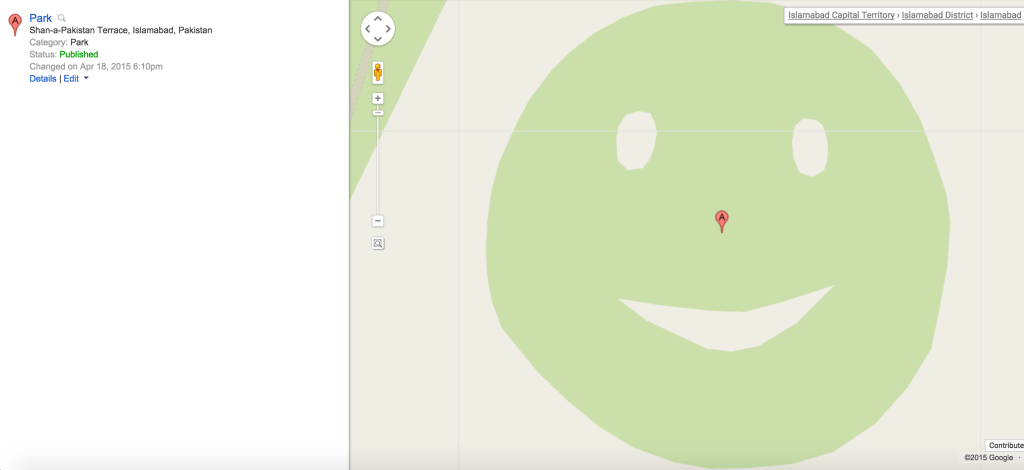

そのユーザはGoogle Mapsにこっそり落書きをしたことを、楽しんだらしい。Hacker Newsのポスト*:によると、Skypeのロゴやスマイリー(下図)も、いたずらに利用された。〔*: 見つかったすべてのいたずら画像や不正表示項目等は、今では消去されている。〕

Map MakerはユーザがWeb上で、自発的にかつ自由にGoogle Mapsに寄与貢献をするためのツールだ。たとえば地球上の僻地などには、Google Mapsが利用できるような詳細な既存の地図がない。そこで、有志のユーザが道路や施設などを描き加えるのだ。

今回の‘おしっこハック’では、画像が「公園」として提出された。場所は、イスラマバードの南西10マイルにあるパキスタンの都市ラワルピンディだった。

Map Makerはクラウドソーシングのためのツールなので、誰もが素材の提供や地図のエディットができる。調整や承認はコミュニティが行う。ただし、いたずらの当人が別のアカウントを作って、その悪ふざけを“承認”できるようだ。もちろん、ユーザは他人のジョークを気に入ったら承認できる。

というわけでGoogle Mapsには、問題が起きて当然の性質がある。

Map Makerを使わずにGoogle Mapsにいたずらすることもできる。

たとえば今月はじめには、誰かがホワイトハウスに“Edwards Snow Den”という社名をつけた(このジョーク、お分かり?)。社名などはGoogleが検証することになっているが、このいたずらでは”1600 Pennsylvania Avenue”という新しい住所まで書き加えられた。

Google Mapsは人びとの信頼度が高いから、社名等を書き加えられることは企業にとってありがたい。Googleは今日発表した声明の中で、ユーザコミュニティから寄与貢献されたコンテンツやエディットは一般的に正しいし、その地域や企業にプラスの貢献をしている、と述べている。Googleにかぎらず、地図制作者がすべての社名等をあらかじめ調べあげてそれらを最初から地図に載せることは、不可能である。だから、クラウドソーシングは地図の充実と進化のために不可欠だ。

ではあるけれども同社は、今後は悪質なエディットの検出、防止、そして処理のための方法を改良する必要がある、と認めている。Googleの広報は、“スパム対策は複雑な問題であり、弊社は継続的に、そのためのシステムの改良に努めている。その中には、不正なエディットを防止、検出、そして取り去るための新しい方法も含まれている”、と述べている。今回のいたずらはマスコミも大きく取り上げ、Googleの”Easter Egg”かもしれない、と推理したところもある。

“このたびの不適切なユーザ作成コンテンツに関してお詫び申し上げます。今弊社は、それを速やかに取り除くべく鋭意努力いたしております”、とGoogleの広報は付け加えている。

現在同社は、複数のシステムを組み合わせて地図のスパムの検出と防止を行っている。その中の一つ、コミュニティによる警報は、ユーザが不適切なあるいは不正なコンテンツを報告するシステムだ。それもまた、多くのツールの一つにすぎないが。

しかし既存のそういうシステムの割れ目からこぼれ落ちて、実際に地図上に載ってしまった悪質エディットは、結果的にスパム対策システムの今後の改良に貢献する。

Googleが今後、悪ふざけ対策としてMapsにどんな鍵をかけるつもりか、そのあたりはまだ不明だ。そもそも、クラウドソーシングはこれまでうまくいっていただけに、今後の承認過程をボットにやらせるわけにもいかない。良質なコンテンツは、良質なコミュニティから生まれる。コンピュータのアルゴリズムに、良質なコミュニティを作る能力はない。だから今後もますます、人間による取り組みが必要なのだ。