接続性*と教育と起業精神、これらが、今日(米国時間6/28)デンバーのスタートアップインキュベーターで披露されたHillary Clintonのテクノロジープラットホーム(technology platform, テクノロジー政策綱領)の原則だ。〔*: connectivity, インターネットの日常利用〕

テクノロジーに関する重要な発表をシリコンバレーの外であえて行うねらいは、テクノロジー産業の成長を国の特定地域に限定せず全国的な展開へと民主化したい、という目的のためだ。

発表の中でClintonはこう述べた: “政策おたくと呼ばれてもいいし、こんな話は退屈かもしれない。しかし未来の経済を築いていくために重要なのは、私たちが実際に何をどうやるかだ”。

Clintonのテクノロジープラットホームは5つの分野に力を入れる:

・教育と研究開発への投資によりテクノロジー産業を拡大

・インフラストラクチャと接続性を全国的にアップグレード

・テクノロジー関連の問題や課題で諸外国との関係を改善

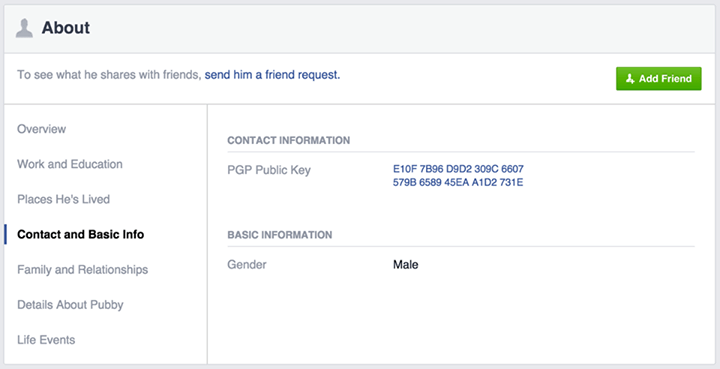

・著作権とネット中立性関連の法整備及び暗号化の研究

・政府データの一般公開

アメリカを再び偉大にしたいと言うことの真意は昔に戻りたいということだ。

予想されたように、Clintonのプランにはサイバーセキュリティに関する”マンハッタン計画“が含まれている。Clintonは、テクノロジーの関心と、法執行機関をも含むプライバシー勢力とのあいだのバランスを確立するために、全国委員会を作る、という。この民主党指名候補は昨年12月のディベートのときに、そのような委員会の創設に言及した。

そのとき彼女はこう言った: “テクコミュニティが持つ並外れた能力と、法執行機関からのもっともなニーズや疑問を対比すると、マンハッタン計画クラスのプロジェクトが必要ではないか、と思う。そこでは政府とテクコミュニティが敵対せず一体となり、互いにパートナーとして振る舞わなければならない”。〔マンハッタン計画は国と産業界と学術分野が一体となった国家的プロジェクトの例として、言及される。〕

またClintonのプラットホームは、最近FCCが制定してBarack Obama大統領が支持した、ネット中立性規則の支持を継続する。

Clintonは共和党の対立候補Donald Trumpの名前こそ挙げなかったが、彼に有意義なテクノロジー政策がないことを、ちょいとつつきたい、という誘惑には勝てなかったようだ:

“私はアメリカに、未来の仕事を取り戻してほしい。アメリカを再び偉大にしたい*と言うことの真意は昔に戻りたいということだ。それは、われわれアメリカ人が求めることではない。私たちは後戻りはしない。私たちは、前進しなければならない。知性と真の目的意識を持って、前進しなければならない”。

Clintonは彼女のテクノロジープラットホームの中でもとくに、教育と接続性を強調し、アメリカのすべての家庭と企業に高速インターネットを、と呼びかけた。Clintonが主張する高速な接続性の実現日限は2020年の前半だ。“一年を浪費するたびに、置いてきぼりにされる人びとが増えるのだ”、とClintonは述べる。

この元国務長官は、STEM教育をすべての高校で必須にすると主張し、また、若い起業家には奨学金債務の返済条件を緩和する、と語った。

リビアのBenghaziでアメリカ大使館員らが殺害された事件の調査報告書が今朝公表されたが、それに関する質問には、調査は何も新しい情報をもたらしていない、(この件を後にして)“先へ進むべきときだ”、とClintonは答えた。