【編集部注:執筆者のBrian Michael Jenkinsは、RAND Corporationのシニア・アドバイザー。】

少なくとも現時点で、サイバーテロリストたちは世界のどこかの地下室から欧米文明を破壊するのに必要なテクノロジーを利用していない。

国家情報長官のJames Clapperは、「サイバー・ハルマゲドン」シナリオの可能性を当面否定しているが、新たな技術進歩はテロリストたちを、注目されることがる目的のローテクな殺人から、社会の資源や組織を破壊する目的のハイテクな破壊行為へと走らせる可能性をもっている。

先進社会の多くが防衛費を縮小する中、テロリズムの脅威は国土安全の懸念を高めている。テロリストは最前線と家庭も、戦士と一般市民も区別しない。

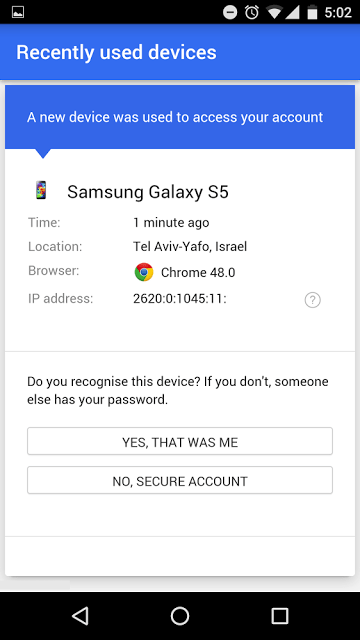

テロの脅威は、時には誇張されて、実際に起きる前から政府にテロ攻撃を防ぐよう圧力を与える。これは、意思が行動に移る前に介入することを意味している。テロリスト予備軍の心に悪が潜んでいることを知る一つの方法は、人々が話し、書いている内容を監視することだ。警察は常にそうしていると宣言しているが、民主主義には、それがいつ、どんな条件で許されるかに関する厳格な規則がある。

テロリストは最前線と家庭も、戦士と一般市民も区別しない。

情報技術の進歩は、市民と政府との関係を再定義し、新たな緊張を生み出した。現在政府は、我々のプライベートなやり取りや個人の生活に関する情報を大量に取得し、保管し、分析する、過去に類を見ない能力を持っている。そのようなデータを政府が所有することだけでも、アメリカ流の政治形態に反する、統制と脅威の可能性を意味していると指摘する人々もいる。

国家の安全と戦争が、デジタル時代にあわせて再定義される中、シリコンバレーは反テロリズムの先鋒に立つ必要がある。情報革命を駆り立てている発明家や起業家たちは、悪意ある侵入から最重要システムを守る方法を見つけ出す必要がある。そこは、政府の社会を守る取り組みと、個人の権利とプライバシーとの戦いの中心でもある。

テロリストの戦術は何世紀にもわたって用いられてきたが、1960年代後半の技術進歩は、新たな脆弱性と能力を生み出した。近代のジェット機による航行は世界中のテロリストに移動能力を与え、人質と被害者の空飛ぶ収容場所を提供した。地方テロリストのキャンペーンは容易に国際的になる。小型の武器や爆発物が広く一般に入手可能になった。何よりも重要なのは、通信技術 ー 無線、テレビ、通信衛星 ー によってテロリストが国際舞台への足がかりを得たことだ。

テロリズムは演劇であり、恐怖と警戒の雰囲気を作り出すように演出された暴力によって、テロリストと彼らがもたらす脅威の重要性と威力を人々に誇張させる。テロリズムの実際の被害者は、テロリストとは無関係だ。われわれが敵対してするテロリストはコミュニケーションが戦いの半分を占めていることを知っている ー 重要なのは何をするかではなく、それがどう認識され、描かれるかだ。

1970年代の終わりに、私たちアナリストは、テロリストがどんな新兵器を入手し、戦闘に利用するかを探ろうとした。われわれは、精密誘導地対空ミサイルや、化学、生物兵器、さらには核兵器までも心配したが、最も重要な進歩を見逃していた ー 近代インターネットの始まりは、テロリスト兵器庫て最重要な武器となっていたのだ。

シリコンバレーはすでに自らをテロリズムとの戦いの中心に位置づけているのかもしれない。

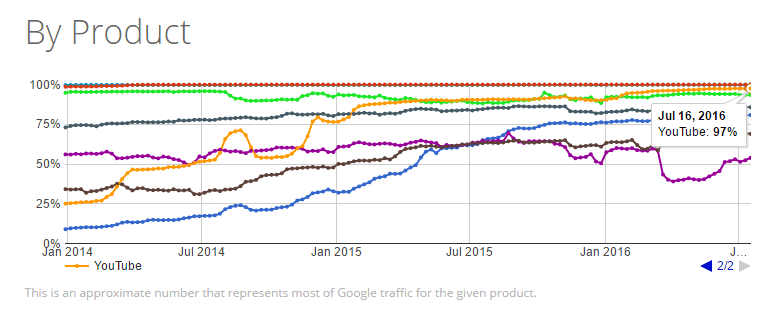

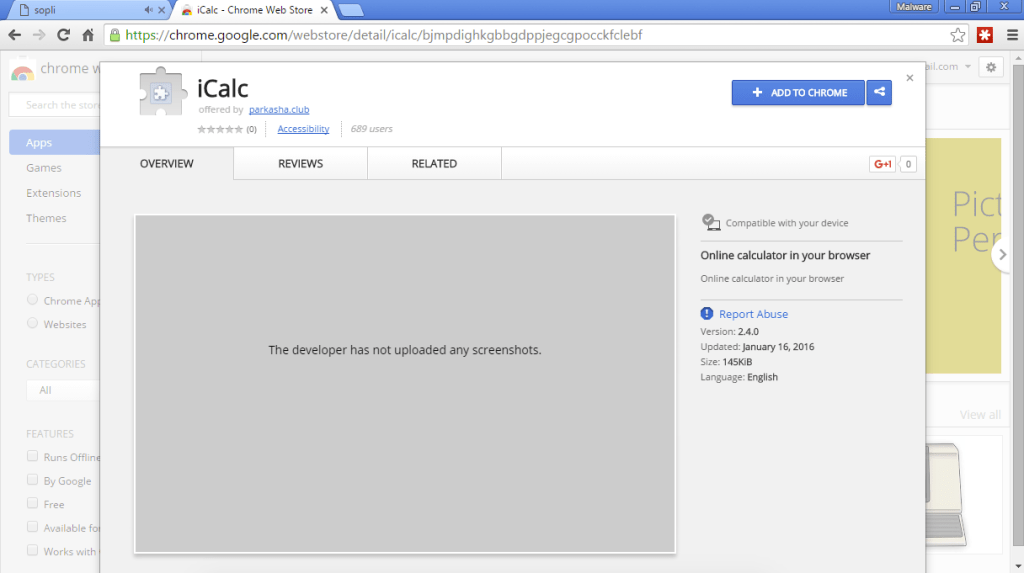

宣伝プラットフォームとしてのインターネットは、編集や政府の介入を受けることなく膨大な聴衆と直接やりとりする機会をテロリストに与えた。それはまたテロリスト同士が容易に連絡を取り合うことも可能にし、志を同じくする狂信者たちの仮想コミュニティーを作り上げた。標的に関する情報や、爆弾製造や他の暴力技術の方法も提供した。

ソーシャルメディアはさらにそれを助長し、今日のテロリストは無数の若者たちに好まれる方法を使って直接通信する能力を持っている。いわるるイスラム国は、ソーシャルメディアを効果的に利用して、その目的を宣伝し、兵士予備軍を惹きつけている。

しかしインターネットは、あからさまに急進化することなく、代理となって参加することも可能にしている。グループの仲間に入らなくてもよい。参加者は仮想的だが実生活の体験を得ることができる。心理的満足感はネット上でテロリストのふりをするだけでも得られる。

インターネット以前の1970年代、米国は年間平均50〜60のテロリスト爆破事件を扱っていた ー 振り返ってみれば驚くべき数字だ。9/11攻撃以降の約15年間、米国内のテロ爆破は年間2〜3件であり、致命的なものはほとんどない。

そうした攻撃は、海外で進行中の紛争に関連した過激派思想や不和に動機づけられた様々なグループによって引き起こされていた。しかし9/11以降、米国で起きた聖戦士テロリスト事件約60件のうち、2/3が一人の人間によって起さられている。グループのメンバーという概念は事実上なく、制度化された教えもない。新しい首謀者はほぼ常に素人である。

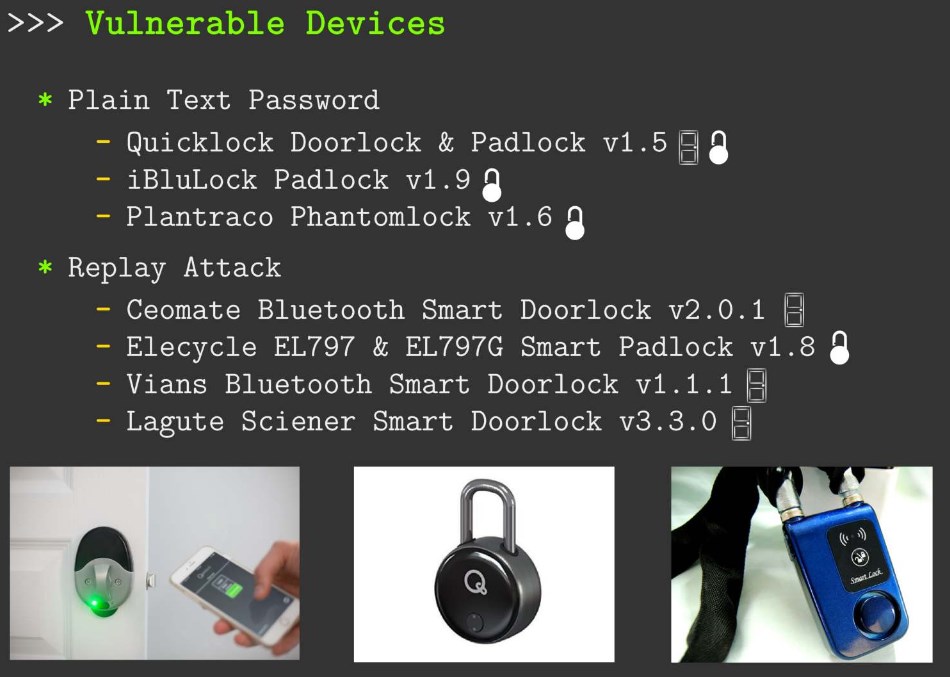

今のテロリストたちが与える脅威は未だに原始的で手動でローテクだが、同時期のテロリストたちはインターネットのナビゲーションにも長けていて、ハイテク敵となって経済的妨害行為で脅しをかけるようになる可能性を持っつている。個人を人質に取る代わりに、システムを人質にするかもしれない。

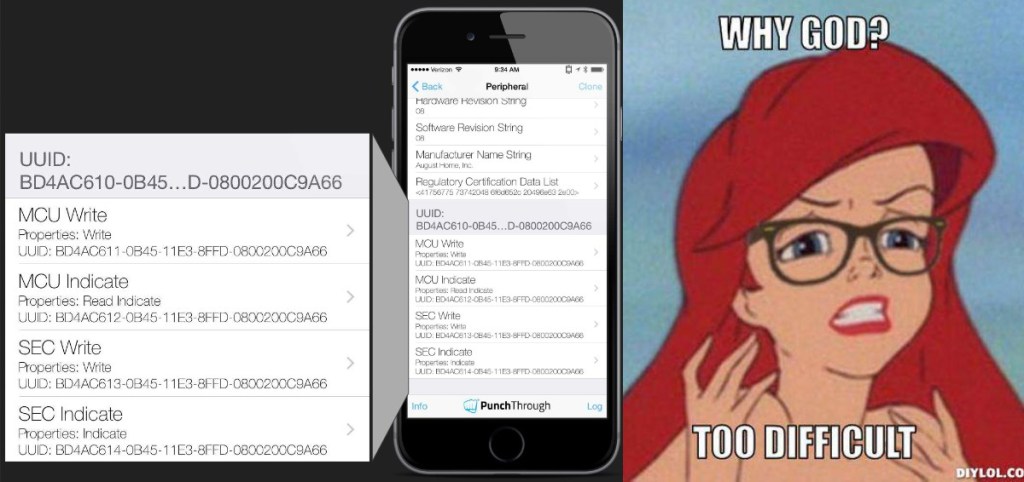

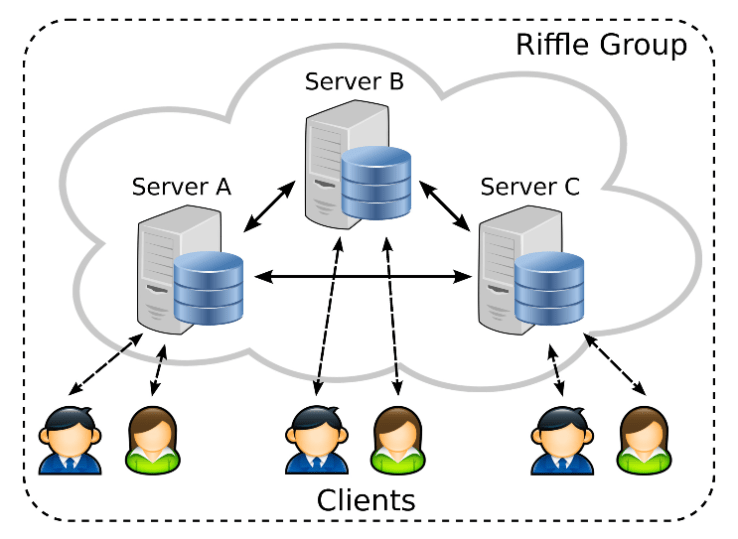

1970年代、テロリズムアナリストたちの「レッドチーム」は、どうやってそれが行われるかは考え、社会を著しく破壊するためには、膨大な資源が必要であるという結論をくだした。しかし、モノのインターネットの成長するネットワークはそれを変えるかもしれない。

破壊、妨害、恐怖によって社会の膨大な資源を安全対策に転用することを強要する能力は、いつも解決できるとは限らない不満を持ついっそう小さなグループへと下りていった。この傾向に民主主義がどう対応し、民主主義であり続けるかは、われわれテクノロジー時代の主要な課題の一つだ。

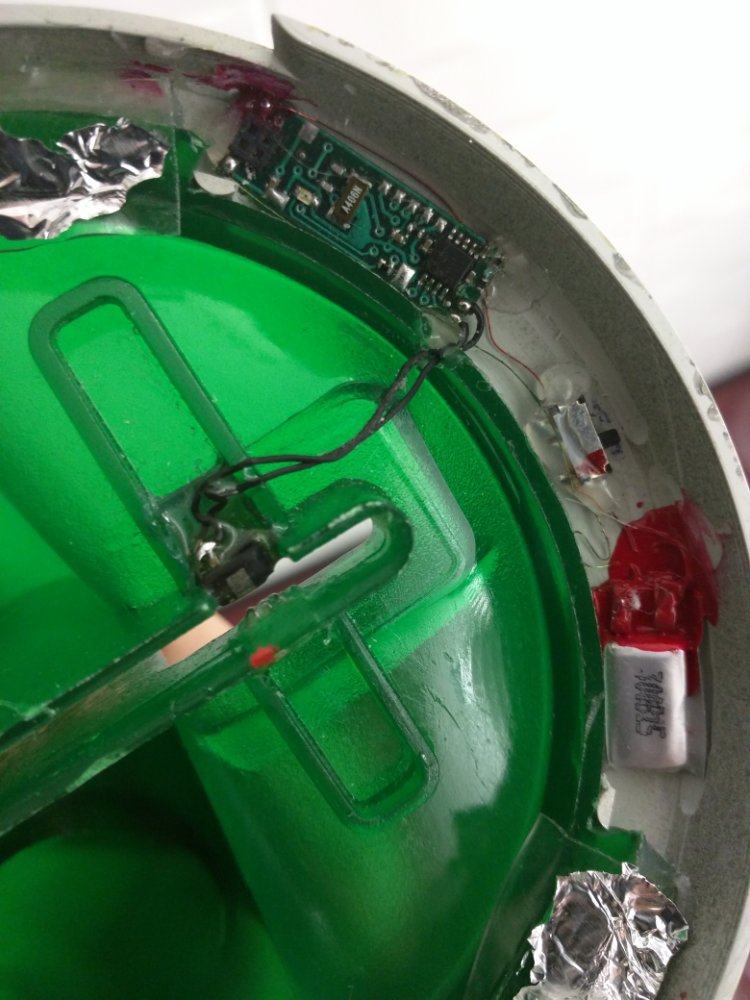

シリコンバレーはその課題に挑戦するべく意気込んでいる、というのが最近カリフォルニア州サンタクラリタで行われたイノベータと起業家の年次カンファレンス、TiEconで私が感じた兆候だ。参加者の中には、セキュリティ支援に現在使われているテクノロジーをすでに作ったところもあった。他にも刺激的な新技術やアイデアがすでに開発されている。それらは、武器や爆発物、放射性物質その他危険物の検出、分析、その他の対策方法など、物理的セキュリティおよび情報保護に対する新たなアプローチだ。。

このような進歩の可能性を武器に、シリコンバレーはすでに自らをテロリズムとの戦いの中心に位置づけているのかもしれない。

[原文へ]

(翻訳:Nob Takahashi / facebook)