ISISテログループと関連があると自称するハッカー集団、「サイバーカリフ国(Cyber Caliphate)」が昨日(米国時間1/12)、 アメリカ中央軍のTwitterアカウント、@CENTCOM 及びYouTubeアカウントを乗っ取った。

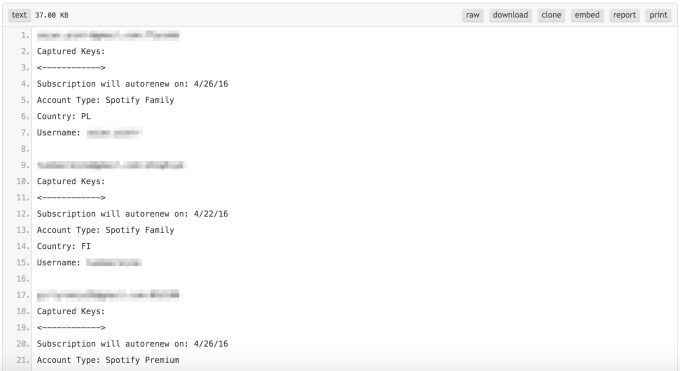

問題のハッカー集団は、「ペンタゴン・ネットワークはハックされた。アメリカ軍兵士よ、われわれはやって来た。背後に注意しろ。ISIS. #CyberCaliphate」というPastebinへのメッセージを中央軍の「アカウントに投稿した。このツイートには「米軍の極秘情報」と称するファイルへのリンクが埋め込まれていた。

ただしそのうちのいくつかのファイルについては過去に公開済みだったり特に高度な秘密ではないことが確認されている。

もし米中央軍のソーシャル・アカウントのパスワードが盗まれたただけなら、セキュリティー上は遺憾であってもたいした問題ではない。しかしもし本当に機密情報がハックされたのならISISのサイバー脅威度は予想より高いことになる。

Politicoの記者Hadas Goldは、太平洋時間9:46AMに、」ツイートした。「Twitterの広報担当は中央軍に対するハッキングに気づいており、対処中だと語った」。

アップデート10:05AM PST: Twitterはハッカーの投稿したツイートとカバー画像、その他のを@CENTCOから削除した。

アップデート10:10AM PST: Twitterは@CENTCOMアカウントを一時閉鎖した。

アップデート10:15AM PST: 国防省の職員がFusionの記者Brett LoGiuratoにハッキング被害があったことを確認した。

who tweeted “国防省職員:「われわれは米中央軍のTwitterアカウントが今日、何者かによって侵入されたことを確認した」

アップデート10:35AM PST: YouTubeはYouTube CENTCOMアカウントを停止した。

アップデートUpdate 11:55AM PST: Next WebのMatt Navarraは「ペンタゴンはアカウントのセキュリティー保全に関してわれわれの協力を求めてきた。共同で対処中。 @Twitterとツイートした。

シャットダウン前に、@CENTCOMアカウントにはハッカー集団によるものと思われる以下のようなツイートが投稿された。

先週、「サイバーカリフ国」はテネシー州のFoxニュース、CBSニュースの拠点ハックしたと主張している。

ターゲット・サイトに残されたハッカーのメッセージは、

dk

「アラーの名において、ISISの指揮の下、サイバーカリフ国はサイバージハドを実行した。アメリカとその衛星国がシリア、イラク、アフガニスタンにおいてわが兄弟を殺戮したが、われわれはお前たちのネットワークとお前たちの所有する個々の機器に侵入し、お前たちすべてについて隅々まで知った。

お前たち不信心者に一切の慈悲は与えられない。ISISはすでにここに来ている。われわれはお前たちのあらゆる基地のパソコンに潜入した。アラーのお許しを得て、今や中央軍の中心にまで入った。われわれを止めることはできない。われわれはお前ら、お前らの妻や子供について知っている。アメリカ軍の兵士よ! われわれはお前らを見張っている。

ここにわれわれが入手した極秘情報の一部を公開する。

[リンク削除]

アラーの他に神はなく、ムハンマドの他に預言者はない! シャリアの他に法はない!

ここで削除したリンク先には、米陸軍の将校のリストと称するファイルや、アメリカ陸軍の予算、アメリカ陸軍の兵力、などと称するファイルが含まれていた。われわれはそのファイルに実際に未公開の機密情報が含まれている調査している。ファイルの多くはすでに公開された資料だとするレポートが数多くアップされている。Wall Street Journalは「国防省の幹部職員は『公開された資料にはさして重大な秘密情報は含まれていなかった』と確認した』ツイートした。

次のスクリーンショットは『2020年の陸軍指導者のための本』というファイルのものだ。

次のファイル向う10年間のアメリカ陸軍の作戦計画と称するもの。

こちらは中国と中東で同時に危機が発生したときにインドを基地としたアメリカの作戦計画と称するもの。しかしこうしたファイルは2004年、2005年、2008年とかなり古い。この戦争シナリオ・フォルダーには「中国、インド、パキスタン、バングラデシュ・シナリオ」「北朝鮮アップデート」、「カスピ海シナリオ」、「特殊作戦軍アフリカシナリオ」、「特殊作戦軍インドネシア・シナリオ」などというファイルが含まれている。

FortinetのFortiGuardラボのセキュリティー・ストラテジスト、Richard HendersonはTechCrunchの取材に対して、「最近相次いだ大規模かつ深刻なメディア・ハッキング事件と同様、今回の件もターゲットを絞り込んだフィッシング欺瞞により、ソーシャルメディアへのログイン情報を盗んだか、リモートアクセスを可能にするマルウェアを送り込んだかだろう」と述べた。

Hendersonによれば、もし本当に機密ファイルが盗み出されたならハッカー集団、シリア電子軍(Syrian Electronic Army)が常套手段としているRAT攻撃手法を用いたのかもしれないという。重要な官庁、企業がソーシャルメディアを運営する場合、必ず2ファクター認証を採用し、かつ他の部内ネットワークから切り離した独自のサーバーによって運用されるべきだという。

いずれにせよ、このISIS系ハッカー集団による攻撃は、北朝鮮のような国家が支援するサイバー攻撃に加えて今回のような独立のサイバーテロリストも存在することが明らかになった。これは今後もますます敵対的になるであろう世界環境の中で、アメリカがサイバーセキュリティーを大きく強化すべきだということを明確に示すものだ。

しかもこの攻撃はオバマ大統領がsame連邦取引委員会に対してサイバーセキュリティーの重要性を説いた 瞬間を狙って実行されたこともアメリカの面目を失わせるものとなった。

[原文へ]

(翻訳:滑川海彦@Facebook Google+)