今日(米国時間6/28)、テッド・リュウ下院議員(カリフォルニア州選出/民主党)はNSAに対して、昨日から世界を襲っているランサムウェア(ランサムウェアを装った別物の可能性もある)の蔓延阻止を要請する書簡を送った。

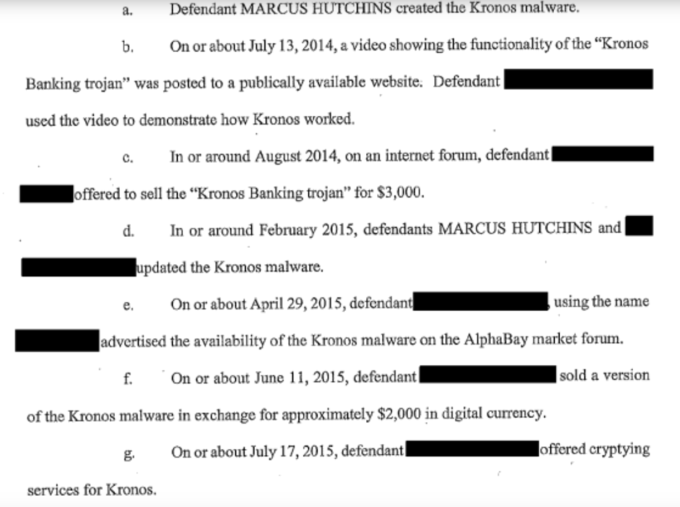

リュウ氏は、EternalBlueという攻撃ツールをリークさせ有害ソフトの蔓延を助長した責任はNSAにあると主張している。先月、WannaCryというランサムウェアが同じくEternalBlueを用いて、脆弱性を保護するためにMicrosoftが発行したパッチMS17-010)を適用していないコンピューターに侵入した。

「複数の報告によると、2つの世界的ランサムウェア攻撃が発生したのは、NSAのハッキングツールがShadowBrokersという組織によって世間に公開されたためだ」とリュウ氏は書いている。

「私の何よりも緊急な要望は、もしNSAがこの世界的マルウェア攻撃の止め方、あるいは止めるのに役立つ情報を知っているなら、直ちに公開してほしいということだ。もしNSAがこの最新マルウェア攻撃のキルスイッチを持っているなら、今すぐ配備すべきだ」

リュウ氏は、NSAが自分たちのシステム内に発見した脆弱性についてもっと広くテクノロジー企業に伝えるよう要請した。EternalBlueに関して、NSAは何年も前からその存在を知っていたと言われている。NSAがほかにも重要なツールを隠し持っていること、新たなShadow Brokersのリークによって容易にそれが暴露されるあろうことは当然想像できる。

「現在も脅威が進行中であることを踏まえ、NSAはMicrosoftを始めとする各企業と積極的に協力し、同局が認識しているソフトウェア脆弱性について知らせるよう要請する。さらには、NSAが作ったマルウェアによる将来の攻撃を防ぐために、各企業に知っている情報を公開すべきだ」とリュウ氏は言った。

昨日のランサムウェア攻撃には、前回のWannaCry以上に厄介な問題がある。IEEEのシニアメンバーでアルスター大学のサイバーセキュリティ教授のKevin Curranは次のようにTechCrunchに説明した:「WannaCryとの重要な違いの一つは、Petyaがディスク上のファイルをいくつか暗号化するのではなく、ディスク全体をロックして一切プログラムを実行できなくすることだ。ファイルシステムのマスターテーブルを暗号化することによって、オペレーティングシステムがファイルをアクセスできなくしている」。

もう一つの大きな違いは、WannaCryにはキルスイッチがあったことだ。偶然の産物ではあるが。

「PetyaはWannaCryと同じ恐ろしい複製能力を持っており、内部ネットワークを通じて直ちに広がってほかのマシンに感染する」とCurranは言った。「感染したコンピュータ上のパスワードも解読し、それを使って感染を広げているらしい。今回キルスイッチはなさそうだ」。

本誌はNSAに連絡を取り、現在のランサムウェアの蔓延を止めることができるのか、今後の責任はNSAにあるのかを質問している。

リュウ議員の書簡全文を以下に埋め込んだ。

( function() {

var func = function() {

var iframe_form = document.getElementById(‘wpcom-iframe-form-82ed389bbd1284535660dc8d1b3a6bdb-595465cfcdac1’);

var iframe = document.getElementById(‘wpcom-iframe-82ed389bbd1284535660dc8d1b3a6bdb-595465cfcdac1’);

if ( iframe_form && iframe ) {

iframe_form.submit();

iframe.onload = function() {

iframe.contentWindow.postMessage( {

‘msg_type’: ‘poll_size’,

‘frame_id’: ‘wpcom-iframe-82ed389bbd1284535660dc8d1b3a6bdb-595465cfcdac1’

}, window.location.protocol + ‘//wpcomwidgets.com’ );

}

}

// Autosize iframe

var funcSizeResponse = function( e ) {

var origin = document.createElement( ‘a’ );

origin.href = e.origin;

// Verify message origin

if ( ‘wpcomwidgets.com’ !== origin.host )

return;

// Verify message is in a format we expect

if ( ‘object’ !== typeof e.data || undefined === e.data.msg_type )

return;

switch ( e.data.msg_type ) {

case ‘poll_size:response’:

var iframe = document.getElementById( e.data._request.frame_id );

if ( iframe && ” === iframe.width )

iframe.width = ‘100%’;

if ( iframe && ” === iframe.height )

iframe.height = parseInt( e.data.height );

return;

default:

return;

}

}

if ( ‘function’ === typeof window.addEventListener ) {

window.addEventListener( ‘message’, funcSizeResponse, false );

} else if ( ‘function’ === typeof window.attachEvent ) {

window.attachEvent( ‘onmessage’, funcSizeResponse );

}

}

if (document.readyState === ‘complete’) { func.apply(); /* compat for infinite scroll */ }

else if ( document.addEventListener ) { document.addEventListener( ‘DOMContentLoaded’, func, false ); }

else if ( document.attachEvent ) { document.attachEvent( ‘onreadystatechange’, func ); }

} )();

[原文へ]

(翻訳:Nob Takahashi / facebook )