Air Canada、Hollister、Expediaなどの大手企業は、iPhoneのアプリ上のすべてのタップやスワイプ操作を記録している。ほとんどの場合、ユーザーはそれに気付かない。彼らは許可を求める必要もない。

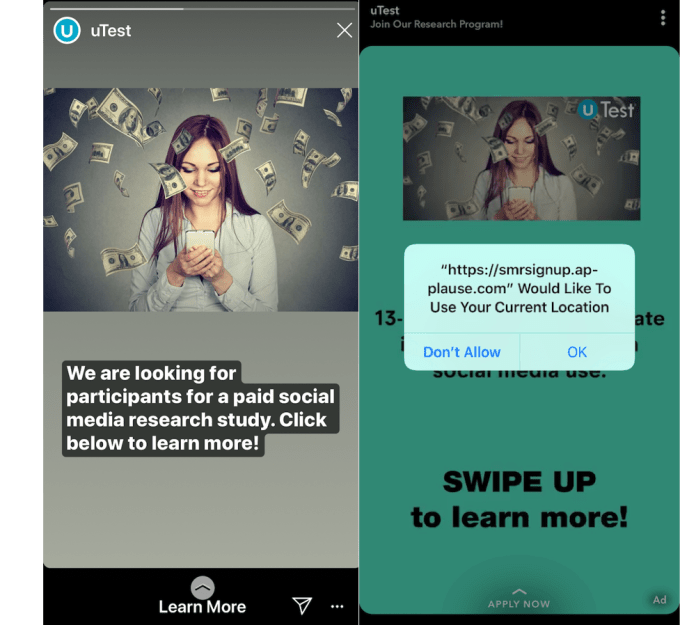

ほとんどのアプリは、ユーザーに関するデータを収集していると考えてもいい。中には、ユーザーが知らないうちに、そのデータから収益を得ている場合もある。しかしTechCrunchは、ホテルや旅行サイト、航空会社、携帯電話のキャリア、銀行、金融会社など、さまざまな人気アプリの中に、ユーザーの了解をまったく得ていなかったり、はっきりと聞かないまま、情報を収集しているものがあることを発見した。それによって、彼らはユーザーがアプリをどのように使っているか、確実に知ることができる。

さらに悪いことに、特定のフィールドについてはマスクしようとしているものの、秘密にすべきデータを誤って曝してしまっているアプリもある。

Abercrombie & Fitch、Hotels.com、Singapore Airlinesなどのアプリも、Glassboxを利用している。これは、顧客の体験を分析する機能を提供する会社だ。同様の機能を提供する会社も何社かあるが、それを使うことで、デベロッパーは「セッションリプレイ」機能をアプリに組み込むことができるようになる。このセッションリプレイを利用すれば、アプリのデベロッパーは画面を録画し、ユーザーがアプリをどのように操作したのか、後から再生して見ることが可能となる。それにより、何がうまく動かなかったか、あるいはエラーが発生していたかどうかを把握することができるのだ。すべてのタップ、ボタンプッシュ、そしてキーボード入力が記録され、実質的にスクリーンショットが取られて、アプリのデベロッパーに送信される。

Glassboxは、最近のツイートで以下のように述べている。「御社のWebサイトやモバイルアプリが、顧客の行動をリアルタイムでありのままに見て、なぜそうしたのかをはっきりと知ることができる、ということを想像してみてください」。

モバイル技術に詳しいThe App Analystは、人気の高いアプリについての分析を同名のブログに書いているが、最近Air CanadaのiPhoneアプリが、セッションリプレイを送信する際に、適切にマスクしていないことを発見した。それによってそれらのセッションを再生する際に、パスポート番号とクレジットカードのデータが露出されてしまう。その数週間前に、Air Canadaは、そのアプリのデータに侵入され、2万人の個人情報が流出したと発表したばかりだった。

「これにより、Air Canadaの従業員、およびスクリーンショットのデータベースにアクセスできる他の人間は、暗号化されていないクレジットカードとパスワードの情報を見ることができるようになった」と、The App AnalystはTechCrunchに明かした。

Air Canadaのアプリの場合、そうしたフィールドはマスクされてはいるものの、そのマスクが必ずしも固着されていない。(画像:The App Analyst提供)

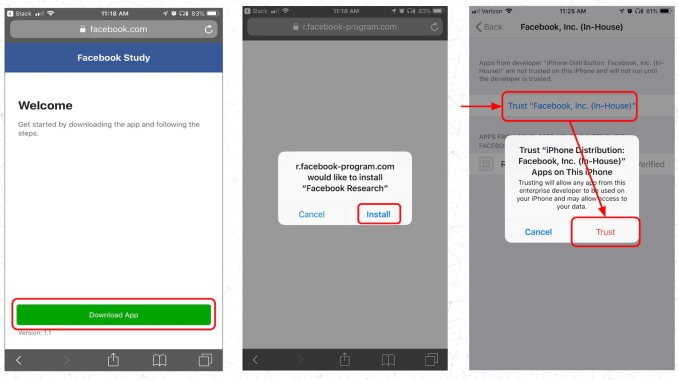

われわれは、The App Analystに依頼して、GlassboxがWebサイトに彼らの顧客として例示しているアプリを、いくつか調べてもらった。通信に介入して、アプリから送信されたデータを傍受できるツール、Charles Proxyを使えば、個々のデバイスからどのようなデータが送り出されるのか調べることができる。

必ずしもすべてのアプリがマスクされたデータをリークしているわけではないが、調べたアプリの中には、ユーザーの画面を録画していると明らかにしているものは1つもなかった。もちろん、それを自分の会社や、直接Glassboxのクラウドに送ったりしている、などと書いてあるものは、まったくない。

もし、Glassboxの顧客の誰かが、データを適切にマスクしていなければ、それは問題になり得ると、The App Analystは電子メールで指摘した。「このデータはGlassboxのサーバーに送信されることが多いので、機密の銀行口座情報とパスワードを収集した事例がすでにあったとしても、大した驚きではありません」。

The App Analystによれば、HollisterとAbercrombie&Fitchは、Glassboxにセッションリプレイを送信しているが、ExpediaやHotels.comをはじめとする他のユーザーは、セッションリプレイのデータを、自社のドメインのサーバーに送信するようにしているとのことだ。また、データは「ほとんど難読化されている」ものの、電子メールアドレスや郵便番号が見えてしまっている場合もあったという。シンガポール航空も、セッションリプレイのデータを収集しているが、その送信先はGlassboxのクラウドだった。

各アプリのデータを分析しなければ、アプリの使い方を調べるためにユーザーの画面を録画していることを知るのは不可能だ。各アプリの、細かい字で書かれたプライバシーポリシーを調べても、そうした記述は見つからなかった。

AppleのApp Storeに提出されるアプリは、必ずプライバシーポリシーを含んでいなければならない。しかし今回調査したどのアプリも、ユーザーの画面を録画していることを、そのポリシーに明記していなかった。Glassboxを利用するには、Appleの特別なパーミッションを取得したり、ユーザーの許可を得たりする必要はない。そのため、ユーザーは知る由もないのだ。

Expediaのポリシーには、画面の録画についての言及はなく、それはHotels.comのポリシーでも同様だ。そしてAir Canadaの場合にも、iOSアプリの利用規約やプライバシーポリシーには、iPhoneアプリが画面データを航空会社に送り返していることを示唆する文面は、1行たりとも見つけることはできなかった。さらに、シンガポール航空のプライバシーポリシーにも、まったく言及はない。

われわれは、これらのすべての企業に対して、ユーザーが自分の携帯電話で何をしているのかキャプチャすることを、プライバシーポリシーのどの部分に記述しているのか、正確に示してくれるように依頼した。

Abercrombieの返答は、Glassboxは「シームレスなショッピング体験をサポートするのに役立ち、お客様がデジタル体験において遭遇する可能性のある問題を特定して対処することを可能にする」ことを確認したというものだった。その広報担当者は、Abercrombieのプライバシーポリシーと、その姉妹ブランドのHollisterのポリシーに関して、セッションリプレイについては何も答えていない。

この記事が公開されると、Air Canadaの広報担当者は次のように答えた。「Air Canadaは、お客様から提供された情報を、旅行のニーズをサポートし、旅行に影響を与える可能性のある問題を解決できるようにするために使用します。これは、Air Canadaモバイルアプリに入力され、そこで収集されたユーザー情報を含んでいます。ただし、Air Canadaは、Air Canadaアプリの外で携帯電話の画面をキャプチャすることはありませんし、できません」。

その後シンガポール航空は、電子メールで次のように返答した。データの収集は「当社のプライバシーポリシーに準拠したもので、お客様のデータを問題の解決とテストのために使用するというものです。それは、当社のプライバシーポリシーの第3項に規定されています」。われわれは、もう一度調べてみたが、それに類するものは何も見つからなかった。

Hotels.comのオーナーであるExpediaは、返答しなかった。

「ユーザーは、自分のデータがどのように共有されるのかについて、積極的な役割を果たすべきでしょう。そして、その最初のステップは、企業がユーザーのデータをどのように収集し、それを誰と共有しているのかを、明らかにさせることです」と、The App Analystは述べている。

問い合わせに対してGlassboxは、顧客に対して、Glassboxを使っていることをプライバシーポリシー内で言及することを強制していない、と述べた。

「Glassboxには、モバイルアプリケーションのビューを視覚的に再構築する独自の機能があります。これは分析に別の視点を加えます。Glassbox SDKは、顧客のネイティブアプリとのみやりとりすることができ、アプリの境界を超えることは技術的に不可能です。たとえば、システムのキーボードが、ネイティブアプリの画面の一部を覆っているようなときには、Glassboxはその部分にアクセスできません」と、広報担当者は説明する。

Glassboxは、市場に出回っている多くのセッションリプレイ機能を持ったサービスの1つだ。他にも、たとえばAppseeは、デベロッパーが「ユーザーの目で自分のアプリを見ることができる」ようにする「ユーザー録画」技術を積極的に売り出している。また、UXCamは、デベロッパーに「ジェスチャーや操作のトリガーとなるイベントを含む、ユーザーのセッションの録画を見る」ことを可能にするとしている。機密情報をマスクする保護機能の不備により、Mixpanelが誤ってパスワードを収集していたことに対する怒りが巻き起こるまでは、このような機能は水面下で利用されていた。

この業界は、すぐになくなるような類のものではない。多くの企業は、この種のセッションリプレイのデータを利用して、なぜものごとがうまくいかなくなるのかを理解しようとしている。それは高収益を求める際には、大きな損失となり得るからだ。

そうだとしても、アプリのデベロッパーが、それを公表していないという事実は、かなり不気味なものに感じられる。彼らがそれに気づいていたとしてもだ。

Air Canadaとシンガポール航空からのコメントを受けて更新済。

(関連記事:Apple tells app developers to disclose or remove screen recording code)

画像クレジット:Getty Images

[原文へ]

(翻訳:Fumihiko Shibata)