Secual(セキュアル)は本日、ベクトル、インベスターズクラウドから総額1億5000万円を調達し、各社と資本業務提携を締結したことを発表した。Secualは工事なしで設置可能な住宅のセキュリティー用IoT端末を製作している。先週5月26日には正式出荷を始めた。今回の資本業務提携でSecualはプロダクトのマーケティングに力を入れるとともに、Secualのセキュリティーサービスを賃貸住宅や民泊サービスに導入を進めたい考えだ。今回、Secualの代表取締役社長を務める青柳和洋氏にサービスの仕組みと今後の展望について聞いた。

Secualのセンサーとゲートウェイ

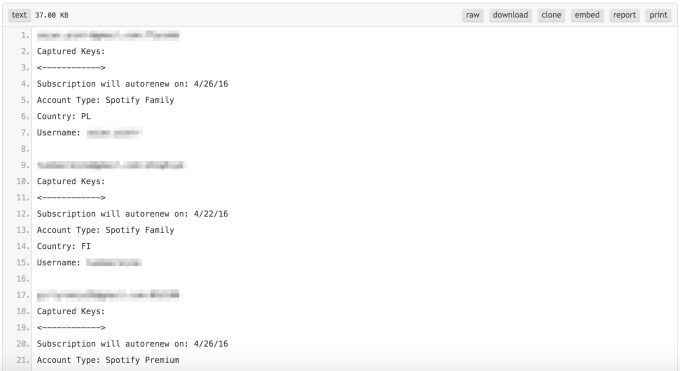

Secualは「センサー」と「ゲートウェイ」の2つのハードウェアを開発し、それらとスマホアプリを連携したセキュリティーサービスを提供している。センサーとゲートウェイは工事なしで手軽に設置することが可能だ。薄い四角い形のセンサーは侵入を検知したい窓やドアにシールで貼り付け、ゲートウェイはコンセントに差し込むだけで良い。あとはゲートウェイの電源ボタンを押すと自動でペアリングが完了する。センサーの大きさは手のひらに収まるくらいの小ささで思っていた以上に薄い印象だった。

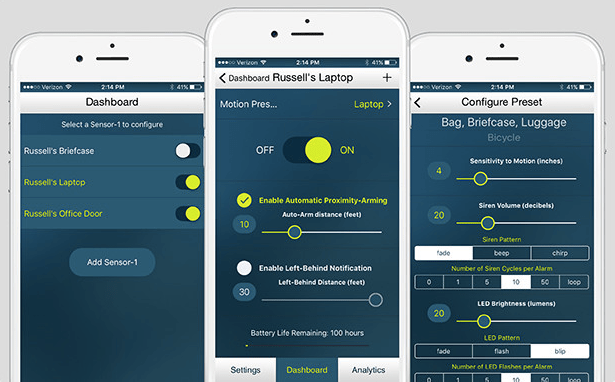

Secualのアプリ

セキュリティーサービスの初期設定はSecualのアプリから行う。アプリでセキュリティーのオンオフ、センサーが反応する振動の閾値などを設定することができる。セキュリティーをオンにしている時、侵入犯が窓やドアを開けたり、衝撃を与えたりするとセンサーが検知し、ゲートウェイから大音量のアラーム音が鳴る。それと同時に連携しているアプリにも通知が届く仕組みだ。アラームが発動した時に通知するユーザーなどをアプリで設定することができる。

「誰でも利用できるセキュリティーサービスにすることにこだわりました」と青柳氏は話す。通常の自宅のセキュリティーサービスは高額で、専用の機器を取り付けなければならないことも多く、一部の人しか導入できなかったと青柳氏は説明する。Secualの場合、センサーは1個3780円、ゲートウェイは5940円なので、設置するセンサーの数にもよるが初期費用は3万円程度から始められる。月額利用料も980円で一般のセキュリティーサービスの5分の1ほどだという。また端末は工事なしに設置できるので引っ越す時でも簡単に取り外して、引っ越し先でまたすぐに利用することができる。退去時に原状回復の必要がある賃貸物件でも利用可能だ。これにより、従来のセキュリティーサービスを利用しづらかった一人暮らしや若い夫婦の世帯でも導入できるようになると青柳氏は説明する。

Secualの代表取締役社長を務める青柳和洋氏

青柳氏はITコンサルティング会社、大手コンサルティングファームを経てコンサルティングサービスを提供するイグニッション・ポイントを設立した経歴を持つ。Secualはイグニッション・ポイントからスピンオフした会社だ。イグニッション・ポイントでは、最新テクノロジーをどのように経営に役立てるかということに取り組んでいて、自社でもテクノロジーを活用した事業を開発していたという。Secualはそこから誕生したプロダクトと青柳氏は話す。

2015年6月に設立したSecualは同月、ウィルグループインキュベートファンドからシード資金を調達している。2015年8月には、クラウドファンディング・プラットフォームのMakuakeで目標額100万円のクラウドファンディングキャンペーンを行い、開始22時間後には目標額を達成し、最終的に600万円以上を集めることに成功した。2015年12月にはアドベンチャー、AMBITION、その他法人及び個人投資家らから総額6000万円の資金調達を達成している。

今回、資本業務提携を発表したインベスターズクラウドとは、彼らが提携する賃貸物件や民泊サービスとの連携を進める計画だという。インベスターズクラウドはアパート経営プラットフォーム「TATERU」や住宅に設置されているエアコン、照明、インターフォンといったIoT機器をアプリから管理する「TATERU Kit」など不動産分野でサービスを展開している。そういった彼らの事業と連携し、低価格のセキュリティーサービスを普及させたい考えだ。

Secualは今回調達した資金で開発体制の強化にも力を入れる計画だという。高齢世帯向けの見守りや他の事業者と提携して、緊急時には人が駆けつけることができるサービスなどを検討しているという。また、例えばテレビの大雨洪水警報といった情報は全国に一律の情報が放送されるが、Secualは、ゲートウェイからその地域に関係する情報だけを届けるサービスなども考えていると話す。