新興市場や中国でのトラブルからは遠く離れた場所で、Appleは、本当にコアな支持者層であるべき人たちの怒りを集めている。それは、数年前からTim Cookが一般向けの講演で表明してきた、プライバシーを尊重する姿勢に必然的に賛同する人たちだ。彼らは、Cookは偽善者だと責めている。

この人たちは、この問題さえなければヨーロッパの忠実なるiPhoneユーザーなのだが、Appleは彼らに十分なプライバシーを提供していない。

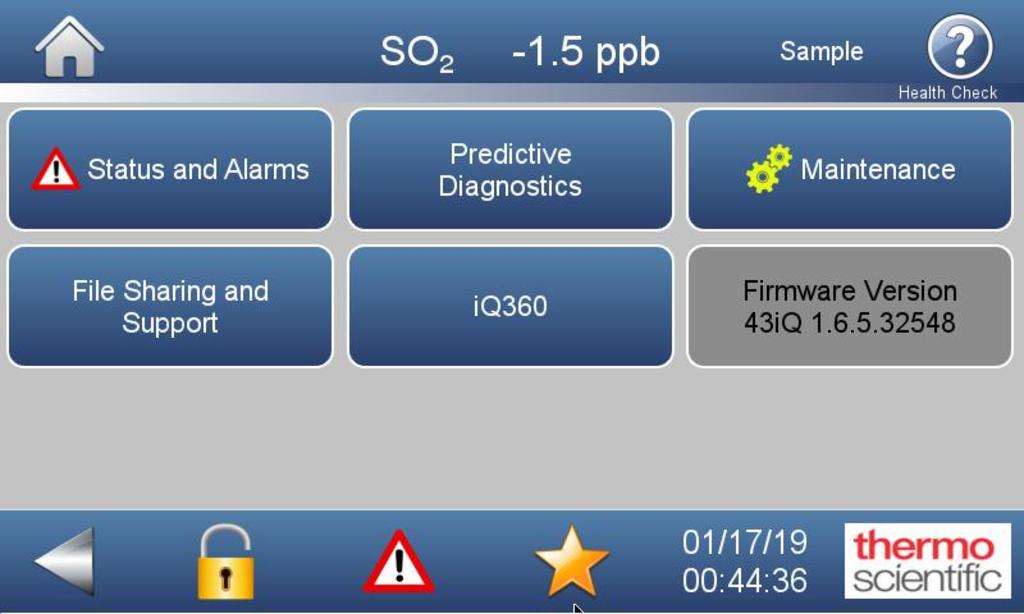

こうしたユーザーたちは、iPhoneの中核的要素の選択の幅を求めている。たとえば、iOSのSafariのように、デフォルトに設定できる検索エンジンの種類だ(現在Appleでは、Google、Yahoo、Bing、DuckDuckGoの4つの選択肢を提供しているが、すべてアメリカ製の検索エンジンだ。広告テクノロジーの巨人Googleはデフォルトに設定されている)。

また、Appleが主張するプライバシーを重視したデザイン哲学を覆すようなデフォルト設定にも、非難が集まっている。そのひとつがiOSの位置情報サービスの設定だ。ひと度これを有効にすると、関連するサブメニューの項目も知らぬ間に有効になる。これには、位置ベースのAppleの広告も含まれている。そこに記されている同意の内容は、事前の情報に基づく同意のときとは、まったく違うものになっている……

https://platform.twitter.com/widgets.js

私的にはAppleはリーダーなのだが、検索エンジンでAppleが選択したiOS SafariをiOSユーザーが無効にできない理由を知りたい。

「このデバイスで位置情報サービスを有効にすると、Appleとそのパートナー、ライセンシーがあなたの位置情報および位置検索のクエリーを、位置ベースまたは交通状況ベースの製品およびサービスの提供と改善のための転送、収集、維持管理、処理、使用することに同意したものとみなされます」

すべての人を同時に満足させることはできないと言うが、飽和状態のスマートフォン市場で生まれた新しい「常識」は、アプローチの再構成を迫る新たなプレッシャーになっている。

今後は、収益の増加とユーザーのつなぎとめに努力することが、ステップアップの唯一の手段となるのは明らかだ。そのため、行きつ戻りつのサービス提供が今後の成長には欠かせないこのハイテク最大手企業にとって、こうした問題さえなければ忠実なユーザーたちを満足させ、(決定的なこととして)彼らに自分たちの意見が届いていると感じさせ、自分たちが大切にされているという感覚を持たせることが、ますます重要になる。

(少くとも、Appleから奇跡のようなハードウエア……それはまだ誰も知らないが、スマートフォン級の需要を再燃させる何か……の登場は、中期的な時間の枠内では考えられない。スマートフォンの汎用性と機能性が大変に高いからだ。ゆえに、Appleの最大の成功が、今や最大の障害にもなっている)

スマートフォンの買い替え頻度が低下している今、自然の成り行きとして、サービスによる収益増加というプレッシャーがCookにかかってくる。言い換えればそれは、Apple本社が周囲に言いふらしている中核的な原則に関するプレッシャーでもある。

しかし、その原則なくしては、Appleが人々の注目を集める高級ブランドとしての魅力は消えてしまう。そうなれば間違いなく破滅だ。

コントロールの変化

主流の一般ユーザーが使いやすいようにiOSの一部のコントロールを制限していたことが、Appleの成功を長期的に支えてきたのは事実だ。しかし、iOSが次第に複雑化し、すべてが自分の支配下になければ気が済まない人たちが離れてしまったのも事実だ。

たとえばキーボードなど、これまで固定されていた要素がオープンになり、タイピング方法を自分で決めたいユーザーのために、サードパーティー製キーボードがインストールできるようになった。

こうした変化は、好きな検索エンジンをデフォルトに設定できないという制限を浮き彫りにし、Appleは、ユーザーエクスペリエンスの観点から正当性を訴えることが、次第に困難になってきた。

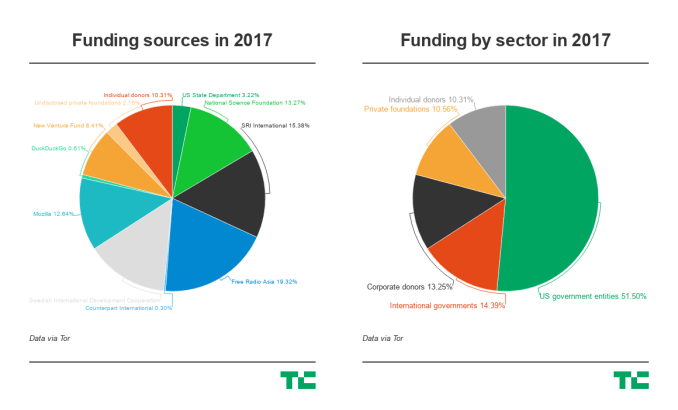

しかし、ビジネスの観点からすれば、Googleに検索エンジンのデフォルトという特別待遇を与えることで、Appleは巨額の利益を得ている。それは大変な額だと伝えられている。2018年は90億ドル(約9707億円)とも言われているが、確認は取れていない。当然のことながら、どちらの側からも取り引きの条件を公表する気はないようだ。

Appleの問題は、Googleから間接的な利益を得る代償として、Appleが擁護すると断言したユーザーのプライバシーが損なわれるところにある。広告の王者であるGoogleは、Appleに金を払うことでiOSユーザーの検索ワードをデフォルトで吸い上げる。これでは言っていることと違う。

プライバシーは、信頼あるAppleブランドの中核をなすものであるはずだ。

Cook自身も、一般に向けて強い口調で「データ工業団地」を非難してきた。しかし、間接的ではあっても、時として利益のためにユーザーのデータを売り渡しているという不都合な話には触れていない。

2017年、AppleはSiriのウェブ検索を、BingからGoogleに切り替えた。ユーザーのプライバシー保護に関してどんなうまい言葉を使ったとしても、西側のインターネットで最大のデータ商人との取り引き関係に依存していることに変わりはない。

これだけで、偽善者と呼ばれるには十分だ。

もちろんAppleは、トラッキングをしない検索エンジンを使いたい人のために、DuckDuckGo(DDG)も選択できるようにしている。これは2014年のiOS 8からの対応だ。

成長途中の、しかしまだ非常にニッチな製品を、主流の一般消費者向け製品に採り入れることは、Appleが自らの言葉を守り、プライバシーの保護を一番に思っている一例とも言える。

3大データ商人とも言うべきハイテク最大手企業の中にDDGスタートアップが現れたことで、事情に詳しいiOSユーザーは、それ以来Googleに中指を立てることが可能になった。つまりAppleは、プライバシーに敏感なユーザーに製品を買い続けてもらう状態を維持できたのだ(Appleの事業方針を完全に受け入れたわけではないが)。

しかし、そんなAppleの妥協的なポジションも、次第に危うくなっているように見える。

熾烈な値下げ競争を繰り広げ、データ商人のおかげで初期投資費用がずっと低く、それでも機能的にはほぼ同等のAndroidスマートフォンが台頭してきたこの時代に、Appleがブランドの差別化の大きな柱にプライバシー保護を据えようと思わなければ、その地位を守るのは難しい。

さらに、Appleの最上級iPhoneの価格が1000ドルを超えるという問題も見過ごすことはできない。デフォルトで自分のデータを売り渡すことがないとしても、1000ドル以上という価格は非常に高く感じられるが、他社製品との差額によって得られるものには、ピカピカのガラス筐体以上の価値があってしかるべきだ。しかし、実際のiPhoneは、そんな電話機ではない。デフォルトでは違う。

Appleは、プライバシーにもっとも敏感なiPhoneユーザーは、Google色の強いAndroidスマートフォンには手を出さず、選択肢が少なくてもiOS機器を選ばざるを得ない、事実上の専属市場だと思っているのかも知れない。たしかにそうだが、そんなiPhoneユーザーにAppleがより多くの高額なサービスを提供すれば、この飽和状態のスマートフォン市場で買い替えによる収益が上げられるかといえば、その保証はない。

最高の上客をそんなことで怒らせてしまえば、熱心に製品を買ってくれるユーザーは、控えめに言っても、目先のことしか見ない気の短い人たちばかりになってしまう。

しかし、Googleが検索市場を支配してる中で、Googleをデフォルトの検索エンジンから外せば、Appleの事業の存在意味を持つ主要なユーザー層の大半に楯突くことになる。

この理屈からすれば、ほとんどのインターネットユーザーはGoogleの検索エンジンをデフォルトとして使っているため、Googleをデフォルトの位置から動かすことはできなくなる。

実際、Cookは、昨年末、HBOが配信するニュース番組AXIOSのインタビューで、その取り決めの継続について聞かれたとき、はっきりとこう答えている。「彼らの検索エンジンは最高だよ」

彼はまた、近年、プライバシー保護のためのさまざまな機能をAppleのソフトウエアに組み込んでいると主張した。プライベートブラウズやスマートなトラッキング防止機能だが、それらはデータ商人に対抗するものだと彼は話している。

とは言え、それは血に飢えた吸血鬼を家に招き入れてから、家のまわりにニンニクのかけらを2つ3つばら撒くようなものだ。Cook自身も、その取り決めは「完璧」ではないとすでに認めている。

明らかに矛盾がある。しかし、Appleの儲けを考えば、これに限って言えば大した矛盾ではない。

このとこから、Appleの目は四半期のバランスシートと、ますます重要性を持つサービス関連の商品に向けられていることが想像できる。Appleが主張しているような長期的な視野ではなく、この完璧でないが儲かる取り決めを継続する姿勢だ。今週、株主に向けて発表されたCookの挨拶状には、こう書かれていた。「私たちは長期にわたりAppleを運営しており、逆境の折りには必ずそれを好機ととらえ、私たちが持つ柔軟性、適応性、創造性の文化を活かして、そこからよりよい結果を生み出すよう、自らの方針の再検討を行ってきました」

もし、Googleの検索製品が最高のものであり、Appleがデータ工業団地を非難することでプライバシーのモラル基準を高く保ちたいと望むなら、主流派ユーザーのためのサービスを今のままの取り引きで継続しつつ、Googleからの数十億ドルの資金を、人をプロファイリングする広告テクノロジーの巨大企業がもっとも嫌うプライバシー保護法の維持と強化のために奮闘している消費者やデジタル人権団体に寄付するという手がある。

しかし、株主はこの薬を好まないかも知れない。

投資家の口に合うのは、Appleが検索エンジンの選択肢を増やすことで活動の場を広げ、プライバシー保護に力を入れた、Googleに取って代わる検索エンジンを迎え入れるという策だろう。

またこの選択を、無数のユーザーに難しい駆け引きを持ちかけるようにデザインすることもできる。たとえば、デバイスの設定時に、インターネットでの検索をデフォルトでプライベートにするか、それともGoogleを使うかを積極的に尋ねるのだ。

それを実行したとき、想像を超える数のユーザーが検索エンジンのデフォルトにGoogleを選ばなくなることが想像できる。

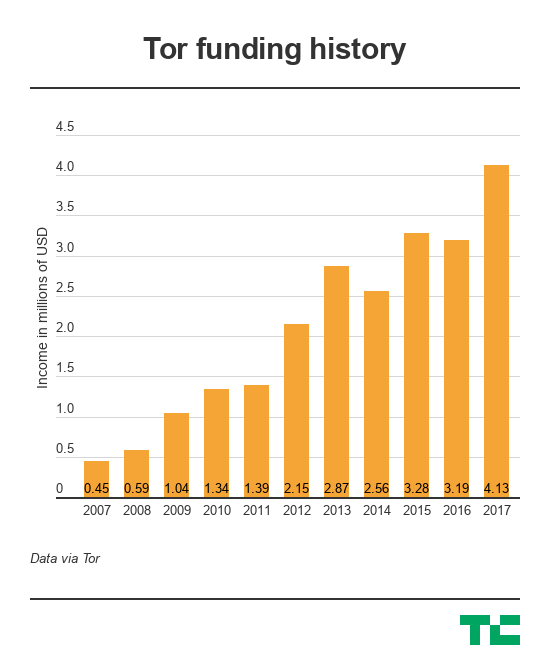

たとえば、トラッキングを行わない検索エンジンであるDDGは、この数年間、着実に成長し、昨年の秋には一日に3000万件の検索を記録した。前年比で最大50パーセントの伸びだ。

AppleとGoogleの協定は守秘義務契約のもとに交わされていることを考えると(こうした協定では当然のことで、DDGもAppleとの取り決めの内容を詳しく話すことはできないと言っている)、Googleの条件の中に、iOSユーザーが選択できる検索エンジンの数に制限があるかどうかも不明だ。

しかし、少くともGoogleはAppleに金を払うことで、iOSユーザーがデフォルトに指定できるライバルのリストに制限を加えさせている可能性はある(最近になってGoogleは、反競争契約によりAndroid OEM製品での、検索エンジンを含むGoogle製品に代わる製品の利用機能に制限を課したとして、ヨーロッパでお仕置きを受けている。だから、検索エンジンに関してGoogleには前科があるのだ)。

同様に、Googleが中国で検索エンジンを再開するとしたら(本当に行うかどうかはっきり言わないのだが)、GoogleはAppleにデフォルトの座を渡すように要請してくるだろう。

しかし、それを押しのけるだけの強い理由がAppleにはある。中国市場ではGoogleは小魚も同然なのだ(現在Appleは、中国のiOSユーザーのために、現地の大手検索エンジンBaiduをデフォルトにしている)。

したがって、iOSを取り巻く現在の検索エンジンの構図は、Cookが望んでいるものよりも、少しぼやけている。

地元の好み

中国のケースは面白い。その市場でのApple成長の奮闘の様子を見ると、高級ブランドとしてのプライバシー保護の方向性とは、まったく別の方角を向いている。

中国では、なんでもありのスイス・アーミーナイフ的なWeChatプラットフォームのおかげで、物事はとても便利にできている。明らかにこれが消費者の方向性を決めている。そしてそれは今、中国市場でのAppleの事業の逆風にもなっている。

同時に、中国のユーザーはインターネット上でなんかしらのプラバシーがあるという考えは、国家による検閲があり、それが日常化しているその市場では、実質的にあり得ない。

それでもAppleは中国でビジネスを展開していて、さらなる偽善のためのコストとの釣り合いをとっている。

今週、改定された目標では、Appleの事業展開にとって重要な中国と新興市場にスポットを当てただけだった。原則に基づく行動は、どうも無理そうだ。

成長目覚ましい新興市場を重視することで、Appleは、公表している原則に反する方向に強く出ざるを得なくなる。プライバシーとは、どんだけ高価なのだろう?

はっきり言えるのは、飽和状態のスマートフォン市場で成長を遂ようとすれば、誰だって狡猾に立ち回らなければならない。とくにAppleは、未知の駆け引きや落とし穴に遭遇するリスクを負う。

株主に向けた挨拶状から推測れば、中国での交渉にはまったく新しいアプローチが必要になるとCookは考えているようだ。

こうした新しい「常識」により、飽和状態にあり単調なスマートフォン市場で差別化をはかるひとつの方法として、さらなる現地化が重要になる。

「すべての人にフィットするひとつの規格」というAppleの古い哲学は、今や一部のユーザーには時代遅れな考えとなり、多極化する前線においては足手まといで危険ですらある。ソフトウエアの「イノベーション」とプライバシーの原則を守るという主義に徹したいなら別だが。

検索エンジンの選択の幅を恣意的に制限していることが、ひとつのことを示している。なぜ、iOSはユーザーに自由に選ばせてくれないのか?

もしかして、Googleからの巨額の資金がそれを阻んでいるのか?

フランスのiPhoneユーザーの場合は、また複雑だ。フランスでは、使用できるキーボードアプリの数が非常に多い。有名どころのものから、チマチマした表面的に装飾されたものや、ネオンのように光るLEDキーボードスキンに、絵文字やGIFに取り憑かれたようなものまである。しかし、フランスで開発されたプライバシー保護を謳う検索エンジンQwantを、iPhoneのネイティブのブラウザーで使おうとすると、何かを検索するたびにQwantのウェブページに移動しなければならないという不便を強いられる。

Google検索は、おそらく世界(中国を除く)の平均的iOSユーザーにとって最善のものだろう。しかし、個人に特化した、個人を中心とした技術が発達し始めている現在、消費者の要求はこれまでよりも多くなり、個人が好きなものを自由に選ぶことに意義を挟むことは大変に難しくなっている。

ヨーロッパでは、改定された一般データ保護規則(GDPR)も警戒しなければならない。そのために、今日主流の広告テクノロジーのビジネスモデルは、さらに再構築が必要になるだろう。

この件に関してQwantは、トラッキングをさせない検索エンジンのライバルであるDDGでも、アメリカのCLOUD法に基づきAWSクラウドサービスを使ってユーザーの検索ワードを政府が検閲を行ったとき、どう対処できるのかと疑問を呈している(2年前、この件に関してGithubの討論スレッドでは、DDGの創設者がサーバーは世界中にあると話していた。彼は「ヨーロッパにいる人は、ヨーロッパのサーバーに接続されます」と言っている。DDGは個人データを一切収集しないので、CLOUD法に基づいてAWSからデータを抽出しようとしても、限られたものしか出てこないと繰り返し訴えていた)。

QwantがSafari iOSリストへの検索エンジンの掲載を求めたときの反応を聞くと、(間接的ながら)返ってきた反応をQwantは我々に話してくれた。「私たちはAppleにとって、あまりにもヨーロッパ的すぎるとのことです」(Appleは、iOSユーザーの検索エンジンの選択の自由に関してコメントをしていない)。

「もっとアメリカンになるように努力しなければなりません」と、クパチーノのApple本社から立ち上る狼煙の意味を解釈して、Qwantの共同創設者でCEOのEric Leandriは話していた。

「Appleが、ユーザーに同じエクスペリエンスを届けたいと考えていることは理解できます……。しかし、今もし私がAppleの人間だったら、ユーザーのプライバシーを守るという点においては、私には従いたい信念があります。まずは、ヨーロッパを、個人データに関する考え方が異なる人々の市場だと捉えることから始めるのです」と彼は話す。

「Appleはこれまで数多くの努力をしてきました。たとえば、アプリケーション同士でのデータのやり取りを、非常に厳格な反トラッキング指針に従って禁止してきました。またAppleは、クッキーやトラッキングの防止を確実にし、iOSではそれらを非常に困難にするという努力も重ねてきました。そして、最後にAppleに残った問題が、Google検索です」

「なのでAppleには、ひとつですべてを満足させるという方針とは別の考え方として、私たちの提案を見て欲しいのです。なぜなら、もはや私たちは、ひとつですべてを満足させられるとは思っていないからです」

Qwantもまた、この市場に関する小さな逆境を好機として、よりよいAppleが生まれることを期待している。

[原文へ]

(翻訳:金井哲夫)