Google が常に心がけているのは、Google 検索で情報を探しているユーザーにできる限り質の高い検索結果を提供することです。しかし、検索結果の掲載順位を操作し、そこから利益を得ようとする悪質な行為も後を絶ちません。こうした行為は、「世界中の情報を整理し、世界中の人々がアクセスできて使えるようにする」という Google の使命とは相反するものです。Google は長年にわたって、こうした検索における不正行為やスパムとの闘いに多大な労力を費やしてきました。ここでは、2017 年に Google がどのように不正行為と闘っていたかを紹介します。

Google では、ウェブマスター向けガイドライン(品質に関するガイドライン)に違反するさまざまなタイプの不正行為をまとめて「スパム」と呼んでいます。独自に分析したところ、ユーザーが検索結果からアクセスしたサイトがスパムサイトだった割合は長年 1% を下回っており、さらにここ数年は 0.5% 以下に抑えることができています。

2017 年のウェブスパムの傾向と Google の取り組み

スパムとの闘いはまさにイタチごっこです。対策をとれば、スパマーたちがそれをすり抜ける方法を編み出してきます。2017 年を象徴する傾向の 1 つが、掲載順位の操作やマルウェアの拡散を目的とするウェブサイトへのハッキングの増加でした。ハッキングされたウェブサイトは、ユーザーにとって重大な脅威となります。ハッカーはサイトを完全な支配下に置いて、ホームページを改ざんしたり、有益なコンテンツを削除したり、マルウェアや有害なコードを挿入したりできるからです。また、パソコンなどのキー入力を記録したり、オンライン バンキングや金融取引のログイン認証情報を盗んだりすることもあります。2017 年はこの脅威を軽減することに力を入れ、ハッキングされたサイトの 80% 以上を検知して検索結果から除外できるようになりました。しかしハッキングは、検索を行うユーザーだけでなく、ウェブサイトの所有者にとっても深刻な脅威です。そこで Google では、所有者がウェブサイトを安全に運営できるよう、サイトのセキュリティを強化するための実践的なガイドを提供するとともに、サイトがハッキングされたときの対処方法をまとめたガイドも一新しました。このガイドは 19 の言語でご利用いただけます。

Google は、堅牢なコンテンツ管理システム(CMS)の重要性も認識しています。多くののウェブサイトは、主要な CMS のいずれかで運営されています。そしてスパマーは、ユーザー生成コンテンツを悪用する(たとえばコメント欄やフォーラムにスパム コンテンツを投稿する)方法を見つけることで、CMS のセキュリティ上の弱点を突いてきます。Google は、主要な CMS を提供している WordPress や Joomla がフォーラム、コメント欄、ウェブサイトを悪用するスパム行為への対策を取れるよう緊密に連携し、支援しています。

他にも典型的な不正行為として挙げられるのが「リンクの操作」です。リンクは、Google 検索での掲載順位を決める基礎的な要素の 1 つです。2017 年は、ランキング手法の改善と手動による対策の強化を通じて不自然なリンクの削除に力を注ぎ、スパムリンクを前年比でほぼ半数にまで減らしました。

より快適なウェブの実現に向けたユーザーやウェブマスターとの連携

Google は皆様からの報告を歓迎します。スパムの検出やブロックは自動化されたシステムにより常に行われていますが、「フィッシングの疑いがある」といった報告はいつでもお寄せください。検索スパムに関するユーザーからの報告は、昨年 1 年間で 9 万件近く寄せられました。

スパムやマルウェアなどの問題を Google に報告していただくことは、サイトの所有者や検索ユーザーを不正行為から守ることにつながります。報告フォームは、スパム、フィッシング、マルウェア用にそれぞれ用意しています。これまでにご報告いただいたすべての方に感謝するとともに、今後も引き続きご協力いただきますようお願いいたします。

さらに Google は、ウェブ エコシステムの健全性を維持するため、ウェブマスターのみなさまとも積極的に連携しています。

昨年は、ウェブサイトに問題があることが特定されたサイトの所有者宛てに、Search Console を通じて 4,500 万通のメッセージを送信しました。そのうち 600 万通を超えるメッセージが手動による対策に関わるものです。透明性のあるコミュニケーションにより、ウェブマスターのみなさまがウェブサイトが手動による対策の対象になった理由や問題を解決する方法を理解することができるようにしています。

新しい Search Console のベータ版をリリース(英語)したのも昨年でした。当初は一部のユーザーに限定してリリースし、その後すべての Search Console ユーザーに公開しました。ユーザーの皆様が何を必要としているかをお伺いして、検索パフォーマンス レポートや、インデックス カバレッジ レポートなど、要望の多かった機能から順に追加しています。こうした機能の拡充により、Google 検索での掲載の最適化がさらに簡単になっています。

Google は、セーフ ブラウジングの保護機能を強化し、不正なコンテンツ等からユーザーを保護しています。昨年は、この機能を大幅に改良しました。macOS 端末(英語)への保護対象の拡大、Chrome へのフィッシング予測保護機能(英語)の追加、望ましくないモバイル ソフトウェア(英語)への厳正な対処などのほか、不正な Chrome 拡張機能のインストール(英語)からユーザーを保護するために大幅な改善を加えました。

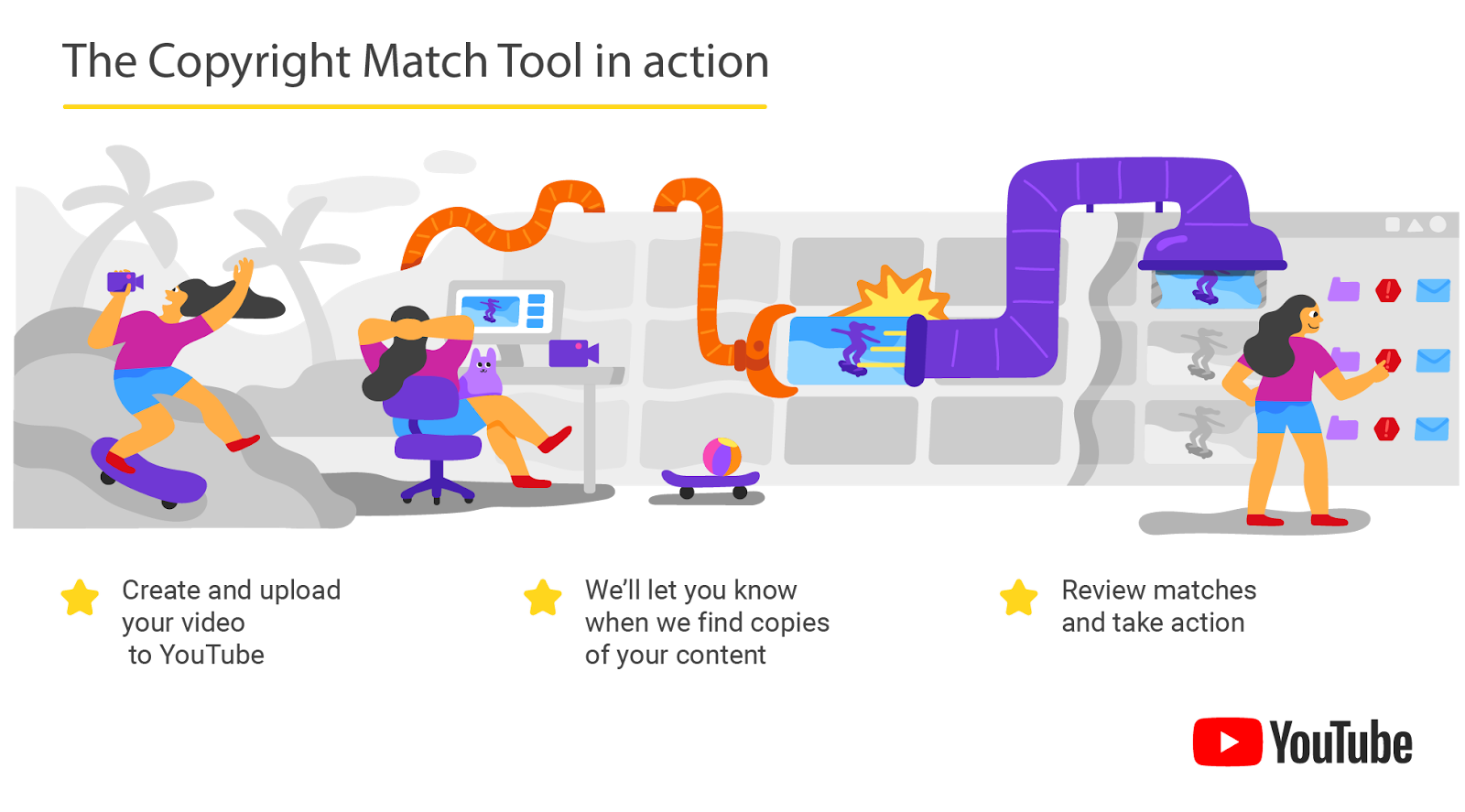

ウェブマスターの皆様とコミュニケーションするためのチャンネルも多数ご用意しています。オンラインやオフラインで皆様のお話を伺う専門スタッフを配置するとともに、オンライン オフィス アワー、オンライン イベント、オフライン イベントは世界 60 以上の都市で 250 回以上開催し、22 万人を超えるウェブサイトの所有者、ウェブマスター、デジタル マーケティング担当者の皆様にご参加いただきました。また、公式のヘルプ フォーラムでは、さまざまな言語で寄せられた膨大な数の質問にお答えしています。昨年 1 年間にフォーラムで生成されたスレッドは 6 万 3 千件にのぼり、世界中の 100 人以上のトップレベル ユーザーが 28 万件もの回答を投稿してくれました(詳しくはこちらの投稿をご覧ください)。フォーラム、ブログ、SEO スターター ガイドに加え、Google ウェブマスターの YouTube チャンネルでもさまざまなヒントやアイデアを紹介しています。新たに SEO スニペットという動画シリーズも始まりました。SEO に関する具体的な質問に、スペシャリストが簡潔かつ的確にお答えしています。この機会にぜひチャンネル登録してください。

以上のように、昨年 1 年間でさまざまな改善を施しましたが、もちろんこれで終わりではありません。Google が追い求めるのは、不正行為を一切心配する必要のないユーザー エクスペリエンスの実現です。これからもウェブ エコシステムに関わる皆様のご協力をいただきながら、引き続き改善に取り組んでまいります。

Posted by Cody Kwok, Principal Engineer

Original version: Official Google Webmaster Central Blog: How we fought webspam - Webspam Report 2017

一応、サードパーティがユーザーのGmailを閲覧する上で、形式的には相手の許可を得ているものの、実際は「プライベートなメールの内容まで読んでいいと同意した」とは流れ作業の中では認識しにくいもの。

一応、サードパーティがユーザーのGmailを閲覧する上で、形式的には相手の許可を得ているものの、実際は「プライベートなメールの内容まで読んでいいと同意した」とは流れ作業の中では認識しにくいもの。