サンフランシスコ国際空港は、スタッフや契約労働者のユーザーネームとパスワードを盗もうと同空港のウェブサイト2つが3月にハッキングされたことを明らかにした。

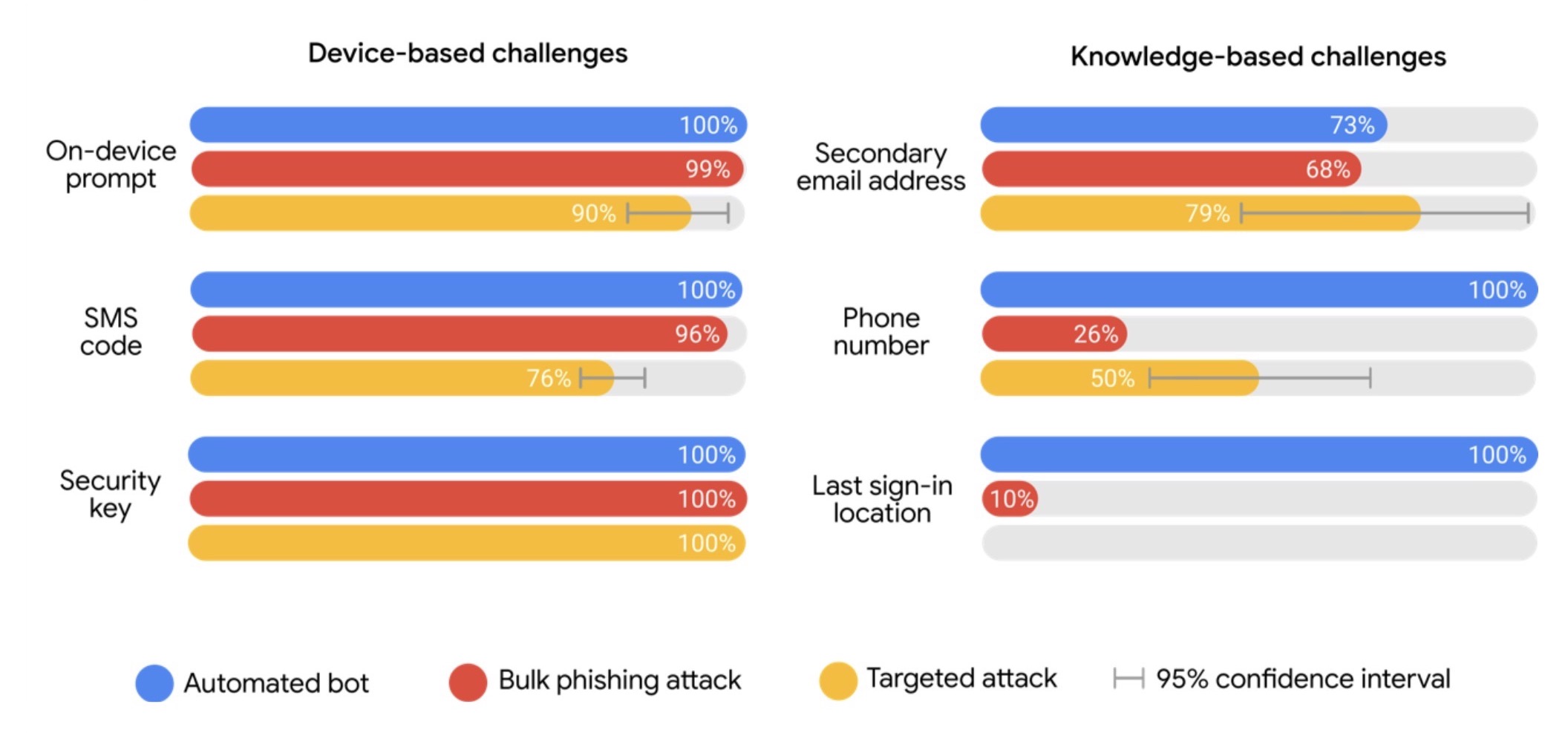

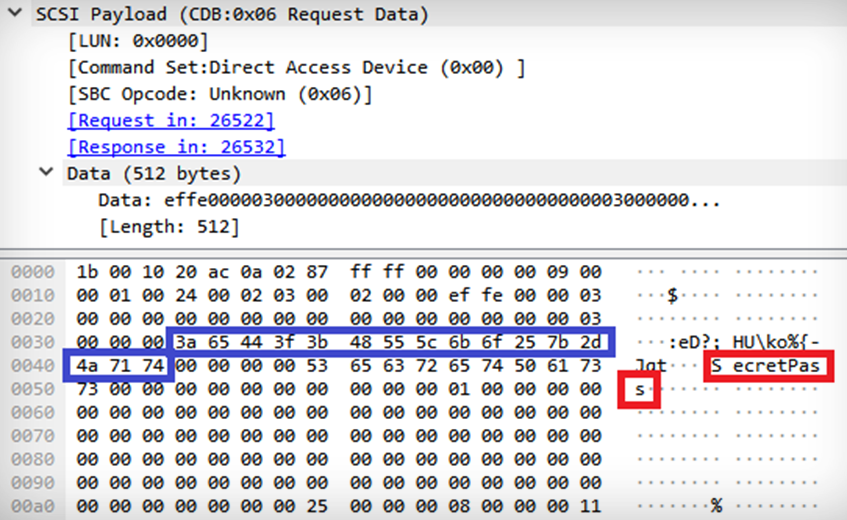

同空港は、2つのウェブサイトSFOConnect.comとSFOConstruction.comが「サイバー攻撃の標的となった」と4月7日付の発表で認めた。ハッカーは、ユーザーのログイン情報を盗むために2つのウェブサイトに悪意あるコンピューターコードを仕込んだ。もし盗まれていたら、攻撃者はこれらのログイン情報を使って空港のネットワークにアクセスできていたかもしれない。ネットワーク侵入を防ぐために、多要素認証のような追加の保護策がとられていたのかどうかは明らかではない。

発表では「Windowsベースの個人デバイスや、空港が管理していないデバイスのInternet Explorerを通じた空港のネットワーク外からのウェブサイトへのアクセスを含め、ユーザーが攻撃の影響を受けている可能性がある」と述べられている。

また発表によれば、空港はスタッフ専用のサイトをオフラインにし、3月23日にパスワードリセットを強制したという。いずれのウェブサイトも現在はバックアップで運営されている。

サンフランシスコ国際空港の広報からのコメントはなかった。

攻撃者が、ユーザーネームやパスワード、クレジットカード情報のデータをも盗むために脆弱性を利用性してウェブサイトにコードを仕込むのは珍しいことではない。

2年前、British Airways(ブリティッシュ・エアウェイズ)のウェブサイトとモバイルアプリにハッカーが悪意あるコードを仕込み、顧客38万人のクレジットカード記録が盗まれた。その攻撃により、当時導入されたばかりのGDPR規則に基づき、同社には欧州史上最大となる2億3000万ドル(約248億円)もの罰金が科せられた。

画像クレジット: MediaNews Group/East Bay Times / Getty Images

[原文へ]

(翻訳:Mizoguchi)