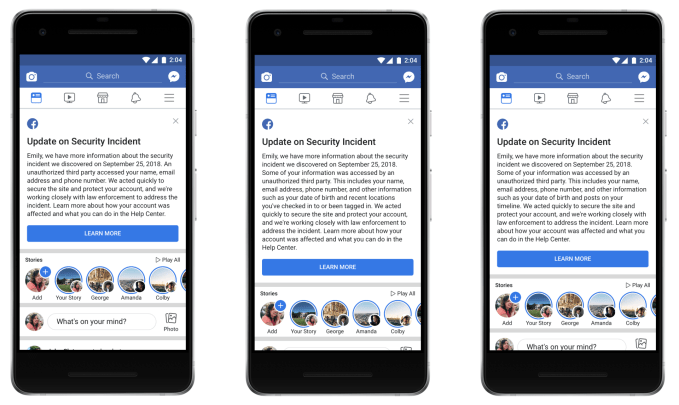

Facebookは、数千万ユーザーのアカウント情報を露出した大規模セキュリティー事故の後始末に追われている。 Cambridge Analyticaスキャンダル以来すでに波乱に満ちているこの年、同社はユーザーデータを漏洩させた新たなセキュリティー問題を受け、ユーザーの信頼回復に必死だ。

現時点で知っておくべきことのすべてをお知らせしておく。

何が起きたのか?

Facebookによると、アタッカーが個人データへのアクセスを可能にする脆弱性を利用した結果、少なくとも5000万ユーザーのデータが危険に晒された。また同社は、予防措置として十分な注意を払うべく、さらに4000万アカウントを保護した。

アタッカーの狙っていたデータは何か?

Facebook CEOのMark Zuckerbergは、侵入された不正にアクセスされたアカウントはまだ発見されていないと言った——ただし、調査は初期段階であり今後変わる可能性がある。Zuckerbergによると、アタッカーは「名前、性別、居住地」などユーザーのプロフィールページからリンクしている一部の情報を取得するために、FacebookのデベロッパーAPIを使用した、と言った。

盗まれていないデータはなにか?

Facebookは、プライベートなメッセージがアクセスされた可能性は低いと言った。クレジットカード情報も漏洩していない、とFacebookは言った。もちろんこれも、調査が進むにつれて変わるかもしれない。

アクセストークンとは何か? パスワードを変更する必要はあるのか?

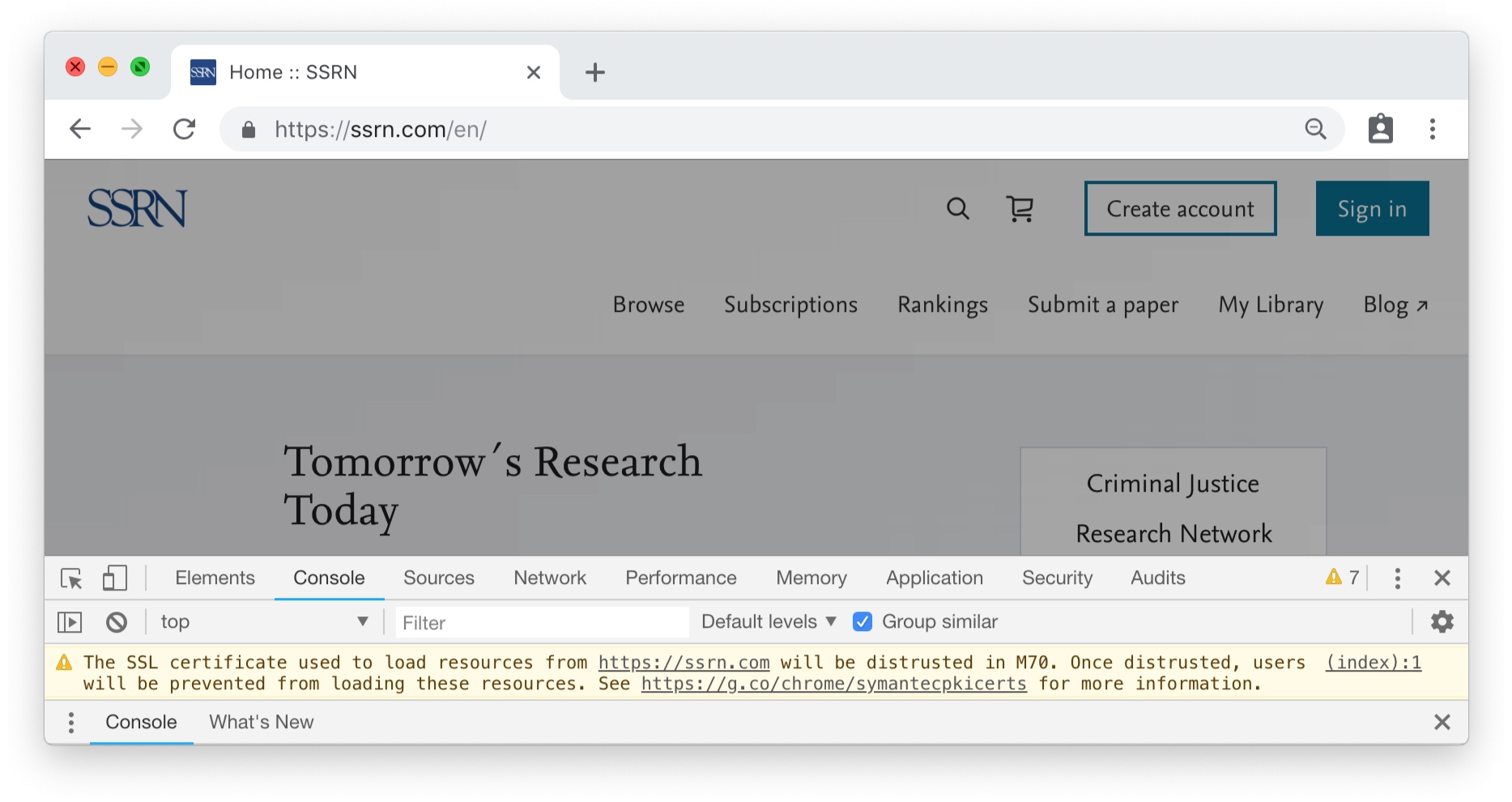

Facebookを含め、ほとんどのサイトやサービスにユーザー名とパスワードを入力したとき、ブラウザーやデバイスに対してアクセストークンが発行される。これによってユーザーはログイン状態のままになり、毎回ログインするたびにIDやパスワードを入力しなくすむ。ただし、トークンにパスワードは入っていない——このため、パスワードを変更する必要はない。

今回Facebookが私をログアウトさせたのはそれが理由か?

そのとおり。Facebookは、影響を受けた全ユーザーのアクセストークンをリセットしたと言っている。つまり、携帯端末、パソコンを含めて約9000万人のユーザーがログアウトされたことになる。Facebook Messengerのユーザーもこれに含まれる。

アタックはいつ起きたのか?

この脆弱性は2017年7月以来サイトに存在していたが、Facebookは今月、2018年9月16日に不自然な行動が急増したのを見つけるまで、問題に気づかなかった。Facebookはいつ攻撃が始まったのか確証がないため、アタッカーは長期にわたってユーザーデータをアクセスしていた可能性がある。、

誰がこんなことをするのか?

Facebookは攻撃したのが誰であるか知らないが、FBIが捜査中であると言った。

しかし、過去にFacebookは、ロシアがアメリカの民主主義に干渉し選挙に影響を与えようとする企ての証拠を掴んだことがある——だからといって今回の攻撃の背後にロシアがいるということではない。状況の特定は極めて困難であり多大な時間と努力を要する。最近FBIは、2016年のSonyハック事件の背後に北朝鮮がいたことの確認に2年間を要した——つまり今回も長く待たされるかもしれない。

どうやってアタッカーは侵入したのか?

1つならず3つのバグがデータ漏洩を引き起こした。

2017年7月、Facebookは不注意から同サービスのビデオアップローダーに3つの脆弱性を取り込んでしまった、とFacebookのプロダクト管理担当VP、Guy Rosenが電話会見で言った。プロフィールのプレビューで “View As” 機能を使って別人として表示したとき、ビデオアップローダーが本来表示されるべきでないときに、時々表示されることがある。表示されたとき、その成り代わっているユーザーのアクセストークンが生成された。アクセストークンを入手したアタッカーは、そのユーザーのアカウントにアクセスが可能になる。

問題は修正されたのか?

Facebookは9月27日(米国時間)に脆弱性を修正し、ユーザーの安全を確保するためにアクセストークンのリセットを開始したと言っている。

WhatsAppとInstagramのアカウントにも影響したのか?

Facebookによると、Instagramアカウントが影響を受けたかどうかはまだ確認できていないが、Facebookのアクセストークンが無効になった時点で自動的に安全が確保される。該当するInstagramユーザーがFacebookにクロスポストするためには、Facebookアカウントへのリンクを解除、再設定する必要がある。

Facebookは記者向けの電話会見で、WhatsAppユーザーへの影響は一切ないと言った。

Facebookログインを使用しているサイトも影響を受けるのか?

アタッカーがあるユーザーのアクセストークンを入手した場合、彼らはそのユーザーに成り代わってFacebookアカウントにアクセスできるだけでなく、Facebookを使ってログインしている別のサイト、例えばデートアプリやゲームやストリーミングサービスなどにもアクセスが可能になる。

Facebookは罰金などの罰を課せられるのか?

もしFacebookが欧州のデータ保護規則——最近施行された一般データ保護規則(GDPR)——に違反していることがわかれば、同社は全世界売上の最大4%に相当する罰金を課される可能性がある。

ただし、その罰金はFacebookが侵入の状況やユーザーへのリスクについて詳細を知るまで課されることはない。

この規模のデータ漏洩がまた起きたことで——しかもCambridge Analyticaスキャンダルやその他のデータ漏えいの直後——議会にはFacebookを規制すべきとの声も上がっている。Mark Warner(民-バージニア州)上院議員は、今日のニュースに関してFacebookを厳しく非難するとともに、巨大データセットを保有する企業を「情報受託者」とし規制する議案を再度推し進めた。

FTCのRohit Chopra委員長も、Facebookの侵入事件について「答えが欲しい」とツイートした。何が起きたのかを解明するために、米国、欧州の両方で捜査が入ると考えるのは妥当だろう。

自分のアカウントが不正にアクセスされたかどうかを知ることはできるか?

できる。Facebookアカウントにログインしたら、「セキュリティとログイン」ページに行くと、これまでにログインした場所がわかる。アクセストークンが無効化されて再びログインしなければならなかった人は、再ログインしたデバイスしか見えないはずだ。

Facebookアカウントを削除すべきか?

それはあなた次第! しかし、もしまだであればパスワードを変える、あるいは 2段階認証をオンにするなどの予防措置をとるとよい。今回影響を受けなかった人も、この機会にFacebookと共有している個人情報を整理して、将来アタックが起きた時に漏洩するリスクを減らしておくことをお勧めする。

[原文へ]

(翻訳:Nob Takahashi / facebook )