Quoraによると、セキュリティ侵害により約1億のユーザーのデータが漏洩した可能性がある。今日(米国時間12/3)ユーザーに送ったメールとブログ記事で、CEOのAdam D’Angeloが、金曜日(米国時間11/30)に“悪意あるサードパーティ”がQuoraのシステムに不法アクセスした、と言っている。同社のセキュリティチームと“外部のデジタルセキュリティ専門家”たちが目下、その侵害を調べている、という。警察にも、すでに通報している。

同社は、侵害の根本原因は見つけた、と信じており、“調査は続行中だが対策を講じたし、今後もセキュリティの改良を続ける”、という。匿名のポストに関しては個人情報を保存しないので、匿名のQ&Aは無事だったそうだ。

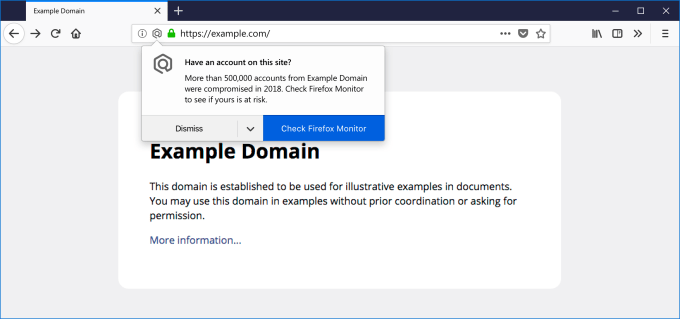

同社は現在、データが漏洩したユーザーに通知を送っており、またセキュリティ上の配慮として全ユーザーをログアウトしている。また、現在ユーザーが使っているパスワードは、すべて無効化している。この侵害に関するFAQが、ここにある。

Quoraによると、次のようなユーザーデータがアクセスされた可能性がある:

-

アカウントとユーザーの情報、すなわち名前、メールアドレス、IP、ユーザーID、暗号化されているパスワード、個人化データ

-

下書きを含む公開アクションとコンテンツ、すなわち質問、答、コメント、ブログ記事、賛成票(upvotes)

-

ユーザーが合法的にアクセスしているリンク先のデータ、すなわちコンタクト(連絡先)、住所や性別など層的情報、関心、アクセストークン(現在は無効化)

-

非公開アクション、すなわち答のリクエスト、反対票(downvotes)、謝辞

-

非公開コンテンツ、すなわちダイレクトメッセージ、編集提言

同社ヘルプセンターの別記事によると、Quoraは、“いかなるパートナーの財務情報(金銭的情報)も遺漏していないと確信する”、と言っている。同社が決済サービスとして使っているStripeのアクセストークンの一部は“一時的に遺漏した”が、両社の確認によれば、事故以降アクセストークンはまったく使われていないし、財務情報も遺漏していない、という。

Stripeのアカウントのある全ユーザーが、そのアクセストークンをリセットされた。“Stripeからアクセスできる個人の財務情報は遺漏していないと確信する。さらに、いかなる個人的財務情報にも、現在、脆弱性はない”、とQuoraは言っている。

〔以下、Quoraからユーザーに送られた通知の全文:

Dear xxxxxxx xxxxxxx,

We are writing to let you know that we recently discovered that some user data was compromised as a result of unauthorized access to our systems by a malicious third party. We are very sorry for any concern or inconvenience this may cause. We are working rapidly to investigate the situation further and take the appropriate steps to prevent such incidents in the future.

What Happened

On Friday we discovered that some user data was compromised by a third party who gained unauthorized access to our systems. We’re still investigating the precise causes and in addition to the work being conducted by our internal security teams, we have retained a leading digital forensics and security firm to assist us. We have also notified law enforcement officials.

While the investigation is still ongoing, we have already taken steps to contain the incident, and our efforts to protect our users and prevent this type of incident from happening in the future are our top priority as a company.

What information was involved

The following information of yours may have been compromised:

Account and user information, e.g. name, email, IP, user ID, encrypted password, user account settings, personalization data

Public actions and content including drafts, e.g. questions, answers, comments, blog posts, upvotes

Data imported from linked networks when authorized by you, e.g. contacts, demographic information, interests, access tokens (now invalidated)

Non-public actions, e.g. answer requests, downvotes, thanks

Questions and answers that were written anonymously are not affected by this breach as we do not store the identities of people who post anonymous content.

What we are doing

While our investigation continues, we’re taking additional steps to improve our security:

We’re in the process of notifying users whose data has been compromised.

Out of an abundance of caution, we are logging out all Quora users who may have been affected, and, if they use a password as their authentication method, we are invalidating their passwords.

We believe we’ve identified the root cause and taken steps to address the issue, although our investigation is ongoing and we’ll continue to make security improvements.

We will continue to work both internally and with our outside experts to gain a full understanding of what happened and take any further action as needed.

What you can do

We’ve included more detailed information about more specific questions you may have in our help center, which you can find here.

While the passwords were encrypted (hashed with a salt that varies for each user), it is generally a best practice not to reuse the same password across multiple services, and we recommend that people change their passwords if they are doing so.

Conclusion

It is our responsibility to make sure things like this don’t happen, and we failed to meet that responsibility. We recognize that in order to maintain user trust, we need to work very hard to make sure this does not happen again. There’s little hope of sharing and growing the world’s knowledge if those doing so cannot feel safe and secure, and cannot trust that their information will remain private. We are continuing to work very hard to remedy the situation, and we hope over time to prove that we are worthy of your trust.

The Quora Team

〕

[原文へ]

(翻訳:iwatani(a.k.a. hiwa)