本日(米国時間7/24)Googleは、Chromeブラウザーのversion 68を正式発表し、暗号化されていない(非HTTPS)ページに “not secure”[安全ではない]マークを付けるという以前からの約束を正式にした。Chromeが、ブラウザー全体で安全な(HTTPS)ページの利用を促進するという時間のかかる計画を発表してから、ここまでに2年近くかかっている。

過去の更新で、Chromeはすでに重要なHTTPページ——銀行情報や個人情報を収集するサイト——に “not secure”ラベルを付加し始めている。しかし、ブラウザーの安全を約束するという目標に向けて、今日Chromeは、9月からHTTPSサイトの “Secure” マークを外し、10月から非暗号化サイトに赤い “Not secure”マーカーを付加する計画を発表した。

従来Chromeは、インターネット上のHTTPサイトの数が多すぎるため、すべての非暗号化サイトにマーカーをつけることは現実的ではないとしていた。しかし、ここ数年に安全なサイトが増えてきた結果、この方法はより実際的になった。

2014~2018年にわたって同ブラウザー上の暗号化利用を追跡したChrome Transparency Reportによると、AndroidおよびChromeOSのブラウザートラフィックでは、暗号化率は上がっている(Androidでは42%から76%へ、ChromeOSでは67%から85%)。また、2014年にトップ100のウェブサイト中HTTPSをデフォルトで使用していたのはわずか37サイトだったのに対して、2018年には83サイトに増えたことも報告書に書かれている。

Chromeによるこのセキュリティーアップデートは、最近起きているセキュリティーハックに直接対応するものではなさそうだが、良いタイミングだった。最近世界で起きている銀行や医療、および選挙ハッキングの事件を受け、セキュリティー、特にオンラインセキュリティーは深刻な話題となっている。

“secure”なサイトはあなたのデータが侵入を受けないという意味ではないが、、Chromeは今後もユーザーが最も安全な体験を得られるように、この分野での努力を継続するつもりだと語った。

[原文へ]

(翻訳:Nob Takahashi / facebook )

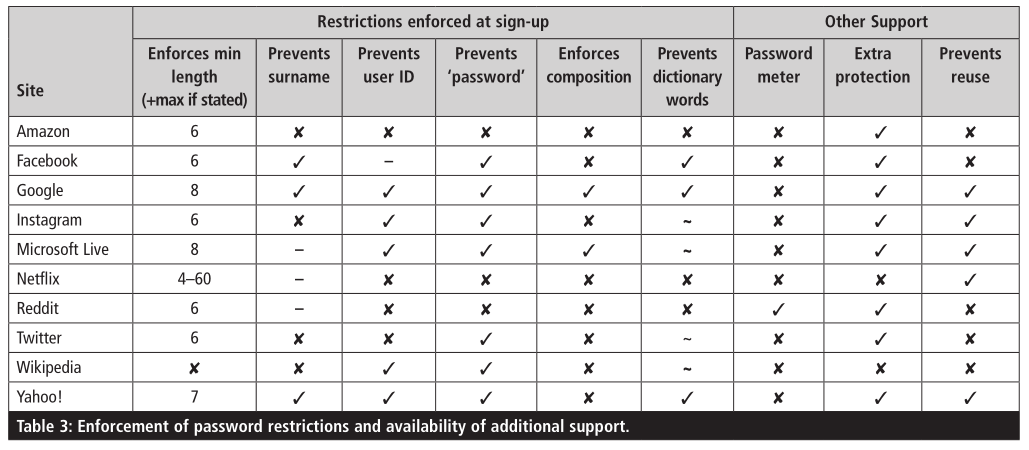

制限をかけているサイトで、たとえば複数の文字種を要求したりよく使われるパスワードを拒否しているところであっても、きちんと説明できているところは稀だ。何も言われずにアカウントを作り始めたユーザーがパスワードを入力すると、もっと長くなければいけないと言われ、次には特定の単語(ユーザーの姓など)が入っていてはいけないと言われ、さらには特殊文字が含まれていなくてはいけないなどと言われ続ける。さらに、サイトによってはサインアップするときとパスワードを変更する時とで要件がかわるところもある。

制限をかけているサイトで、たとえば複数の文字種を要求したりよく使われるパスワードを拒否しているところであっても、きちんと説明できているところは稀だ。何も言われずにアカウントを作り始めたユーザーがパスワードを入力すると、もっと長くなければいけないと言われ、次には特定の単語(ユーザーの姓など)が入っていてはいけないと言われ、さらには特殊文字が含まれていなくてはいけないなどと言われ続ける。さらに、サイトによってはサインアップするときとパスワードを変更する時とで要件がかわるところもある。