大手ソーシャル系技術企業は、自身の強力なプラットフォームが持つ特性と、的確な舵取りと価値の創出に失敗したこと(自ら設定したと主張する規定にすら準拠できていないことが明らかになっている)の結果の両方によって生じたと反社会的な魔物と格闘を続けているが、それでも、よりよい方法があると夢見ている人たちがいる。人の怒りを食べて成長する広告技術の巨人、フェイスブックやツイッターを超えるソーシャルネットワークだ。

もちろん、「よりよい」ソーシャルネットワークを作る試みは数多くあったが、そのほとんどは沈没している。成功や利用度には差があるものの、今でも使われているものもある(スナップチャット、エロー、マストドンの3つは元気だ)。だが当然ながら、ザッカーバーグの王座を強奪できる者はいない。

その原因は、そもそもフェイスブックがイスンタグラムとワッツアップを買収したことにある。フェイスブックはまた同様に、自分たちよりも小さな成功の芽を持つライバル企業を買収して潰している(tbh)。そうやって、ネットワークのパワーと、そこから流れ出るリソースを独占することで、フェイスブックはソーシャルの宇宙に君臨している。それでも、もっと良いものを想像する人々の気持ちは止められない。友だちが作れて、社会に大きな影響を与えることができる、倫理的に優れ、使いやすいプラットフォームだ。

そんな、二面性のある社会的使命を持った最新の夢想家を紹介しよう。オープンブック(Openbook)だ。

彼らの理想(今はそれだけなのだが、自己資金で立ち上げた小さなグループと、宣言と、プロトタイプと、間もなく終了するキックスターター・キャンペーンと、そしてそう、希望に満ちた大志がある)は、ソーシャルネットワークを再考して、複雑で不気味なものではなく、より親しみやすく、カスタマイズができるオープンソースのプラットフォームを作ることだ。

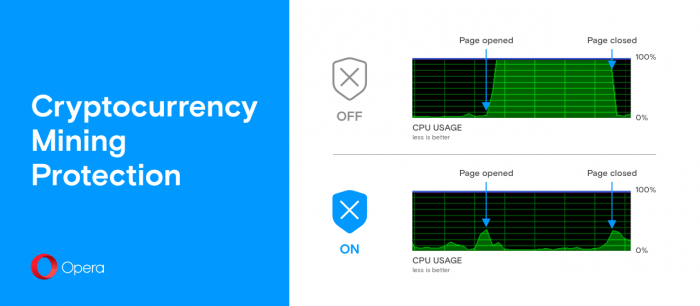

営利目的のプラットフォームとしてプライバシーを守るという彼らのビジョンは、常に利用者を監視する広告やトラッカーは使わず、公正な料金設定(そしてプラットフォーム上で通用するデジタル通貨)によるビジネスモデルに立脚している。

彼らの中核にある考え方は、とくに新しいものではない。しかし、巨大プラットフォームによる大量にして目に余るデータの不正利用にさらされていると、その考え方が理にかなっていると思えるようになる。そのため、おそらくここではタイミングがもっとも重要なエレメントになる。フェイスブックは、度重なる舵取りの失敗、知覚評価の低下、さらに退陣する幹部役員のなかの少なくとも一人が、人を操作することに長け倫理に無関心であることから営業哲学が攻撃されるなど、これまでにない厳しい調査にさらされ、利用者数の伸び悩みと知覚価値の低下を招いている。

より良い方向を目指すオープンブックのビジョンは、Joel Hernández(ジョエル・ヘルナンデス)が描いたものだ。彼は2年間ほど夢想を続けている。他のプロジェクトの傍らでアイデアのブレインストーミングを行い、周囲の似た考えを持つ仲間と協力して、彼は新しいソーシャルネットワークの宣言をまとめた。その第一の誓いは、正直な関与だ。

「それから、データスキャンダルが起きて、繰り返されるようになりました。彼らはチャンスを与えてくれたのです。既存のソーシャルネットワークは、天から与えられたものでも、不変のものでもありません。変えたり、改良したり、置き換えることができるのです」と彼はTechCrunchに話してくれた。

Hernándezによるとそれは、ちょっと皮肉なことに、昼食時に近くに座っていた人たちの会話を聞いたことから始まった。彼らは、ソーシャルネットワークの悪い点を並べ立てていたのだ。「気持ち悪い広告、ひっきりなしに現れるメッセージや通知、ニュースフィードに何度も表示される同じコンテンツ」……これに推されて、彼は宣言文を書いた紙を掴み取り、新しいプラットフォームを実際に作ろうと(というか、作るための金策をしようと)決意した。

現在、この記事を執筆している時点では、オープンブックのキックスターター・キャンペーンのクラウドファンディングは残り数日となったが、集まっているのは(控えめな)目標額の11万5000ドル(約1270万円)の3分の1程度だ。支援者は1000人をわずかに超える程度しかいない。この資金集めは、ちょっと厳しいように見える。

オープンブックのチームには、暗号文の神と呼ばれ、メール暗号化ソフトPGPの生みの親として知られるPhil Zimmermann(フィル・ジマーマン)も加わっている。開始当初はアドバイザーとして参加していたが、今は「最高暗号化責任者」と呼ばれている。そのときが来れば、プラットフォームのために彼がそれを開発することになるからだ。

Hernándezは、オランダの電気通信会社KPNが内部的に使うためのセキュリティーとプライバシー保護用のツールをZimmermannと一緒に開発していたことがある。そこで彼はZimmermannをコーヒーに誘い出して、彼のアイデアに対する感想を聞いたのだ。

「私がオープンブックという名前のウェブサイトを開いた途端、これまで見たことがないくらいに彼の顔が輝いたのです」とHernándezは話す。「じつは、彼はフェイスブックを使おうと考えていました。家族と遠く離れて暮らしていたので、フェイスブックが家族とつながるための唯一の手段だったのです。しかし、フェイスブックを使うということは、自分のプライバシーをすべて捧げるということでもあるため、彼が人生をかけてきた戦いで負けを認めることになります。だから、彼はフェイスブックを使いませんでした。そして、実際の代替手段の可能性に賭けることにしたのです」

キックスターターの彼らのキャンペーンページに掲載された動画では、Zimmermannが、営利目的のソーシャルプラットフォームの現状について彼が感じている悪い点を解説している。「1世紀前は、コカコーラにコカインが含まれていて、私たちはそれを子どもに飲ませていました」とZimmermannは動画の中で訴えている。「1世紀前の私たちの行動はクレイジーです。これから数年先には、今のソーシャルネットワークを振り返って、私たちが自分自身に何をしていたのか、そしてソーシャルネットワークで互いに傷つけ合っていたこと気づくときが来るでしょう」

「今あるソーシャルネットワークの収益モデルに代わるものが、私たちには必要です」と彼は続ける。「深層機械学習のニューラルネットを使って私たちの行動を監視し、私たちをより深く深く関わらせようとするやり方を見ると、彼らがすでに、ユーザーの関わりをさらに深めるものは、激しい憤り以外にないと、知っているかのようです。そこが問題なのです」

「こうした憤りが、私たちの文化の政治的な対立を深め、民主主義制度を攻撃する風潮を生み出します。それは選挙の土台を崩し、人々の怒りを増長して分裂を拡大させます。さらに、収益モデル、つまり私たちの個人情報を利用する商売で、我々のプライバシーが破壊されます。だから、これに代わるものが必要なのです」

Hernándezはこの4月、TechCrunchの情報提供メールに投稿してくれた。ケンブリッジ・アナリティカとフェイスブックのスキャンダルが明るみに出た直後だ。彼はこう書いていた。「私たちは、プライバシーとセキュリティーを第一に考えたオープンソースのソーシャルネットワークを作っています」と。

もちろん、それまでにも似たような宣伝文句は、ほうぼうから聞かされていた。それでも、フェイスブックは数十億という数の利用者を集め続けていた。巨大なデータと倫理のスキャンダルにかき回された今も、利用者が大挙してフェイスブックから離れることは考えにくい。本当にパワフルな「ソーシャルネットワーク」ロックイン効果だ。

規制は、フェイスブックにとって大きな脅威になるだろうが、規制を増やせば、その独占的な地位を固定化することになるだけだと反対する人もいる。

オープンブックの挑戦的なアイデアは、ザッカーバーグを引き剥がすための製品改革を敢行することにある。Hernándezが呼ぶところの「自分で自分を支えられる機能を構築すること」だ。

「私たちは、プライバシーの問題だけで、今のソーシャルネットワークから多くのユーザーを引きつけることは不可能だと、率直に認めています」と彼は言う。「だから私たちは、もっとカスタマイズができて、楽しくて、全体的なソーシャル体験ができるものを作ろうとしているのです。私たちは既存のソーシャルネットワークの道を辿ろうとは思っていません」

この夢のためであったとしても、データの可搬性は重要な材料だ。独占的なネットワークから人々を乗り換えさせるには、すべての持ち物とすべての友だちをそこに残してくるよう言わなければならない。つまり、「できる限りスムーズに移行ができるようにする」ことが、もうひとつのプロジェクトの焦点となる。

Hernándezは、データ移行のためのツールを開発していると話している。既存のソーシャルネットワークのアーカイブを解析し、「そこに自分が持っているものを開示し、何をオープンブックに移行するかが選べる」ようにできるというものだ。

こうした努力は、欧州での新しい規制が助力になっている。個人情報の可搬性を強化するよう管理者に求める規制だ。「それがこのプロジェクトを可能にしたとは言わないけど……、以前の他の試みにはなかった特別なチャンスに恵まれました」とHernándezはEUのGDPR(一般データ保護規制)について話していた。

「それがネットワーク・ユーザーの大量移動に大きな役割を果たすかどうか、私たちには確かなことは言えませんが、無視するにはあまりにも惜しいチャンスです」

製品の前面に展開されるアイデアは豊富にあると、彼は話している。長いリストを広げるように教えてくれたものには、まず手始めに「チャットのための話題ルーレット、インターネットの課題も新しいコンテンツとして捉え、ウィジェット、プロフィールアバター、ARチャットルームなど」がある。

「馬鹿らしく思えるものもあるでしょうが、これはソーシャルネットワークに何ができるかを見極めるときに、現状を打破することが狙いなのです」と彼は付け加えた。

これまでの、フェイスブックに変わる「倫理的」なネットワーク構築の取り組みが報われなかったのはなぜかと聞くと、みなが製品よりも技術に焦点を置いていたからだと彼は答えた。

「今でもそれ(失敗の原因)が支配的です」と彼は示唆する。「舞台裏では、非常に革新的なソーシャルネットワークの方式を提供する製品が現れますが、彼らは、すでにソーシャルネットワークが実現している基本的な仕事をするための、まったく新しい技術の開発にすべての力を注ぎます。数年後に判明するのは、既存のソーシャルネットワークの機能にはまだまだ遠く及ばない彼らの姿です。彼らの中核的な支持者たちは、似たような展望を示す別の取り組みに乗り換えています。そしてこれを、いつまでも繰り返す」

彼はまた、破壊的な力を持つ取り組みが消えてしまうのは、既存のプラットフォームの問題点を解決することだけに集中しすぎて、他に何も生み出せなかった結果だと推測している。

言い換えれば、人々はそれ自身が大変に面白いサービスを作るのではなく、ただ「フェイスブックではないもの」を作ろうとしていたわけだ(しかし最近では、スナップが、フェイスブックのお膝元で独自の場所を切り開くという改革を成し遂げたことを、みなさんもご存知だろう。それを見たフェイスブックがスナップの製品を真似て、スナップの創造的な市場機会を潰しにかかったにも関わらずだ)。

「これは、ソーシャルネットワークの取り組みだけでなく、プライバシーを大切にした製品にも言えます」とHernándezは主張する。「そうしたアプローチが抱える問題は、解決した問題、または解決すると宣言した問題が、多くの場合、世間にとって主流の問題ではないということです。たとえば、プライバシーがそうです」

「その問題を意識している人にとっては、そうした製品はオーケーでしょう。しかし、結局のところ、それは市場のほんの数パーセントに過ぎません。この問題に対してそれらの製品が提供する解決策は、往々にして、人々にその問題を啓蒙することに止まります。それでは時間がかかりすぎます。とくに、プライバシーやセキュリティーの問題を理解させるのは、そう簡単ではありません。それを理解するためには、技術を使いこなすよりも、ずっと高度な知性が必要になります。それに、陰謀説論者の領域に入って実例を挙げなければ、説明が困難です」

そうして生まれたオープンブックの方針は、新しいソーシャルネトワークの機能や機会を人々に楽しんでもらうことで、そしてちょっとしたおまけとして、プライバシーが侵害されず、連鎖的に人の怒りの感情に火をつけるアルゴリズムも使わないことで、世の中を揺さぶろうというものとなった。

デジタル通貨に依存するビジネスモデルも、また別の課題だ。人々に受け入れてもらえれるかは、わからない。有料であることが、すなわち障害となる。

まずは、プラットフォームのデジタル通貨コンポーネントは、ユーザー同士の不用品の売り買いに使われると、Hernándezは言っている。その先には、開発者のコミュニティーが持続可能な収入を得られるようにしたいという展望が広がっている。すでに確立されている通貨のメカニズムのおかげで、ユーザーが料金を支払ってコンテツにアクセスしたり、(TIPSを使って)応援したりできる。

つまり、オープンブックの開発者たちが、ソーシャルネットワーク効果を使い、プラットフォームから発生する直接的な支払いの形で利益が得られるという考えだ(ユーチューブのクリエイターなど、広告料金にだけ依存する形とは違う)。ただしそれは、ユーザーがクリティカルマスに達した場合だ。当然、実に厳しい賭けとなる。

「既存のソリューションよりも経費が低く、素晴らしいコンテンツ制作ツール、素晴らしい管理機能と概要表示があり、コンテンツの表示方法が細かく設定でき、収入も安定して、予測が立てやすい。たとえば、毎月ではなく、5カ月に一度といった固定的な支払い方法を選んだ人には報償があるとか」と、現在のクリエイターのためのプラットフォームと差別化を図るためのアイデアを、Hernándezは並べ立てた。

「そんなプラットフォームが完成して、人々がその目的のためにTIPSを使うようになると(デジタルトークンの怪しい使い方ではなく)、能力が拡大を始めます」と彼は言う(彼はまた、計画の一部としてデジタル通貨利用に関するその他の可能性についてMedium誌に重要な記事を書いている)。

この初期のプロトタイプの、まだ実際に資金が得られていない段階では、彼らはこの分野での確実な技術的決断を下していない。誤って反倫理的な技術を埋め込んでしまうのも怖い。

「デジタル通貨に関しては、私たちはその環境への影響と、ブロックチェーンのスケーラビリティーに大きな不安を抱えています」と彼は言う。それは、オープンブックの宣言に明記されたグリーンな目標と矛盾することになり、収益の30パーセントを「還元」プロジェクトとして、環境や持続可能性への取り組み、また教育にも役立てるという計画を、絵空事にしてしまう。

「私たちは分散化した通貨を求めていますが、じっくり調査するまでは早急に決めるつもりはありません。今はIOTAの白書を研究しているところです」と彼は言う。

彼らまた、プラットフォームの分散化も目指している。少なく部分的には分散化させたい考えだ。しかしそれは、製品の優先順位を決める戦略的決断においては、第一の焦点ではない。なので、彼らは(他の)暗号通貨コミュニティーからファンを引き抜こうとは考えていない。もっとも、ターゲットを絞ったユーザーベースのほうがずっと主流なので、それは大きな問題にはならない。

「最初は、中央集権的に構築します。そうすることで、舞台裏を支える新技術を考え出す代わりに、ユーザー・エクスペリエンスと機能性の高い製品の開発に集中できます」と彼は言う。「将来は、特別な角度から、別のもののための分散化を目指します。アプリケーションに関することで言えば、回復機能とデータ所有権です」

「私たちが注目しているプロジェクトで、私たちのビジョンに共通するものがあると感じているものに、Tim Berners LeeのMIT Solidプロジェクトがあります。アプリケーションと、そこで使われるデータを切り離すというものです」と彼は話す。

それが夢なのだ。この夢は素晴らしくて正しいように思える。課題は、独占的なプラットフォームの権力によって競争の機会が失われ、別のデジタルな現実の可能性を信じられる人がいなくなったこの荒廃した市場で、十分な資金と幅広い支援を獲得することだ。これを「信念の価値」と呼ぶ。

4月上旬、Hernándezはオープンブックのオンライン・プライバシーに関する説明と、技術コミュニティーから意見を聞くための簡単なウェブサイトへのリンクを公開した。反応は、予想どおり悲観的なものだった。「返事の90パーセントは批判と、気持ちが折れるような言葉で占められていました。夢を見ていろとか、絶対に実現しないとか、他にやることはないのか、とかね」と彼は話す。

(米議会の公聴会で、独占していると思うかと尋ねられたザッカーバーグは、「自分ではそんなつもりはない!」とはぐらかした)

それでも、Hernándezは諦めていない。プロトタイプを作り、キックスターターで資金を募っている。ここまで辿り着いた。そしてもっともっと作ろうと思っている。しかし、より良い、より公正なソーシャルネットワークが実現可能だと信じる人を必要な数だけ集めることは、何よりも厳しい挑戦だ。

しかしまだ、Hernándezは夢を止めようとはしない。プロトタイプを作り、キックスターターで資金を集めている。ここまで辿り着いた。もっともっと作りたいと彼は考えている。しかし、より良い、より公正なソーシャルネットワークの実現が可能だと信じる人たちを十分な数だけ集めることは、これまでになく大変な挑戦となる。

「私たちはオープンブックを実現させると約束しています」と彼は言う。「私たちの予備の計画では、補助金やインパクト投資なども考えています。しかし、最初のバージョンでキックスターターを成功させることが一番です。キックスターターで集まった資金には、イノベーションのための絶対的な自由があります。紐付きではありませんから」

オープンブックのクラウドファンディングの詳しい説明は、ここで見られる。

[原文へ]

(翻訳:金井哲夫)